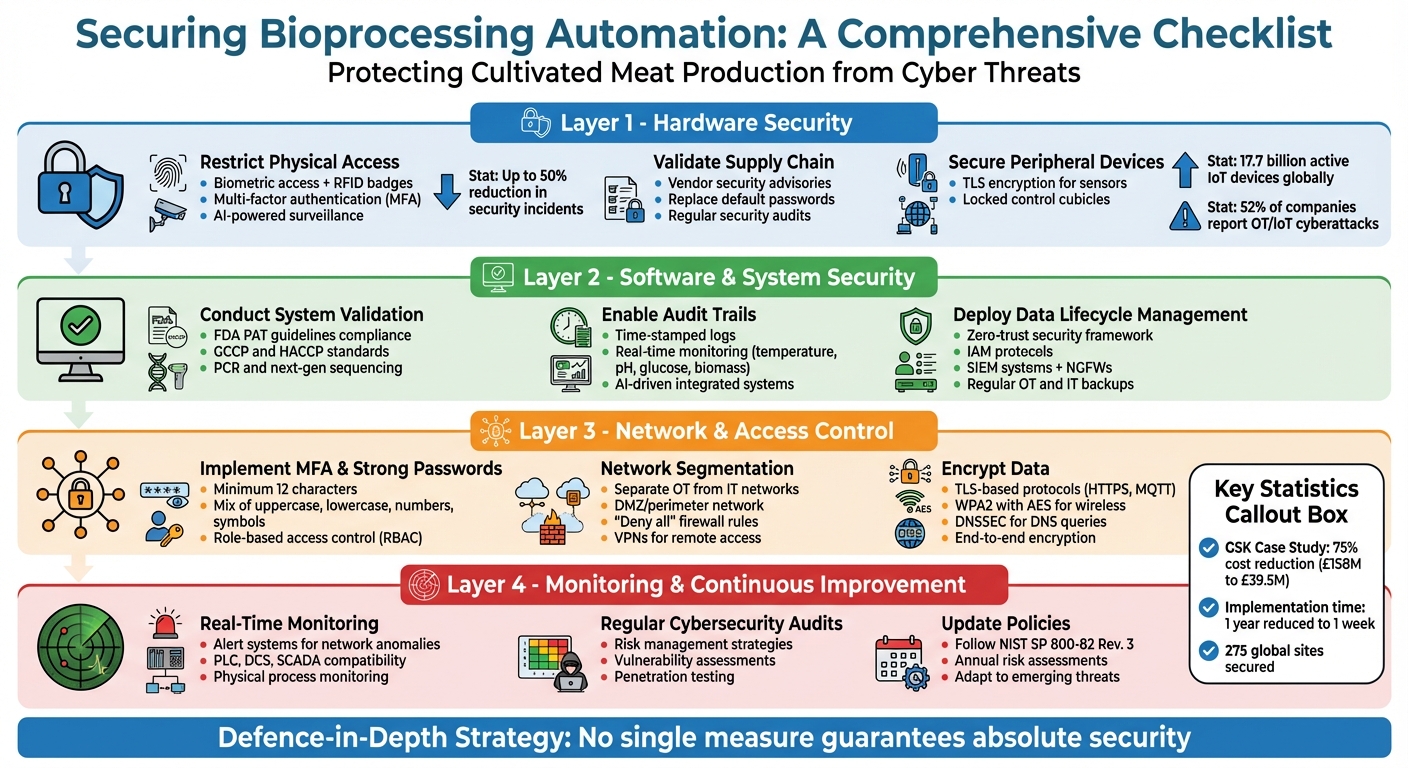

Các hệ thống xử lý sinh học tự động rất quan trọng cho sản xuất thịt nuôi cấy nhưng dễ bị tấn công mạng. Các mối đe dọa như phá hoại, trộm cắp dữ liệu và ransomware có thể làm gián đoạn hoạt động, hư hỏng thiết bị hoặc làm giảm chất lượng sản phẩm. Để bảo vệ các hệ thống này, một phương pháp bảo mật nhiều lớp là cần thiết, kết hợp các biện pháp vật lý, phần mềm và mạng để bảo vệ các quy trình quan trọng và tài sản trí tuệ.

Điểm nổi bật chính:

- Rủi ro: Các cuộc tấn công mạng có thể thao túng các thông số xử lý sinh học, dẫn đến các vấn đề về chất lượng hoặc trì hoãn sản xuất.

- Bảo mật Vật lý: Sử dụng truy cập sinh trắc học, thẻ RFID và giám sát AI để kiểm soát truy cập thiết bị.

- Bảo mật Hệ thống: Xác thực hệ thống, kích hoạt theo dõi kiểm toán và đảm bảo tính toàn vẹn của dữ liệu.

- Bảo mật Mạng: Triển khai xác thực đa yếu tố, phân đoạn mạng và mã hóa dữ liệu.

- Giám sát liên tục: Sử dụng cảnh báo theo thời gian thực và tiến hành kiểm tra an ninh mạng định kỳ.

Các biện pháp này giúp tạo ra một môi trường an toàn cho tự động hóa quy trình sinh học, giảm thiểu các lỗ hổng và đảm bảo độ tin cậy trong hoạt động.

Danh sách kiểm tra bảo mật bốn lớp cho hệ thống tự động hóa quy trình sinh học

Danh sách kiểm tra bảo mật phần cứng

Hạn chế truy cập vật lý vào thiết bị

Bảo vệ thiết bị quy trình sinh học bắt đầu với các biện pháp kiểm soát truy cập vật lý mạnh mẽ. Kết hợp các công cụ như sinh trắc học, thẻ RFID và thẻ thông minh tạo ra nhiều lớp bảo mật để ngăn chặn truy cập trái phép [1][2].Việc thêm xác thực đa yếu tố (MFA) càng củng cố điều này - yêu cầu cả thẻ vật lý và mã PIN hoặc thông tin xác thực di động giúp ngăn chặn việc sử dụng thẻ bị sao chép hoặc chia sẻ. Dữ liệu cho thấy rằng kiểm soát khách kém thường dẫn đến vi phạm, trong khi các hệ thống sinh trắc học và RFID có thể giảm sự cố lên đến 50%. Hệ thống Quản lý Khách nên bao gồm các tính năng như đăng ký trước, xác minh ID ảnh và theo dõi thời gian thực của khách. Ngoài ra, giám sát được hỗ trợ bởi AI có thể phát hiện các hoạt động bất thường, chẳng hạn như lảng vảng gần thiết bị nhạy cảm hoặc đi theo qua cửa an ninh, và cảnh báo ngay lập tức cho đội ngũ an ninh. Một ví dụ đáng chú ý đến từ GSK, công ty đã giới thiệu phân đoạn vi mô dựa trên danh tính trên 275 địa điểm toàn cầu vào năm 2025 dưới sự chỉ đạo của CISO Michael Elmore.Sáng kiến này đã giảm thời gian bảo mật một trang web từ một năm xuống chỉ còn một tuần, cắt giảm chi phí từ ước tính £158 triệu xuống còn £39.5 triệu - một sự giảm đáng kể 75% [3]. Khi suy ngẫm về các rủi ro, Elmore đã phát biểu:

Khi đến với ngành Dược phẩm và nhận ra rằng chúng tôi đang đưa những thứ vào cơ thể con người khiến tôi thực sự lo lắng với tư cách là một CISO. Dù đó là vắc-xin, thuốc HIV, những tác động an toàn đi kèm với việc không làm đúng điều này khiến tôi trằn trọc không ngủ được vào ban đêm [3].

Xác thực Tính Toàn vẹn của Chuỗi Cung ứng

An ninh vật lý chỉ là một phần của bức tranh - bảo mật chuỗi cung ứng cũng quan trọng không kém. Thực hiện các chính sách bảo mật nghiêm ngặt cho tất cả phần cứng, giải pháp và nhà cung cấp dịch vụ để đảm bảo các tiêu chuẩn nhất quán [4].Các thông báo bảo mật của nhà cung cấp, như Siemens ProductCERT, có thể giúp theo dõi và giải quyết các lỗ hổng trong các sản phẩm công nghiệp [4]. Đối với các hệ thống sử dụng một lần, hãy xác nhận rằng các thành phần như túi phản ứng sinh học tuân thủ các tiêu chuẩn quy định nghiêm ngặt. Điều này không chỉ đảm bảo an toàn mà còn ngăn ngừa tổn thất tốn kém của các lô hàng có giá trị cao [5].

Trong quá trình vận hành, thay thế ngay lập tức các mật khẩu mặc định và vô hiệu hóa các giao diện không sử dụng như USB, Ethernet/PROFINET, và Bluetooth [4]. Giới thiệu kiểm tra kỹ lưỡng cho các thiết bị mang dữ liệu và thiết bị ngoại vi trước khi chúng vào khu vực sản xuất. Các cuộc kiểm toán bảo mật thường xuyên là cần thiết để xác minh rằng các biện pháp này giảm thiểu rủi ro một cách hiệu quả [4].

Các công ty sản xuất thịt nuôi cấy cũng có thể tăng cường an ninh chuỗi cung ứng bằng cách lấy phần cứng từ các nhà cung cấp đã được xác minh thông qua các nền tảng B2B đáng tin cậy như

Thiết Bị Ngoại Vi An Toàn

Khi phần cứng đã được bảo mật, sự chú ý nên chuyển sang các thiết bị kết nối. Các cảm biến Ethernet hoặc Wi-Fi hiện đại phải bao gồm mã hóa TLS, thông điệp ký chống phát lại và các giao thức xác thực an toàn [6][7]. Các thành phần tự động hóa quan trọng nên được lưu trữ trong các tủ điều khiển hoặc phòng khóa được trang bị hệ thống giám sát và báo động [4]. Với 17,7 tỷ thiết bị IoT hoạt động trên toàn cầu và 52% công ty báo cáo các cuộc tấn công mạng OT hoặc IoT, các biện pháp mạnh mẽ là không thể thương lượng [7].

Vào giữa năm 2025, Andelyn Biosciences đã triển khai bảo mật dựa trên danh tính cho cơ sở sản xuất liệu pháp gen tiên tiến của mình. Dưới sự lãnh đạo của Phó Chủ tịch Công nghệ Thông tin Bryan Holmes, hệ thống đã cung cấp khả năng hiển thị chi tiết và thực thi các chính sách nghiêm ngặt để ngăn chặn sự di chuyển trái phép giữa các khu vực sản xuất. Cách tiếp cận này đảm bảo rằng các mối đe dọa an ninh mạng sẽ không làm ảnh hưởng đến an toàn của bệnh nhân hoặc trì hoãn việc phát hành sản phẩm, ngay cả đối với các liệu pháp yêu cầu chu kỳ sản xuất sáu tuần [3].

Để bảo vệ thêm, sử dụng cảm biến phát hiện giả mạo để giám sát xem thiết bị có bị mở hoặc cáp có bị ngắt kết nối hay không - đặc biệt là ở các vị trí từ xa [6][8]. Vô hiệu hóa các dịch vụ không cần thiết, chẳng hạn như máy chủ web nhúng hoặc FTP, trừ khi chúng cần thiết cho hoạt động.Thiết lập một quy trình để đánh giá và áp dụng các bản cập nhật firmware cho cảm biến và PLC, đảm bảo chúng luôn an toàn và hoạt động tốt [4].

Danh Sách Kiểm Tra Phần Mềm và Hệ Thống Bảo Mật

Thực Hiện Xác Thực Hệ Thống

Để đảm bảo tuân thủ các hướng dẫn FDA PAT, GCCP, và HACCP, điều quan trọng là phải giám sát các thông số chính trong thời gian thực [5][10][12]. Việc kết hợp PCR và giải trình tự thế hệ tiếp theo vào các giao thức xác thực có thể xác nhận sự vắng mặt của sự nhiễm bẩn trong các nuôi cấy tế bào [11].Ngoài ra, các cảm biến trong dây chuyền sử dụng trong tự động hóa cần được xác nhận để hoạt động đáng tin cậy trong nhiều tuần mà không cần hiệu chuẩn lại và phải chịu được các quy trình tiệt trùng mà không phát thải các thành phần không mong muốn [5].

Sử dụng các hệ thống sinh thiết và bioreactor tự động, khép kín giúp giảm thiểu lỗi của con người và rủi ro nhiễm bẩn, điều này rất quan trọng để đáp ứng các tiêu chuẩn an toàn theo quy định [11]. Đối với các công ty sản xuất thịt nuôi cấy, việc tìm nguồn thiết bị đã được xác nhận trước từ các nền tảng như

Sau khi hoàn thành xác nhận hệ thống, trọng tâm nên chuyển sang thực hiện các dấu vết kiểm toán toàn diện và đảm bảo tính toàn vẹn của dữ liệu để duy trì hiệu suất nhất quán.

Kích hoạt Theo dõi Kiểm toán và Tính toàn vẹn Dữ liệu

Thiết lập các bản ghi kiểm toán có dấu thời gian, tích hợp giám sát thời gian thực dựa trên PAT và triển khai các mảng cảm biến để theo dõi các biến số quan trọng, đảm bảo tính toàn vẹn của dữ liệu thu thập được [5][13]. Các hệ thống lấy mẫu tự động có thể cung cấp dữ liệu chính xác, thường xuyên về các yếu tố chính như chất chuyển hóa và mức độ dinh dưỡng, giảm thiểu rủi ro can thiệp thủ công và khả năng nhiễm bẩn [13].

Các công cụ giám sát thời gian thực nên liên tục theo dõi các biến số thiết yếu, bao gồm nhiệt độ, oxy, carbon dioxide, mức độ pH, glucose, sinh khối và chất chuyển hóa [5]. Chuyển đổi từ các quy trình thủ công và rời rạc sang các hệ thống tích hợp, điều khiển bởi AI giúp đảm bảo quy trình làm việc nhất quán và kết quả có thể dự đoán được [13].

Khi các quy trình xác thực và theo dõi kiểm toán đã được thiết lập, điều quan trọng là phải bảo vệ dữ liệu trong suốt vòng đời của nó để chống lại các mối đe dọa tiềm ẩn.

Triển khai Quản lý Vòng đời Dữ liệu

Thực hiện khung bảo mật không tin tưởng với các giao thức Quản lý Danh tính và Truy cập (IAM) nghiêm ngặt và kiểm soát truy cập tối thiểu [14]. Giáo dục nhân viên về quản lý thông tin xác thực đúng cách và nhanh chóng thu hồi quyền truy cập cho nhân viên cũ hoặc người dùng tạm thời để duy trì bảo mật.

Sử dụng các hệ thống Quản lý Thông tin và Sự kiện Bảo mật (SIEM) và Tường lửa Thế hệ Mới (NGFWs) để giám sát các gói dữ liệu cho hoạt động đáng ngờ và phần mềm độc hại. Như được nhấn mạnh bởi Fortinet:

Để cả khôi phục và lập kế hoạch cho một hệ thống an toàn hơn trong tương lai, bạn cần một hệ thống pháp y không thể bị giả mạo.Điều này có thể yêu cầu triển khai một hệ thống nhật ký bảo mật không thể thay đổi [14].

Đảm bảo sao lưu thường xuyên cả hệ thống OT và IT để cho phép khôi phục về trạng thái an toàn trong trường hợp bị xâm phạm hoặc thất bại [9]. Ngoài ra, tận dụng các chương trình Quét Lỗ Hổng An Ninh Mạng và Ứng Dụng Web của CISA để xác định và giảm thiểu các mối đe dọa tiềm ẩn trong các hệ thống tự động. Ưu tiên vá các lỗ hổng được liệt kê trong danh mục Lỗ Hổng Đã Bị Khai Thác Được Biết Đến của CISA để tăng cường hơn nữa khả năng phòng thủ của hệ thống [9].

Danh sách kiểm tra Mạng và Kiểm soát Truy cập

Triển khai Xác thực Đa yếu tố và Mật khẩu Mạnh

Xác thực đa yếu tố (MFA) thêm một lớp bảo vệ bổ sung bằng cách yêu cầu ít nhất hai phương pháp xác minh riêng biệt, chẳng hạn như mật khẩu kết hợp với mã ứng dụng di động hoặc quét sinh trắc học, để bảo vệ các điểm truy cập [15][16]. Tiến sĩ Ir Charles Lim, Trưởng Trung tâm Nghiên cứu An ninh mạng của E

MFA thêm một lớp bảo mật quan trọng, yêu cầu nhiều phương pháp xác minh (e.g., mật khẩu, mã từ ứng dụng di động, quét sinh trắc học) để truy cập vào các hệ thống quan trọng [15].

Cách tiếp cận này đặc biệt quan trọng để bảo vệ các điểm truy cập từ xa như VPN và cổng máy tính từ xa, những mục tiêu phổ biến cho các cuộc tấn công dựa trên thông tin xác thực [15][16].

Để tăng cường bảo mật hơn nữa, kết hợp MFA với kiểm soát truy cập dựa trên vai trò (RBAC). Điều này đảm bảo rằng các cá nhân, chẳng hạn như các nhóm lâm sàng hoặc nhà phát triển, chỉ có thể truy cập vào các hệ thống hoặc dữ liệu cần thiết cho vai trò cụ thể của họ [16]. Ngoài ra, thực thi các chính sách mật khẩu mạnh bằng cách yêu cầu mật khẩu phải có ít nhất 12 ký tự và bao gồm sự kết hợp của chữ hoa và chữ thường, số và ký hiệu [15][4].Khi mua sắm thiết bị tự động hóa quy trình sinh học mới, ưu tiên các nhà cung cấp cung cấp sản phẩm "Bảo mật theo yêu cầu" với xác thực mạnh mẽ và cài đặt mặc định an toàn [17]. Đối với các công ty sản xuất thịt nuôi cấy, các nền tảng như

Khi các kiểm soát truy cập đã được thiết lập, bước tiếp theo là tổ chức mạng của bạn để bảo vệ tốt hơn các hệ thống quan trọng.

Phân đoạn mạng và Sử dụng VPN

Phân đoạn mạng là một biện pháp quan trọng để bổ sung cho thiết lập bảo mật hiện có của bạn. Để bảo vệ các hệ thống quan trọng, hãy tách biệt mạng sản xuất (OT) khỏi mạng doanh nghiệp (IT) [4].Siemens hướng dẫn vận hành cung cấp một ví dụ rõ ràng:

Giao tiếp trực tiếp giữa mạng sản xuất và mạng công ty bị chặn hoàn toàn bởi tường lửa; giao tiếp chỉ có thể diễn ra gián tiếp thông qua các máy chủ trong mạng DMZ [4].

Một vùng phi quân sự (DMZ) hoặc mạng ngoại vi đảm bảo bất kỳ giao tiếp nào giữa các mạng này diễn ra an toàn thông qua các máy chủ chuyên dụng. Trong mạng sản xuất, nhóm các thành phần thành các ô bảo mật dựa trên nhu cầu bảo vệ của chúng và thực thi nguyên tắc "cần kết nối" [4].

Tường lửa nên được cấu hình với quy tắc "từ chối tất cả" làm mặc định, chỉ cho phép truy cập vào các tài nguyên tối thiểu cần thiết. Cách tiếp cận này hỗ trợ nguyên tắc đặc quyền tối thiểu [18].Để tăng cường bảo mật, áp dụng các hạn chế băng thông tại các tường lửa hoặc công tắc của ô để ngăn chặn tình trạng quá tải mạng bên ngoài làm gián đoạn việc truyền dữ liệu trong các ô quan trọng [4]. Vô hiệu hóa các giao diện mạng không sử dụng trên các hệ thống quan trọng là một cách hiệu quả khác để giảm thiểu rủi ro. Đối với bảo trì từ xa và giao tiếp giữa các ô, sử dụng Mạng Riêng Ảo (VPN) để thiết lập các đường hầm mã hóa an toàn qua các mạng không tin cậy [18][4].

Mã hóa Dữ liệu khi Lưu trữ và Truyền tải

Mã hóa là cần thiết để bảo vệ thông tin cả khi chuyển giao và khi lưu trữ. Sử dụng các giao thức dựa trên TLS như HTTPS hoặc MQTT qua TLS, gán chứng chỉ cá nhân cho PLC để đảm bảo giao tiếp an toàn và xác thực [4].Các hướng dẫn hoạt động của Siemens khuyến nghị:

Chỉ các giao thức truyền thông dựa trên TLS, chẳng hạn như HTTPS hoặc MQTT qua TLS, được khuyến nghị cho việc truy cập thiết bị và truyền dữ liệu [4].

Đối với kết nối không dây, sử dụng WPA2 với Tiêu chuẩn Mã hóa Nâng cao (AES) để bảo mật dữ liệu WLAN [4]. Bảo vệ các truy vấn DNS trong mạng của bạn bằng cách triển khai Tiện ích Mở rộng Bảo mật DNS (DNSSEC) [18].

Để bảo vệ dữ liệu khi lưu trữ, lưu trữ các tệp dự án công nghiệp nhạy cảm trong các ổ đĩa mã hóa để bảo vệ tài sản trí tuệ [4]. Khi truyền các tệp này, luôn sử dụng các kênh mã hóa. Các công cụ quản lý từ xa cũng nên hoạt động trong một khung bảo mật, mã hóa và phù hợp với chiến lược bảo mật tổng thể của bạn.Đối với các giải pháp truy cập từ xa, ưu tiên những giải pháp cung cấp mã hóa đầu cuối và tích hợp các nhà cung cấp danh tính do khách hàng sở hữu để bảo vệ dữ liệu tối đa [4].

sbb-itb-ffee270

Danh sách Kiểm tra Giám sát và Cải tiến Liên tục

Triển khai Giám sát và Cảnh báo Thời gian Thực

Các hệ thống Công nghệ Vận hành (OT) trong quy trình sinh học yêu cầu các công cụ giám sát mạnh mẽ để duy trì hiệu suất, độ tin cậy, an toàn và bảo mật dữ liệu trong khi quản lý các quy trình vật lý quan trọng như kiểm soát nhiệt độ và điều kiện của lò phản ứng sinh học.

Thiết lập cảnh báo để đánh dấu các bất thường trong mạng và những thay đổi bất ngờ trong các phép đo vật lý hoặc sự kiện quy trình. Ví dụ, một thay đổi trái phép đối với Bộ Điều Khiển Logic Lập Trình (PLC) có thể gây nguy hiểm cho toàn bộ lô thịt nuôi cấy.Hướng dẫn của NIST về An ninh Công nghệ Vận hành (SP 800-82r3) nhấn mạnh tầm quan trọng của sự phân biệt này:

OT bao gồm một loạt các hệ thống và thiết bị lập trình tương tác với môi trường vật lý... Các hệ thống và thiết bị này phát hiện hoặc gây ra sự thay đổi trực tiếp thông qua việc giám sát và/hoặc kiểm soát các thiết bị, quy trình và sự kiện

Thiết kế một hệ thống cảnh báo ưu tiên các mối đe dọa ảnh hưởng đến an toàn vật lý và tính toàn vẹn của quy trình hơn là các thông báo liên quan đến CNTT thông thường. Đảm bảo các công cụ giám sát bạn sử dụng tương thích với phần cứng công nghiệp như PLC, Hệ thống Điều khiển Phân tán (DCS), và Hệ thống Giám sát và Thu thập Dữ liệu (SCADA). Sự tương thích này rất quan trọng để tránh gián đoạn trong các quy trình sinh học nhạy cảm. Các biện pháp giám sát thời gian thực này tạo nền tảng vững chắc cho các cuộc kiểm tra hệ thống thường xuyên để xác minh khả năng phục hồi.

Thực hiện Kiểm toán An ninh Mạng Thường xuyên

Giám sát theo thời gian thực chỉ là bước đầu tiên; kiểm toán an ninh mạng thường xuyên là cần thiết để phát hiện các lỗ hổng trước khi chúng có thể bị khai thác. Trong môi trường xử lý sinh học, kiểm toán nên tập trung vào các cấu hình độc đáo của hệ thống điều khiển, bao gồm SCADA, DCS và PLCs. Các khu vực chính cần kiểm tra bao gồm chiến lược quản lý rủi ro, quy trình phát hiện mối đe dọa, đánh giá lỗ hổng và an ninh của mạng và cảm biến.

Tùy chỉnh kiểm toán của bạn theo nhu cầu cụ thể của hệ thống OT, thay vì chỉ dựa vào các quét tập trung vào IT. Bao gồm các khía cạnh như kiểm soát truy cập vật lý và hệ thống giám sát môi trường trong đánh giá của bạn. Kiểm tra thâm nhập cũng có thể là một công cụ có giá trị, mô phỏng các kịch bản tấn công thực tế để đánh giá khả năng phòng thủ của hệ thống.Khi mua thiết bị xử lý sinh học mới, hãy xem xét các nền tảng như

Cập nhật Chính sách cho Các Mối đe dọa Mới Nổi

Các mối đe dọa an ninh mạng liên tục phát triển, và chính sách của bạn phải thích ứng để theo kịp. Vào ngày 28 tháng 9 năm 2023, NIST đã phát hành SP 800-82 Rev. 3, thay thế phiên bản năm 2015 và chuyển trọng tâm từ Hệ thống Kiểm soát Công nghiệp truyền thống (ICS) sang một khung OT rộng hơn. Sự thay đổi này phản ánh vai trò ngày càng tăng của các thiết bị kết nối mạng, cảm biến IoT và hệ thống không gian mạng-vật lý trong xử lý sinh học hiện đại, tất cả đều đòi hỏi các biện pháp bảo mật tích hợp.

Thường xuyên xem xét các cấu trúc hệ thống của bạn để xác định các lỗ hổng mới được giới thiệu bởi các thiết bị ngoại vi hoặc tích hợp IoT. Đảm bảo rằng các cập nhật cho chính sách của bạn không làm ảnh hưởng đến hiệu suất thời gian thực hoặc an toàn.Luôn cập nhật các hướng dẫn về an ninh quốc gia - NIST, ví dụ, đã chỉ ra các cập nhật tiềm năng cho SP 800-82 vào tháng 7 năm 2024 để giải quyết các lỗ hổng mới nổi. Thực hiện đánh giá rủi ro phù hợp với cấu trúc hệ thống của bạn ít nhất một lần mỗi năm, và tăng tần suất khi có thiết bị tự động hóa mới hoặc thay đổi kết nối được giới thiệu.

Vượt ra ngoài Bioprocessing 4.0 - Sự hội tụ của Công nghệ Thông tin, Công nghệ Vận hành và Công nghệ Xử lý

Kết luận

Bảo vệ tự động hóa quy trình sinh học đòi hỏi một chiến lược Phòng thủ theo chiều sâu. Như Siemens nhấn mạnh:

Không có biện pháp đơn lẻ nào hoặc kết hợp các biện pháp có thể đảm bảo an ninh tuyệt đối [4].

Điều này đặc biệt liên quan đến sản xuất thịt nuôi cấy, nơi các hệ thống thường chứa tài sản trí tuệ có giá trị, khiến chúng trở thành mục tiêu hấp dẫn cho gián điệp công nghiệp hoặc phá hoại [4][19].

Việc tích hợp các hệ thống IT và OT đã mở rộng đáng kể các lỗ hổng tiềm năng trong các cơ sở xử lý sinh học hiện đại. Những thiết lập sản xuất từng bị cô lập giờ đây dựa vào các thiết bị kết nối, nền tảng đám mây và chia sẻ dữ liệu theo thời gian thực [19].Để giải quyết bề mặt tấn công mở rộng này, cần có sự phối hợp nỗ lực trên ba lĩnh vực chính: Bảo mật Nhà máy (như kiểm soát truy cập vật lý), Bảo mật Mạng (bao gồm phân đoạn và tường lửa), và Tính toàn vẹn Hệ thống (như quản lý bản vá và củng cố hệ thống) [4].

Tuy nhiên, bảo vệ hiệu quả không chỉ là về công nghệ. Siemens nhắc nhở chúng ta rằng bảo mật công nghiệp là một quá trình liên tục đòi hỏi sự hợp tác giữa các nhà vận hành nhà máy, tích hợp hệ thống và nhà sản xuất thiết bị [4].

Để đảm bảo phạm vi bảo vệ toàn diện, một cách tiếp cận danh sách kiểm tra có thể thống nhất các biện pháp bảo mật đã thảo luận. Điều này có thể bao gồm việc vô hiệu hóa các cổng USB không sử dụng, thực hiện danh sách trắng ứng dụng, áp dụng kiến trúc Zero Trust, và tiến hành đánh giá rủi ro hàng năm.Khi mua các hệ thống tự động hóa mới, hãy cân nhắc sử dụng các nền tảng như

An ninh mạng không phải là một nhiệm vụ chỉ làm một lần. Phân tích rủi ro thường xuyên - ít nhất một lần mỗi năm hoặc sau bất kỳ sự mở rộng cơ sở nào - là điều cần thiết. Cập nhật thông tin về các mối đe dọa mới nổi thông qua các nguồn như NIST SP 800-82 Rev. 3 có thể giúp bạn thích ứng với những thách thức mới. Xem xét lại và cập nhật các biện pháp bảo mật của bạn đảm bảo hệ thống của bạn luôn kiên cường và có khả năng chịu đựng các rủi ro mạng đang phát triển. Bằng cách coi bảo mật là một ưu tiên liên tục, bạn có thể bảo vệ tốt hơn các hoạt động xử lý sinh học của mình khỏi các mối đe dọa trong tương lai.

Câu hỏi thường gặp

Các cuộc tấn công mạng có thể ảnh hưởng như thế nào đến quy trình xử lý sinh học tự động trong sản xuất thịt nuôi cấy?

Các cuộc tấn công mạng nhắm vào hệ thống xử lý sinh học tự động có thể gây ra sự gián đoạn lớn trong sản xuất thịt nuôi cấy.Những cuộc tấn công này có thể can thiệp vào hệ thống điều khiển, dẫn đến sự chậm trễ, chất lượng sản phẩm bị ảnh hưởng, hoặc thậm chí ngừng hoạt động hoàn toàn. Ngoài những trở ngại trong hoạt động, còn có nguy cơ dữ liệu nhạy cảm bị đánh cắp - như công thức độc quyền hoặc thông tin quy trình chi tiết - có thể gây nguy hiểm cho tài sản trí tuệ.

Trong những trường hợp nghiêm trọng hơn, các cuộc tấn công mạng có thể gây ra rủi ro an toàn. Ví dụ, can thiệp vào thiết bị hoặc quy trình quan trọng có thể gây nguy hiểm cho cả lực lượng lao động và môi trường sản xuất. Để bảo vệ hoạt động và đảm bảo tính toàn vẹn của sản xuất thịt nuôi cấy, việc thực hiện các biện pháp an ninh mạng mạnh mẽ không chỉ là khuyến nghị - mà là điều cần thiết.

Các yếu tố chính của một chiến lược bảo mật mạnh mẽ cho hệ thống xử lý sinh học tự động là gì?

Một kế hoạch bảo mật mạnh mẽ cho hệ thống xử lý sinh học tự động dựa trên một chiến lược phòng thủ nhiều lớp, giải quyết rủi ro ở các cấp độ vật lý, mạng và ứng dụng. Bắt đầu với bảo mật vật lý bằng cách hạn chế truy cập vào thiết bị như các lò phản ứng sinh học và sử dụng các biện pháp bảo vệ chống giả mạo. Về phía mạng, áp dụng phân đoạn mạng để giữ cho hệ thống công nghệ vận hành (OT) tách biệt khỏi mạng IT, đảm bảo rằng chỉ các thiết bị được ủy quyền mới có thể tương tác với các thành phần quan trọng. Củng cố điều này bằng cách thực thi quản lý danh tính và truy cập, sử dụng quyền dựa trên vai trò và xác thực đa yếu tố để kiểm soát truy cập trong từng khu vực mạng.

Tăng cường hệ thống là một bước quan trọng khác - vô hiệu hóa bất kỳ dịch vụ không cần thiết nào, áp dụng cấu hình bảo mật và giới hạn chức năng để giảm thiểu các lỗ hổng tiềm ẩn. Bảo vệ tính toàn vẹn của dữ liệu với giao tiếp an toàn, chẳng hạn như kết nối mã hóa (e.g., TLS) và cập nhật firmware có chữ ký. Để đi trước các mối đe dọa, thực hiện giám sát liên tục thông qua ghi nhật ký, phát hiện bất thường và đánh giá bảo mật thường xuyên. Ngoài ra, duy trì kế hoạch ứng phó sự cố, tuân thủ lịch trình vá lỗi thường xuyên và đảm bảo sao lưu được xác minh và sẵn sàng cho khôi phục nhanh chóng trong trường hợp vi phạm.

Đối với dây chuyền sản xuất thịt nuôi cấy, cách tiếp cận này có thể bao gồm bảo vệ tủ điều khiển bioreactor, cô lập PLC và cảm biến trên các VLAN chuyên dụng, và yêu cầu mật khẩu mạnh, duy nhất cho tất cả các thiết bị.Việc lựa chọn thiết bị từ các nhà cung cấp như

Tại sao các cuộc kiểm tra an ninh mạng thường xuyên lại quan trọng đối với các cơ sở xử lý sinh học?

Các cuộc kiểm tra an ninh mạng thường xuyên đóng vai trò quan trọng trong việc phát hiện và khắc phục các điểm yếu có thể khiến tổ chức bị lộ dữ liệu, gặp sự cố vận hành, hoặc thậm chí bị tấn công có chủ đích. Những kiểm tra này là cần thiết để bảo vệ tài sản trí tuệ, duy trì độ tin cậy của hệ thống tự động hóa, và giữ an toàn cho dữ liệu nhạy cảm khỏi bị giả mạo.

Chúng cũng đảm bảo tuân thủ các yêu cầu quy định nghiêm ngặt, điều này rất quan trọng để duy trì niềm tin và tránh các hậu quả pháp lý hoặc tài chính tốn kém.Đi trước các rủi ro an ninh mạng không chỉ giúp hoạt động diễn ra suôn sẻ hơn mà còn tạo ra một không gian an toàn hơn cho sự tiến bộ và ý tưởng mới.