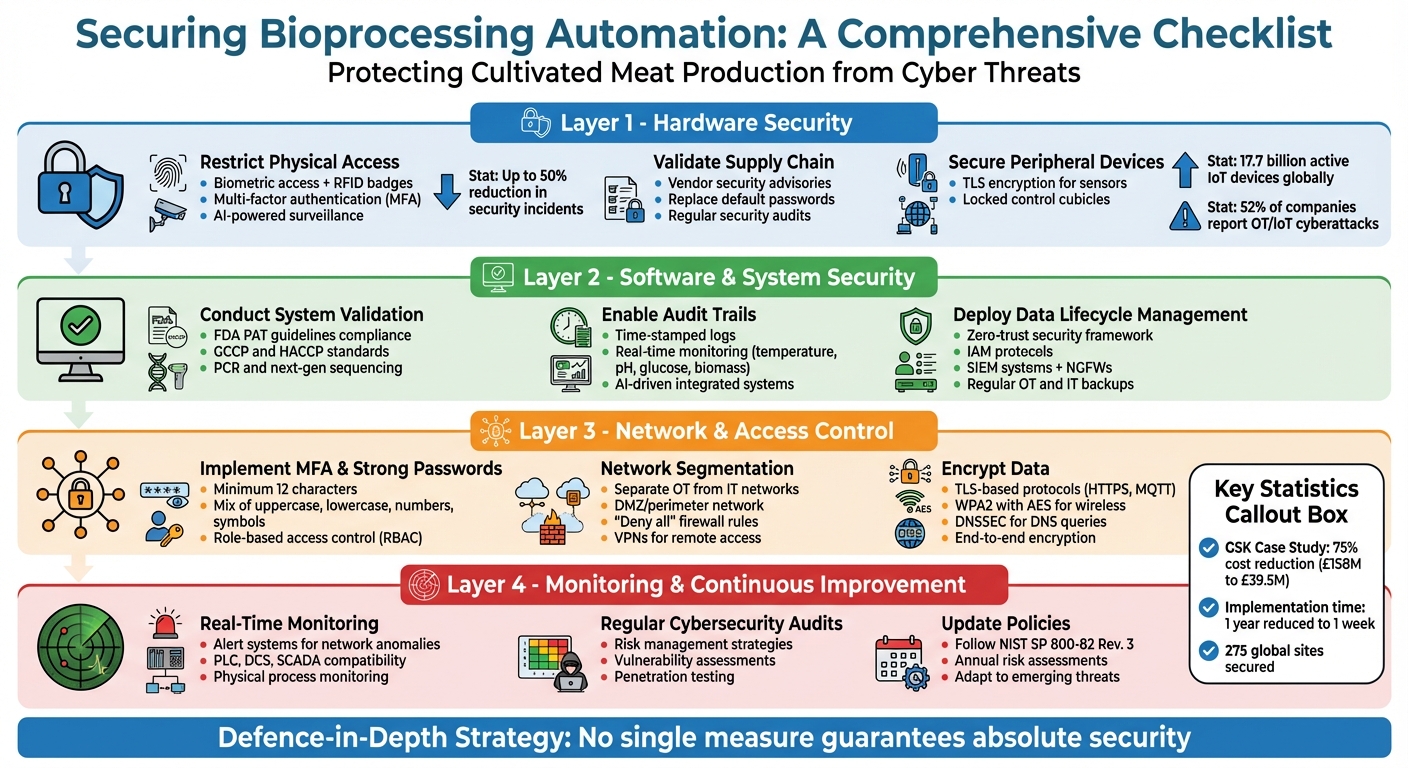

أنظمة المعالجة الحيوية الآلية ضرورية لإنتاج اللحوم المزروعة ولكنها عرضة للهجمات الإلكترونية. يمكن للتهديدات مثل التخريب وسرقة البيانات وبرامج الفدية أن تعطل العمليات أو تتلف المعدات أو تضر بجودة المنتج. لحماية هذه الأنظمة، من الضروري اتباع نهج أمني متعدد الطبقات يجمع بين التدابير المادية والبرمجية والشبكية لحماية العمليات الحيوية والملكية الفكرية.

أهم النقاط:

- المخاطر: يمكن للهجمات الإلكترونية التلاعب بمعايير المعالجة الحيوية، مما يؤدي إلى مشاكل في الجودة أو تأخيرات في الإنتاج.

- الأمن المادي: استخدم الوصول البيومتري، وبطاقات RFID، والمراقبة بالذكاء الاصطناعي للتحكم في الوصول إلى المعدات.

- أمن النظام: تحقق من صحة الأنظمة، وقم بتمكين مسارات التدقيق، وتأكد من سلامة البيانات.

- أمن الشبكة: نفذ المصادقة متعددة العوامل، وقسم الشبكات، وقم بتشفير البيانات.

- المراقبة المستمرة: استخدم التنبيهات في الوقت الفعلي وأجرِ عمليات تدقيق منتظمة للأمن السيبراني.

تساعد هذه التدابير في خلق بيئة آمنة لأتمتة المعالجة الحيوية، مما يقلل من الثغرات ويضمن موثوقية العمليات.

قائمة التحقق الأمنية ذات الأربع طبقات لأنظمة أتمتة المعالجة الحيوية

قائمة التحقق من أمان الأجهزة

تقييد الوصول المادي إلى المعدات

يبدأ حماية معدات المعالجة الحيوية بالتحكم القوي في الوصول المادي. يجمع استخدام أدوات مثل القياسات الحيوية، وبطاقات RFID، والبطاقات الذكية بين طبقات متعددة من الأمان لمنع الدخول غير المصرح به [1][2].إضافة المصادقة متعددة العوامل (MFA) يعزز هذا الأمر بشكل أكبر - حيث يتطلب كل من شارة مادية ورمز PIN أو اعتمادًا عبر الهاتف المحمول للمساعدة في منع استخدام البطاقات المستنسخة أو المشتركة.

تُظهر البيانات أن ضعف التحكم في الزوار غالبًا ما يؤدي إلى اختراقات، بينما يمكن لأنظمة القياسات الحيوية وRFID تقليل الحوادث بنسبة تصل إلى 50% [1]. يجب أن تتضمن أنظمة إدارة الزوار ميزات مثل التسجيل المسبق، والتحقق من هوية الصورة، وتتبع الضيوف في الوقت الفعلي. بالإضافة إلى ذلك، يمكن للمراقبة المدعومة بالذكاء الاصطناعي اكتشاف الأنشطة غير العادية، مثل التسكع بالقرب من المعدات الحساسة أو التسلل عبر الأبواب الآمنة، وتنبيه فرق الأمن على الفور [1][2].

مثال بارز يأتي من GSK، التي قدمت في عام 2025 التقسيم الجزئي القائم على الهوية عبر 275 موقعًا عالميًا تحت إشراف CISO مايكل إلمور.قللت هذه المبادرة الوقت اللازم لتأمين الموقع من سنة إلى أسبوع واحد فقط، مما خفض التكاليف من 158 مليون جنيه إسترليني إلى 39.5 مليون جنيه إسترليني - وهو تخفيض مذهل بنسبة 75% [3]. عند التفكير في المخاطر، صرح إلمور:

عند قدومي إلى مجال الأدوية وإدراكي أننا نضع أشياء في أجسام الناس، أخافني ذلك كمسؤول أمن معلومات. سواء كان ذلك لقاحًا أو دواءً لفيروس نقص المناعة البشرية، فإن التأثيرات الأمنية التي تأتي مع عدم القيام بذلك بشكل صحيح تبقيني مستيقظًا في الليل [3].

التحقق من سلامة سلسلة التوريد

الأمن المادي هو مجرد جزء من اللغز - تأمين سلسلة التوريد لا يقل أهمية. قم بتطبيق سياسات أمان صارمة لجميع الأجهزة والحلول ومقدمي الخدمات لضمان معايير متسقة [4].إشعارات أمان الموردين، مثل Siemens ProductCERT، يمكن أن تساعد في تتبع ومعالجة الثغرات في المنتجات الصناعية [4]. بالنسبة للأنظمة ذات الاستخدام الواحد، تأكد من أن المكونات مثل أكياس المفاعلات الحيوية تتوافق مع المعايير التنظيمية الصارمة. هذا لا يضمن السلامة فحسب، بل يمنع أيضًا الخسائر المكلفة للدفعات ذات القيمة العالية [5].

أثناء التكليف، استبدل كلمات المرور الافتراضية فورًا وقم بإلغاء تنشيط الواجهات غير المستخدمة مثل USB وEthernet/PROFINET وBluetooth [4]. قدم اختبارات شاملة للناقلات البيانات الخارجية والأجهزة الطرفية قبل دخولها مناطق الإنتاج. عمليات التدقيق الأمني المنتظمة ضرورية للتحقق من أن هذه التدابير تقلل من المخاطر بشكل فعال [4].

يمكن لشركات اللحوم المزروعة أيضًا تعزيز أمان سلسلة التوريد من خلال الحصول على الأجهزة من موردين معتمدين عبر منصات B2B موثوقة مثل

تأمين الأجهزة الطرفية

بمجرد تأمين الأجهزة، يجب توجيه الانتباه إلى الأجهزة المتصلة. يجب أن تتضمن أجهزة الاستشعار الحديثة التي تعمل عبر Ethernet أو Wi-Fi تشفير TLS، ورسائل موقعة لمنع إعادة التشغيل، وبروتوكولات مصادقة آمنة [6][7]. يجب تخزين مكونات الأتمتة الحرجة في خزائن تحكم مغلقة أو غرف مجهزة بأنظمة مراقبة وإنذارات [4]. مع وجود 17.7 مليار جهاز IoT نشط عالميًا و52% من الشركات التي تبلغ عن هجمات إلكترونية على OT أو IoT، فإن اتخاذ تدابير قوية أمر لا يمكن التفاوض عليه [7].

في منتصف عام 2025، قامت Andelyn Biosciences بتطبيق نظام أمني قائم على الهوية لمنشأة تصنيع العلاج الجيني المتقدمة. بقيادة نائب رئيس تكنولوجيا المعلومات برايان هولمز، قدم النظام رؤية مفصلة وفرض سياسات صارمة لمنع الحركة غير المصرح بها بين مناطق التصنيع. هذا النهج ضمن أن تهديدات الأمن السيبراني لن تؤثر على سلامة المرضى أو تؤخر إصدار المنتجات، حتى بالنسبة للعلاجات التي تتطلب دورات إنتاج تستغرق ستة أسابيع [3].

للحماية الإضافية، استخدم أجهزة استشعار للكشف عن العبث لمراقبة ما إذا كانت الأجهزة قد فتحت أو تم فصل الكابلات - خاصة في المواقع البعيدة [6][8]. قم بتعطيل الخدمات غير الضرورية، مثل خوادم الويب المدمجة أو FTP، إلا إذا كانت ضرورية للتشغيل.إقامة روتين لتقييم وتطبيق تحديثات البرامج الثابتة لأجهزة الاستشعار ووحدات التحكم المنطقية القابلة للبرمجة، لضمان بقائها آمنة وعملية [4].

قائمة التحقق من أمان البرمجيات والنظام

إجراء التحقق من النظام

لضمان الامتثال لإرشادات FDA PAT، وGCCP، وHACCP، من الضروري مراقبة المعايير الرئيسية في الوقت الفعلي [5][10][12]. يمكن أن يؤكد دمج تفاعل البوليميراز المتسلسل (PCR) والتسلسل من الجيل التالي في بروتوكولات التحقق على عدم وجود تلوث في مزارع الخلايا [11].بالإضافة إلى ذلك، يجب التحقق من حساسات الخط المستخدمة في الأتمتة لضمان عملها بشكل موثوق لأسابيع دون الحاجة إلى إعادة المعايرة ويجب أن تتحمل عمليات التعقيم دون إطلاق مكونات غير مرغوب فيها [5].

استخدام الخزعات والبيوركتورات بنظام مغلق وآلي يقلل من الأخطاء البشرية ومخاطر التلوث، وهو أمر حاسم لتلبية معايير السلامة التنظيمية [11]. بالنسبة لشركات اللحوم المزروعة، يمكن أن يسهل الحصول على المعدات المعتمدة مسبقًا من منصات مثل

بعد إكمال التحقق من النظام، يجب أن يتحول التركيز إلى تنفيذ مسارات تدقيق شاملة وضمان سلامة البيانات للحفاظ على أداء متسق.

تمكين مسارات التدقيق وسلامة البيانات

إنشاء مسارات تدقيق مختومة بالوقت، دمج مراقبة في الوقت الحقيقي مدفوعة بـ PAT، ونشر مصفوفات أجهزة الاستشعار لتتبع المتغيرات الحرجة، لضمان سلامة البيانات المجمعة [5][13]. يمكن لأنظمة أخذ العينات الآلية تقديم بيانات دقيقة ومتكررة عن العوامل الرئيسية مثل المستقلبات ومستويات المغذيات، مما يقلل من مخاطر التدخل اليدوي والتلوث المحتمل [13].

يجب أن تراقب أدوات المراقبة في الوقت الحقيقي باستمرار المتغيرات الأساسية، بما في ذلك درجة الحرارة، الأكسجين، ثاني أكسيد الكربون، مستويات الحموضة، الجلوكوز، الكتلة الحيوية، والمستقلبات [5]. الانتقال من العمليات اليدوية والمجزأة إلى الأنظمة المتكاملة المدفوعة بالذكاء الاصطناعي يساعد في ضمان تدفقات عمل متسقة ونتائج متوقعة [13].

بمجرد وضع مسارات التحقق والتدقيق، من الضروري تأمين البيانات طوال دورة حياتها لحمايتها من التهديدات المحتملة.

نشر إدارة دورة حياة البيانات

تنفيذ إطار أمني يعتمد على عدم الثقة مع بروتوكولات إدارة الهوية والوصول (IAM) الصارمة وضوابط الوصول الأقل امتيازًا [14]. تثقيف الموظفين حول إدارة بيانات الاعتماد بشكل صحيح وإلغاء الوصول بسرعة للموظفين السابقين أو المستخدمين المؤقتين للحفاظ على الأمان.

استخدام أنظمة إدارة معلومات وأحداث الأمان (SIEM) وجدران الحماية من الجيل التالي (NGFWs) لمراقبة حزم البيانات للنشاط المشبوه والبرامج الضارة. كما أبرزت Fortinet:

لاستعادة النظام والتخطيط لنظام أكثر أمانًا في المستقبل، تحتاج إلى نظام جنائي غير قابل للتلاعب.قد يتطلب ذلك تنفيذ نظام سجل أمني غير قابل للتغيير [14].

ضمان النسخ الاحتياطي المنتظم لكل من أنظمة OT و IT للسماح بالاستعادة إلى حالة آمنة في حالة الاختراق أو الفشل [9]. بالإضافة إلى ذلك، الاستفادة من برامج مسح الثغرات الإلكترونية وتطبيقات الويب التابعة لـ CISA لتحديد وتخفيف التهديدات المحتملة في الأنظمة الآلية. إعطاء الأولوية لتصحيح الثغرات المدرجة في كتالوج الثغرات المستغلة المعروفة لـ CISA لتعزيز دفاعات النظام بشكل أكبر [9].

قائمة التحقق من الشبكة والتحكم في الوصول

تنفيذ المصادقة متعددة العوامل وكلمات المرور القوية

تضيف المصادقة متعددة العوامل (MFA) طبقة إضافية من الحماية من خلال طلب على الأقل طريقتين منفصلتين للتحقق، مثل كلمة مرور مدمجة مع رمز تطبيق الهاتف المحمول أو مسح بيومتري، لتأمين نقاط الوصول [15][16]. يبرز الدكتور إير تشارلز ليم، رئيس مركز أبحاث الأمن السيبراني في

تضيف MFA طبقة أمان إضافية حاسمة، تتطلب طرق تحقق متعددة (e.g.، كلمة مرور، رمز من تطبيق الهاتف المحمول، مسح بيومتري) للوصول إلى الأنظمة الحرجة [15].

هذا النهج مهم بشكل خاص لتأمين نقاط الدخول البعيدة مثل شبكات VPN وبوابات سطح المكتب البعيدة، والتي تعتبر أهدافًا شائعة للهجمات القائمة على الاعتماد [15][16].

لزيادة الأمان بشكل أكبر، قم بإقران المصادقة متعددة العوامل (MFA) مع التحكم في الوصول القائم على الأدوار (RBAC). يضمن ذلك أن الأفراد، مثل الفرق السريرية أو المطورين، يمكنهم فقط الوصول إلى الأنظمة أو البيانات الضرورية لأدوارهم المحددة [16]. بالإضافة إلى ذلك، قم بفرض سياسات كلمات مرور قوية من خلال اشتراط أن تكون كلمات المرور مكونة من 12 حرفًا على الأقل وتحتوي على مزيج من الأحرف الكبيرة والصغيرة والأرقام والرموز [15][4].عند الحصول على معدات أتمتة المعالجة الحيوية الجديدة، أعط الأولوية للبائعين الذين يقدمون منتجات "آمنة عند الطلب" مع مصادقة قوية وإعدادات افتراضية آمنة [17]. بالنسبة لشركات اللحوم المزروعة، توفر منصات مثل

بمجرد وضع ضوابط الوصول، تكون الخطوة التالية هي تنظيم شبكتك لحماية أفضل للأنظمة الحيوية.

تقسيم الشبكة واستخدام VPN

يُعتبر تقسيم الشبكة إجراءً رئيسيًا لتكملة إعداد الأمان الحالي لديك. لحماية الأنظمة الحيوية، قم بفصل شبكات الإنتاج (OT) عن شبكات الشركات (IT) [4].سيمنز توفر إرشادات تشغيلية كمثال واضح:

يتم حظر الاتصال المباشر بين شبكات الإنتاج وشبكات الشركة تمامًا بواسطة الجدران النارية؛ يمكن أن يتم الاتصال فقط بشكل غير مباشر عبر الخوادم في شبكة DMZ [4].

تضمن منطقة منزوعة السلاح (DMZ) أو شبكة محيطية أن أي اتصال بين هذه الشبكات يحدث بشكل آمن عبر خوادم مخصصة. داخل شبكة الإنتاج، يتم تجميع المكونات في خلايا مؤمنة بناءً على احتياجات حمايتها وتطبيق مبدأ "الحاجة إلى الاتصال" [4].

يجب تكوين الجدران النارية بقاعدة "رفض الكل" كإعداد افتراضي، مما يسمح بالوصول فقط إلى الحد الأدنى من الموارد المطلوبة. يدعم هذا النهج مبدأ أقل امتياز [18].لتعزيز الأمان بشكل أكبر، قم بتطبيق قيود النطاق الترددي على جدران الحماية الخلوية أو المحولات لمنع التحميل الزائد على الشبكة الخارجية من تعطيل نقل البيانات داخل الخلايا الحرجة [4]. تعطيل واجهات الشبكة غير المستخدمة على الأنظمة الحرجة هو طريقة فعالة أخرى لتقليل المخاطر. للصيانة عن بُعد والاتصال بين الخلايا، استخدم الشبكات الخاصة الافتراضية (VPNs) لإنشاء أنفاق آمنة ومشفرة عبر الشبكات غير الموثوقة [18][4].

تشفير البيانات أثناء الراحة وفي النقل

التشفير ضروري لحماية المعلومات أثناء النقل وأثناء التخزين. استخدم بروتوكولات تعتمد على TLS مثل HTTPS أو MQTT عبر TLS، مع تخصيص شهادات فردية لوحدات التحكم المنطقية القابلة للبرمجة (PLCs) لضمان الاتصال الآمن والمصادق عليه [4]. توصي إرشادات التشغيل من سيمنز بما يلي:

يُوصى باستخدام بروتوكولات الاتصال المعتمدة على TLS فقط، مثل HTTPS أو MQTT عبر TLS، للوصول إلى الأجهزة ونقل البيانات [4].

للاتصالات اللاسلكية، استخدم WPA2 مع معيار التشفير المتقدم (AES) لتأمين بيانات WLAN [4]. احمِ استفسارات DNS داخل شبكتك من خلال تنفيذ ملحقات أمان DNS (DNSSEC) [18].

لحماية البيانات المخزنة، قم بتخزين ملفات المشاريع الصناعية الحساسة في حاويات محرك مشفرة لحماية الملكية الفكرية [4]. عند نقل هذه الملفات، استخدم دائمًا قنوات مشفرة. يجب أن تعمل أدوات الإدارة عن بُعد أيضًا ضمن إطار عمل مؤمن ومشفر وأن تتماشى مع استراتيجيتك الأمنية العامة.لحلول الوصول عن بُعد، أعط الأولوية لتلك التي توفر تشفيرًا شاملاً وتدمج موفري الهوية المملوكة للعملاء لتحقيق أقصى حماية للبيانات [4].

sbb-itb-ffee270

قائمة التحقق من المراقبة والتحسين المستمر

نشر المراقبة والتنبيهات في الوقت الفعلي

تتطلب أنظمة التكنولوجيا التشغيلية (OT) في معالجة العمليات الحيوية أدوات مراقبة قوية للحفاظ على الأداء والموثوقية والسلامة وأمن البيانات أثناء إدارة العمليات الفيزيائية الحرجة مثل التحكم في درجة الحرارة وظروف المفاعل الحيوي.

قم بإعداد التنبيهات للإشارة إلى الشذوذ في الشبكة والتغيرات غير المتوقعة في القياسات الفيزيائية أو أحداث العمليات. على سبيل المثال، يمكن أن يؤدي تغيير غير مصرح به في وحدة التحكم المنطقية القابلة للبرمجة (PLC) إلى تعريض دفعة كاملة من اللحوم المزروعة للخطر.يبرز دليل NIST لأمن التكنولوجيا التشغيلية (SP 800-82r3) أهمية هذا التمييز:

تشمل التكنولوجيا التشغيلية مجموعة واسعة من الأنظمة والأجهزة القابلة للبرمجة التي تتفاعل مع البيئة المادية... تقوم هذه الأنظمة والأجهزة بالكشف عن أو إحداث تغيير مباشر من خلال مراقبة و/أو التحكم في الأجهزة والعمليات والأحداث

صمم نظام تنبيه يعطي الأولوية للتهديدات التي تؤثر على السلامة المادية وسلامة العمليات على الإشعارات الروتينية المتعلقة بتكنولوجيا المعلومات. تأكد من أن أدوات المراقبة التي تستخدمها متوافقة مع الأجهزة الصناعية مثل وحدات التحكم المنطقية القابلة للبرمجة (PLCs) وأنظمة التحكم الموزعة (DCS) وأنظمة التحكم الإشرافي وجمع البيانات (SCADA). هذه التوافقية ضرورية لتجنب الاضطرابات في سير العمل الحساس للمعالجة الحيوية. تخلق هذه التدابير المراقبة في الوقت الحقيقي أساسًا قويًا لعمليات تدقيق النظام المنتظمة للتحقق من المرونة.

إجراء عمليات تدقيق منتظمة للأمن السيبراني

المراقبة في الوقت الحقيقي هي مجرد الخطوة الأولى؛ عمليات التدقيق المنتظمة للأمن السيبراني ضرورية لكشف الثغرات قبل أن يتم استغلالها. في بيئات المعالجة الحيوية، يجب أن تركز عمليات التدقيق على التكوينات الفريدة لأنظمة التحكم، بما في ذلك SCADA وDCS وPLCs. تشمل المجالات الرئيسية التي يجب فحصها استراتيجيات إدارة المخاطر، عمليات اكتشاف التهديدات، تقييمات الثغرات، وأمن الشبكات وأجهزة الاستشعار.

قم بتخصيص عمليات التدقيق لتلبية الاحتياجات المحددة لأنظمة OT، بدلاً من الاعتماد فقط على الفحوصات التي تركز على تكنولوجيا المعلومات. قم بتضمين جوانب مثل ضوابط الوصول المادي وأنظمة مراقبة البيئة في مراجعتك. يمكن أن يكون اختبار الاختراق أداة قيمة أيضًا، حيث يحاكي سيناريوهات الهجوم الواقعية لتقييم دفاعات النظام. عند شراء معدات معالجة حيوية جديدة، ضع في اعتبارك منصات مثل

تحديث السياسات لمواجهة التهديدات الناشئة

تتطور تهديدات الأمن السيبراني باستمرار، ويجب أن تتكيف سياساتك لمواكبة ذلك. في 28 سبتمبر 2023، أصدرت NIST الإصدار SP 800-82 Rev. 3، ليحل محل إصدار 2015 وتحويل التركيز من أنظمة التحكم الصناعية التقليدية (ICS) إلى إطار عمل أوسع لتكنولوجيا التشغيل (OT). يعكس هذا التغيير الدور المتزايد للأجهزة المتصلة بالشبكة، وأجهزة استشعار إنترنت الأشياء، والأنظمة السيبرانية الفيزيائية في المعالجة الحيوية الحديثة، والتي تتطلب جميعها تدابير أمنية متكاملة.

قم بمراجعة طوبولوجيا النظام بانتظام لتحديد الثغرات الجديدة التي قد تُدخلها الأجهزة الطرفية أو تكاملات إنترنت الأشياء. تأكد من أن تحديثات سياساتك لا تؤثر على الأداء في الوقت الحقيقي أو السلامة.ابقَ على اطلاع بالتحديثات الخاصة بإرشادات الأمن الوطني - على سبيل المثال، أشارت NIST إلى تحديثات محتملة لـ SP 800-82 في يوليو 2024 لمعالجة الثغرات الناشئة. قم بإجراء تقييمات للمخاطر مصممة خصيصًا لطوبولوجيا نظامك مرة واحدة على الأقل في السنة، وزد من التكرار كلما تم إدخال معدات أتمتة جديدة أو تغييرات في الاتصال. ما وراء معالجة العمليات الحيوية 4.0 - تقارب تكنولوجيا المعلومات، تكنولوجيا العمليات، وتقنيات المعالجة الخاتمة يتطلب تأمين أتمتة معالجة العمليات الحيوية استراتيجية دفاع في العمق متعددة الطبقات. كما تبرز سيمنز: لا يمكن لأي إجراء واحد أو مجموعة من الإجراءات ضمان الأمان المطلق.

هذا ذو صلة خاصة بإنتاج اللحوم المزروعة، حيث تحتوي الأنظمة غالبًا على ملكية فكرية قيمة، مما يجعلها أهدافًا جذابة للتجسس الصناعي أو التخريب [4][19].

لقد وسعت تكامل أنظمة تكنولوجيا المعلومات والتكنولوجيا التشغيلية بشكل كبير من نقاط الضعف المحتملة في مرافق المعالجة الحيوية الحديثة. ما كانت في السابق إعدادات إنتاج معزولة تعتمد الآن على الأجهزة المتصلة، والمنصات السحابية، ومشاركة البيانات في الوقت الفعلي [19].يتطلب معالجة هذا السطح الموسع للهجوم جهدًا منسقًا عبر ثلاثة مجالات رئيسية: أمن المصنع (مثل ضوابط الوصول المادي)، أمن الشبكة (بما في ذلك التقسيم والجدران النارية)، وسلامة النظام (مثل إدارة التصحيحات وتقوية النظام) [4].

ومع ذلك، فإن الحماية الفعالة ليست مجرد مسألة تقنية. تذكرنا شركة سيمنز أن الأمن الصناعي هو عملية مستمرة تتطلب التعاون بين مشغلي المصانع ومتكاملي الأنظمة ومصنعي المعدات [4].

لضمان تغطية شاملة، يمكن لنهج قائمة التحقق توحيد التدابير الأمنية التي تمت مناقشتها. قد يشمل ذلك تعطيل منافذ USB غير المستخدمة، وتنفيذ قوائم بيضاء للتطبيقات، واعتماد بنية Zero Trust، وإجراء تقييمات للمخاطر سنويًا.عند شراء أنظمة الأتمتة الجديدة، فكر في استخدام منصات مثل

الأمن السيبراني ليس مهمة تُنجز مرة واحدة. تعتبر التحليلات المنتظمة للمخاطر - على الأقل مرة واحدة في السنة أو بعد أي توسع في المنشأة - ضرورية. البقاء على اطلاع حول التهديدات الناشئة من خلال موارد مثل NIST SP 800-82 Rev. 3 يمكن أن يساعدك في التكيف مع التحديات الجديدة. إعادة النظر وتحديث تدابير الأمان الخاصة بك يضمن بقاء أنظمتك قوية وقادرة على تحمل المخاطر السيبرانية المتطورة. من خلال التعامل مع الأمان كأولوية مستمرة، يمكنك حماية عمليات المعالجة الحيوية الخاصة بك بشكل أفضل من التهديدات المستقبلية.

الأسئلة الشائعة

ما هو التأثير الذي يمكن أن تحدثه الهجمات السيبرانية على المعالجة الحيوية المؤتمتة في إنتاج اللحوم المزروعة؟

يمكن للهجمات السيبرانية التي تستهدف أنظمة المعالجة الحيوية المؤتمتة أن تسبب اضطرابات كبيرة في إنتاج اللحوم المزروعة.قد تتداخل هذه الهجمات مع أنظمة التحكم، مما يؤدي إلى تأخيرات، أو تدهور جودة المنتج، أو حتى توقف العمليات بالكامل. بالإضافة إلى الانتكاسات التشغيلية، هناك أيضًا خطر سرقة البيانات الحساسة - مثل الوصفات الخاصة أو معلومات العملية التفصيلية - مما قد يعرض الملكية الفكرية للخطر.

في حالات أكثر خطورة، قد تشكل الهجمات الإلكترونية مخاطر على السلامة. على سبيل المثال، العبث بالمعدات أو العمليات الحيوية قد يعرض كل من القوى العاملة وبيئة الإنتاج للخطر. لحماية العمليات وضمان سلامة إنتاج اللحوم المزروعة، فإن تنفيذ تدابير قوية للأمن السيبراني ليس مجرد نصيحة - بل هو أمر ضروري.ما هي العناصر الأساسية لاستراتيجية أمان قوية لأنظمة المعالجة الحيوية الآلية؟

تعتمد خطة الأمان القوية لأنظمة المعالجة الحيوية الآلية على استراتيجية دفاع متعددة الطبقات، تتعامل مع المخاطر على المستويات الفيزيائية والشبكية والتطبيقية. ابدأ بـ الأمان الفيزيائي عن طريق تقييد الوصول إلى المعدات مثل المفاعلات الحيوية واستخدام الحماية التي تظهر العبث. على الجانب الشبكي، اعتمد تقسيم الشبكة للحفاظ على أنظمة التكنولوجيا التشغيلية (OT) منفصلة عن شبكات تكنولوجيا المعلومات، مما يضمن أن الأجهزة المصرح لها فقط يمكنها التفاعل مع المكونات الحيوية. عزز هذا من خلال فرض إدارة الهوية والوصول، باستخدام أذونات قائمة على الأدوار والمصادقة متعددة العوامل للتحكم في الوصول داخل كل منطقة شبكية.

تصلب النظام هو خطوة رئيسية أخرى - تعطيل أي خدمات غير ضرورية، تطبيق تكوينات آمنة، وتقييد الوظائف لتقليل الثغرات المحتملة. حماية سلامة البيانات من خلال الاتصالات الآمنة، مثل الاتصالات المشفرة (e.g.، TLS) وتحديثات البرامج الثابتة الموقعة. للبقاء في مقدمة التهديدات، قم بتنفيذ المراقبة المستمرة من خلال تسجيل الدخول، واكتشاف الشذوذ، والتقييمات الأمنية المنتظمة. بالإضافة إلى ذلك، حافظ على خطط الاستجابة للحوادث، التزم بجدول تصحيح منتظم، وتأكد من التحقق من النسخ الاحتياطية وجاهزيتها للاسترداد السريع في حالة حدوث اختراقات.

بالنسبة لخطوط إنتاج اللحوم المزروعة، قد يتضمن هذا النهج تأمين خزائن التحكم في المفاعلات الحيوية، وعزل وحدات التحكم المنطقية القابلة للبرمجة وأجهزة الاستشعار على شبكات VLAN مخصصة، وطلب كلمات مرور قوية وفريدة لجميع الأجهزة.اختيار المعدات من مزودين مثل

لماذا تعتبر عمليات التدقيق الأمني السيبراني المنتظمة ضرورية لمنشآت المعالجة الحيوية؟

تلعب عمليات التدقيق الأمني السيبراني المنتظمة دورًا رئيسيًا في اكتشاف وإصلاح نقاط الضعف التي قد تعرض المنظمات لاختراقات البيانات، أو تعثر العمليات، أو حتى الهجمات المتعمدة. هذه الفحوصات ضرورية لحماية الملكية الفكرية، والحفاظ على موثوقية الأنظمة الآلية، والحفاظ على البيانات الحساسة آمنة من العبث.

كما أنها تضمن الامتثال للمتطلبات التنظيمية الصارمة، وهو أمر ضروري للحفاظ على الثقة وتجنب العواقب القانونية أو المالية المكلفة.البقاء في مقدمة مخاطر الأمن السيبراني لا يساعد فقط في تشغيل العمليات بسلاسة أكبر، بل يخلق أيضًا مساحة أكثر أمانًا للتقدم والأفكار الجديدة.