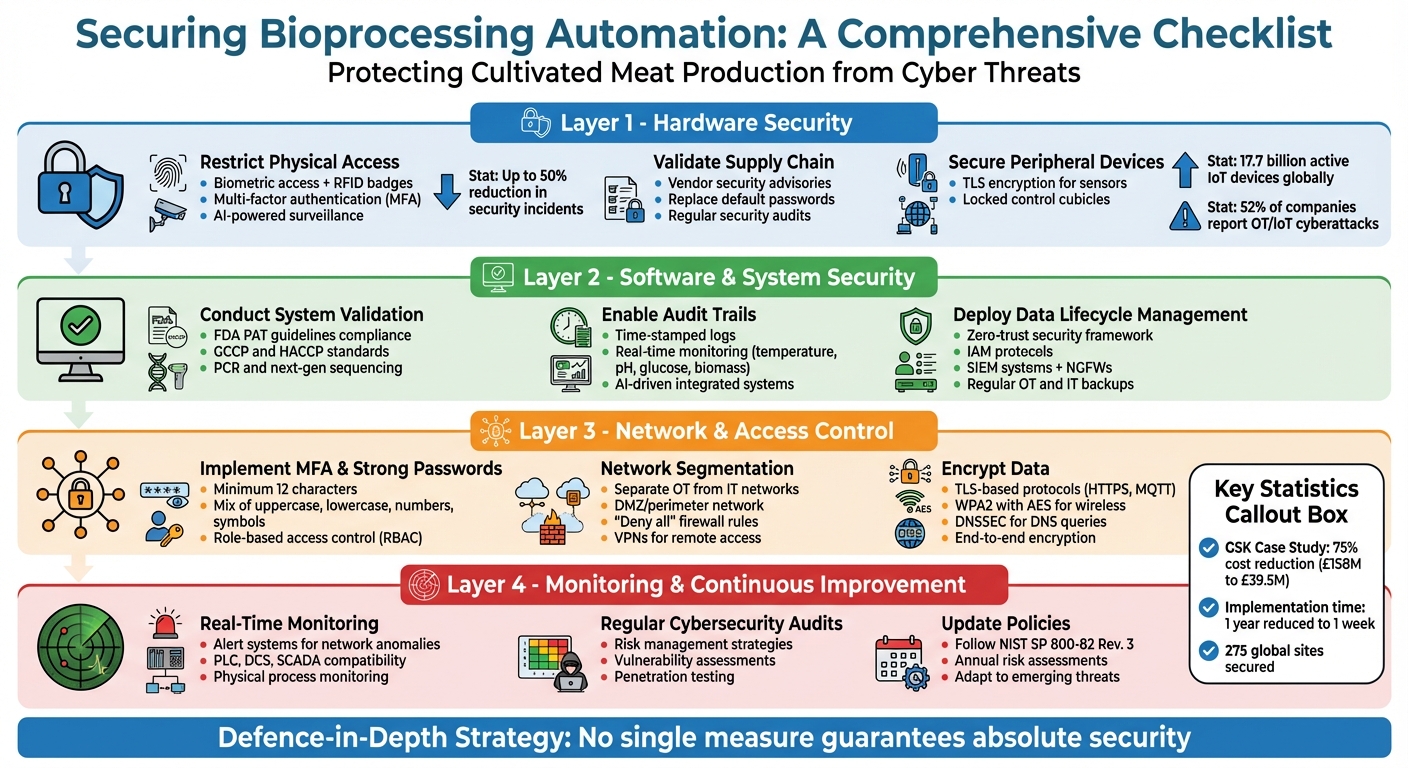

ระบบการประมวลผลชีวภาพอัตโนมัติมีความสำคัญต่อการผลิตเนื้อสัตว์ที่เพาะเลี้ยง แต่มีความเสี่ยงต่อการโจมตีทางไซเบอร์ ภัยคุกคามเช่น การก่อวินาศกรรม การขโมยข้อมูล และแรนซัมแวร์สามารถขัดขวางการดำเนินงาน ทำลายอุปกรณ์ หรือทำให้คุณภาพของผลิตภัณฑ์ลดลง เพื่อปกป้องระบบเหล่านี้ จำเป็นต้องใช้วิธีการรักษาความปลอดภัยแบบหลายชั้น โดยผสมผสานมาตรการทางกายภาพ ซอฟต์แวร์ และเครือข่ายเพื่อปกป้องกระบวนการที่สำคัญและทรัพย์สินทางปัญญา

จุดเด่นสำคัญ:

- ความเสี่ยง: การโจมตีทางไซเบอร์สามารถปรับเปลี่ยนพารามิเตอร์การประมวลผลชีวภาพ ทำให้เกิดปัญหาคุณภาพหรือความล่าช้าในการผลิต

- ความปลอดภัยทางกายภาพ: ใช้การเข้าถึงด้วยไบโอเมตริก ป้าย RFID และการเฝ้าระวังด้วย AI เพื่อควบคุมการเข้าถึงอุปกรณ์

- ความปลอดภัยของระบบ: ตรวจสอบความถูกต้องของระบบ เปิดใช้งานการติดตามการตรวจสอบ และรับรองความสมบูรณ์ของข้อมูล

- ความปลอดภัยของเครือข่าย: ใช้การยืนยันตัวตนหลายปัจจัย แบ่งเครือข่าย และเข้ารหัสข้อมูล

- การตรวจสอบอย่างต่อเนื่อง: ใช้การแจ้งเตือนแบบเรียลไทม์และดำเนินการตรวจสอบความปลอดภัยทางไซเบอร์เป็นประจำ

มาตรการเหล่านี้ช่วยสร้างสภาพแวดล้อมที่ปลอดภัยสำหรับการทำงานอัตโนมัติในกระบวนการชีวภาพ ลดช่องโหว่และรับประกันความน่าเชื่อถือในการดำเนินงาน

รายการตรวจสอบความปลอดภัยสี่ชั้นสำหรับระบบอัตโนมัติในกระบวนการชีวภาพ

รายการตรวจสอบความปลอดภัยของฮาร์ดแวร์

จำกัดการเข้าถึงอุปกรณ์ทางกายภาพ

การปกป้องอุปกรณ์ในกระบวนการชีวภาพเริ่มต้นด้วยการควบคุมการเข้าถึงทางกายภาพที่แข็งแกร่ง การรวมเครื่องมือเช่น ไบโอเมตริกซ์, บัตร RFID, และสมาร์ทการ์ด สร้างชั้นความปลอดภัยหลายชั้นเพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต [1][2].การเพิ่มการยืนยันตัวตนแบบหลายปัจจัย (MFA) ช่วยเสริมความปลอดภัยมากขึ้น - การใช้ทั้งบัตรประจำตัวและ PIN หรือข้อมูลรับรองบนมือถือช่วยป้องกันการใช้บัตรที่ถูกโคลนหรือแชร์ ข้อมูลชี้ให้เห็นว่าการควบคุมผู้เข้าชมที่ไม่ดีมักนำไปสู่การละเมิด ในขณะที่ระบบไบโอเมตริกซ์และ RFID สามารถลดเหตุการณ์ได้ถึง 50% ระบบการจัดการผู้เข้าชมควรรวมถึงคุณสมบัติเช่น การลงทะเบียนล่วงหน้า การยืนยันตัวตนด้วยรูปถ่าย และการติดตามผู้เข้าชมแบบเรียลไทม์ นอกจากนี้ การเฝ้าระวังที่ขับเคลื่อนด้วย AI สามารถตรวจจับกิจกรรมที่ผิดปกติ เช่น การเดินเตร่ใกล้อุปกรณ์ที่มีความสำคัญหรือการตามเข้าประตูที่ปลอดภัย และแจ้งเตือนทีมรักษาความปลอดภัยทันที ตัวอย่างที่น่าสังเกตมาจาก GSK ซึ่งในปี 2025 ได้แนะนำการแบ่งส่วนย่อยตามตัวตนใน 275 ไซต์ทั่วโลกภายใต้การกำกับดูแลของ CISO Michael Elmoreโครงการนี้ลดเวลาที่ใช้ในการรักษาความปลอดภัยของไซต์จากหนึ่งปีเหลือเพียงหนึ่งสัปดาห์ ลดค่าใช้จ่ายจากประมาณ 158 ล้านปอนด์เหลือ 39.5 ล้านปอนด์ - ลดลงอย่างน่าทึ่งถึง 75% [3] สะท้อนถึงความเสี่ยง Elmore กล่าว:

เมื่อมาถึง Pharma และตระหนักว่าเรากำลังใส่สิ่งต่างๆ ในร่างกายของผู้คน ทำให้ฉันกลัวในฐานะ CISO ไม่ว่าจะเป็นวัคซีน ยารักษา HIV ผลกระทบด้านความปลอดภัยที่มาพร้อมกับการไม่ทำสิ่งนี้ให้ถูกต้องทำให้ฉันนอนไม่หลับในตอนกลางคืน [3].

ตรวจสอบความสมบูรณ์ของห่วงโซ่อุปทาน

ความปลอดภัยทางกายภาพเป็นเพียงส่วนหนึ่งของปริศนา - การรักษาความปลอดภัยของห่วงโซ่อุปทานมีความสำคัญเท่าเทียมกัน ใช้นโยบายความปลอดภัยที่เข้มงวดสำหรับฮาร์ดแวร์ โซลูชัน และผู้ให้บริการทั้งหมดเพื่อให้มั่นใจในมาตรฐานที่สม่ำเสมอ [4].คำแนะนำด้านความปลอดภัยจากผู้ขาย เช่น Siemens ProductCERT สามารถช่วยติดตามและแก้ไขช่องโหว่ในผลิตภัณฑ์อุตสาหกรรม [4] สำหรับระบบที่ใช้ครั้งเดียว ให้ยืนยันว่าชิ้นส่วนเช่นถุงปฏิกรณ์ชีวภาพเป็นไปตามมาตรฐานการกำกับดูแลที่เข้มงวด สิ่งนี้ไม่เพียงแต่รับประกันความปลอดภัย แต่ยังป้องกันการสูญเสียที่มีค่าใช้จ่ายสูงของชุดผลิตภัณฑ์ที่มีมูลค่าสูง [5].

ในระหว่างการว่าจ้าง ให้เปลี่ยนรหัสผ่านเริ่มต้นทันทีและปิดใช้งานอินเทอร์เฟซที่ไม่ได้ใช้งาน เช่น USB, Ethernet/PROFINET และ Bluetooth [4] แนะนำการทดสอบอย่างละเอียดสำหรับตัวพาหะข้อมูลภายนอกและอุปกรณ์ต่อพ่วงก่อนที่พวกเขาจะเข้าสู่พื้นที่การผลิต การตรวจสอบความปลอดภัยเป็นประจำเป็นสิ่งสำคัญในการยืนยันว่ามาตรการเหล่านี้สามารถลดความเสี่ยงได้อย่างมีประสิทธิภาพ [4].

บริษัทเนื้อสัตว์เพาะเลี้ยงสามารถเพิ่มความปลอดภัยของห่วงโซ่อุปทานได้โดยการจัดหาฮาร์ดแวร์จากซัพพลายเออร์ที่ได้รับการยืนยันผ่านแพลตฟอร์ม B2B ที่เชื่อถือได้ เช่น

อุปกรณ์ต่อพ่วงที่ปลอดภัย

เมื่อฮาร์ดแวร์ได้รับการรักษาความปลอดภัยแล้ว ควรให้ความสนใจกับอุปกรณ์ที่เชื่อมต่อ เซ็นเซอร์ Ethernet หรือ Wi-Fi สมัยใหม่ต้องมีการเข้ารหัส TLS ข้อความที่ลงนามป้องกันการเล่นซ้ำ และโปรโตคอลการตรวจสอบสิทธิ์ที่ปลอดภัย [6][7]. ส่วนประกอบอัตโนมัติที่สำคัญควรเก็บไว้ในตู้ควบคุมที่ล็อคหรือห้องที่ติดตั้งระบบเฝ้าระวังและสัญญาณเตือน [4]. ด้วยอุปกรณ์ IoT ที่ใช้งานอยู่ 17.7 พันล้านเครื่องทั่วโลกและ 52% ของบริษัทที่รายงานการโจมตีทางไซเบอร์ OT หรือ IoT มาตรการที่แข็งแกร่งจึงเป็นสิ่งที่ไม่สามารถต่อรองได้ [7].

ในช่วงกลางปี 2025, Andelyn Biosciences ได้ดำเนินการใช้ระบบรักษาความปลอดภัยตามตัวตนสำหรับโรงงานผลิตยีนบำบัดขั้นสูง นำโดยรองประธานฝ่ายเทคโนโลยีสารสนเทศ Bryan Holmes ระบบนี้ให้การมองเห็นรายละเอียดและบังคับใช้นโยบายที่เข้มงวดเพื่อป้องกันการเคลื่อนไหวที่ไม่ได้รับอนุญาตระหว่างโซนการผลิต วิธีการนี้ทำให้มั่นใจได้ว่าภัยคุกคามทางไซเบอร์จะไม่ส่งผลกระทบต่อความปลอดภัยของผู้ป่วยหรือทำให้การปล่อยผลิตภัณฑ์ล่าช้า แม้แต่การรักษาที่ต้องใช้เวลาผลิตหกสัปดาห์ [3].

เพื่อการป้องกันเพิ่มเติม ใช้เซ็นเซอร์ตรวจจับการงัดแงะเพื่อตรวจสอบว่ามีการเปิดอุปกรณ์หรือถอดสายเคเบิลหรือไม่ - โดยเฉพาะในสถานที่ห่างไกล [6][8]. ปิดการใช้งานบริการที่ไม่จำเป็น เช่น เซิร์ฟเวอร์เว็บฝังตัวหรือ FTP เว้นแต่จะจำเป็นสำหรับการดำเนินงานกำหนดกิจวัตรสำหรับการประเมินและการใช้การอัปเดตเฟิร์มแวร์กับเซ็นเซอร์และ PLCs เพื่อให้มั่นใจว่าพวกมันยังคงปลอดภัยและทำงานได้อย่างมีประสิทธิภาพ [4].

รายการตรวจสอบความปลอดภัยของซอฟต์แวร์และระบบ

ดำเนินการตรวจสอบระบบ

เพื่อให้เป็นไปตามข้อกำหนดของ แนวทางของ FDA PAT, GCCP, และ HACCP จำเป็นต้องตรวจสอบพารามิเตอร์สำคัญแบบเรียลไทม์ [5][10][12]. การรวม PCR และการหาลำดับรุ่นถัดไปในโปรโตคอลการตรวจสอบสามารถยืนยันการไม่มีการปนเปื้อนในวัฒนธรรมเซลล์ [11].นอกจากนี้ เซ็นเซอร์ในสายการผลิตที่ใช้ในระบบอัตโนมัติควรได้รับการตรวจสอบเพื่อให้ทำงานได้อย่างน่าเชื่อถือเป็นเวลาหลายสัปดาห์โดยไม่ต้องปรับเทียบใหม่ และต้องทนต่อกระบวนการฆ่าเชื้อโดยไม่ปล่อยส่วนประกอบที่ไม่ต้องการ [5].

การใช้การตรวจชิ้นเนื้อและเครื่องปฏิกรณ์ชีวภาพในระบบปิดแบบอัตโนมัติช่วยลดข้อผิดพลาดของมนุษย์และความเสี่ยงในการปนเปื้อน ซึ่งเป็นสิ่งสำคัญสำหรับการปฏิบัติตามมาตรฐานความปลอดภัยตามกฎระเบียบ [11]. สำหรับบริษัทเนื้อสัตว์ที่เพาะเลี้ยง การจัดหาอุปกรณ์ที่ผ่านการตรวจสอบล่วงหน้าจากแพลตฟอร์มเช่น

หลังจากเสร็จสิ้นการตรวจสอบระบบแล้ว ควรมุ่งเน้นไปที่การดำเนินการติดตามการตรวจสอบอย่างครอบคลุมและการรักษาความสมบูรณ์ของข้อมูลเพื่อรักษาประสิทธิภาพที่สม่ำเสมอ

เปิดใช้งานการตรวจสอบและความสมบูรณ์ของข้อมูล

สร้างเส้นทางการตรวจสอบที่มีการประทับเวลา รวมการตรวจสอบแบบเรียลไทม์ที่ขับเคลื่อนด้วย PAT และติดตั้งเซ็นเซอร์เพื่อติดตามตัวแปรสำคัญ เพื่อให้มั่นใจในความสมบูรณ์ของข้อมูลที่รวบรวม [5][13]. ระบบการสุ่มตัวอย่างอัตโนมัติสามารถให้ข้อมูลที่แม่นยำและบ่อยครั้งเกี่ยวกับปัจจัยสำคัญ เช่น เมตาบอไลต์และระดับสารอาหาร ลดความเสี่ยงจากการแทรกแซงด้วยตนเองและการปนเปื้อนที่อาจเกิดขึ้น [13].

เครื่องมือการตรวจสอบแบบเรียลไทม์ควรติดตามตัวแปรที่จำเป็นอย่างต่อเนื่อง รวมถึงอุณหภูมิ ออกซิเจน คาร์บอนไดออกไซด์ ระดับ pH กลูโคส ไบโอแมส และเมตาบอไลต์ [5]. การเปลี่ยนจากกระบวนการที่ทำด้วยตนเองและไม่เชื่อมโยงกันไปสู่ระบบที่ขับเคลื่อนด้วย AI แบบบูรณาการช่วยให้มั่นใจในเวิร์กโฟลว์ที่สม่ำเสมอและผลลัพธ์ที่คาดการณ์ได้ [13].

เมื่อมีการตรวจสอบและติดตามการตรวจสอบแล้ว การรักษาความปลอดภัยของข้อมูลตลอดวงจรชีวิตเป็นสิ่งสำคัญเพื่อป้องกันภัยคุกคามที่อาจเกิดขึ้น

ปรับใช้การจัดการวงจรชีวิตข้อมูล

ใช้กรอบการรักษาความปลอดภัยแบบ Zero-Trust พร้อมโปรโตคอลการจัดการข้อมูลประจำตัวและการเข้าถึง (IAM) ที่เข้มงวดและการควบคุมการเข้าถึงที่มีสิทธิ์น้อยที่สุด [14] ให้ความรู้แก่พนักงานเกี่ยวกับการจัดการข้อมูลประจำตัวที่เหมาะสมและเพิกถอนการเข้าถึงสำหรับพนักงานเก่าหรือผู้ใช้ชั่วคราวทันทีเพื่อรักษาความปลอดภัย

ใช้ระบบการจัดการข้อมูลและเหตุการณ์ด้านความปลอดภัย (SIEM) และไฟร์วอลล์รุ่นใหม่ (NGFWs) เพื่อตรวจสอบแพ็กเก็ตข้อมูลสำหรับกิจกรรมที่น่าสงสัยและมัลแวร์ ดังที่ Fortinet เน้นย้ำ:

เพื่อทั้งกู้คืนและวางแผนสำหรับระบบที่ปลอดภัยยิ่งขึ้นในอนาคต คุณต้องมีระบบนิติวิทยาศาสตร์ที่ป้องกันการปลอมแปลง This may require the implementation of an immutable security log system [14].

ตรวจสอบให้แน่ใจว่ามีการสำรองข้อมูลระบบ OT และ IT เป็นประจำเพื่อให้สามารถกู้คืนสู่สถานะที่ปลอดภัยในกรณีที่เกิดการละเมิดหรือความล้มเหลว [9]. นอกจากนี้ ใช้ประโยชน์จาก CISA's Cyber Vulnerability and Web Applications Scanning programmes เพื่อระบุและลดภัยคุกคามที่อาจเกิดขึ้นในระบบอัตโนมัติ ให้ความสำคัญกับการแก้ไขช่องโหว่ที่ระบุใน CISA's Known Exploited Vulnerabilities catalogue เพื่อเสริมสร้างการป้องกันระบบให้แข็งแกร่งยิ่งขึ้น [9].

รายการตรวจสอบเครือข่ายและการควบคุมการเข้าถึง

ใช้การยืนยันตัวตนแบบหลายปัจจัยและรหัสผ่านที่แข็งแกร่ง

การยืนยันตัวตนแบบหลายปัจจัย (MFA) เพิ่มชั้นการป้องกันเพิ่มเติมโดยต้องใช้วิธีการยืนยันอย่างน้อยสองวิธี เช่น รหัสผ่านร่วมกับรหัสจากแอปมือถือหรือการสแกนไบโอเมตริกซ์ เพื่อรักษาความปลอดภัยของจุดเข้าถึง [15][16]. ดร. ชาร์ลส์ ลิม หัวหน้าศูนย์วิจัยความปลอดภัยทางไซเบอร์ของ E

MFA เพิ่มชั้นความปลอดภัยที่สำคัญ โดยต้องใช้วิธีการยืนยันหลายวิธี (e.g., รหัสผ่าน, รหัสจากแอปมือถือ, การสแกนไบโอเมตริกซ์) สำหรับการเข้าถึงระบบที่สำคัญ [15].

วิธีการนี้มีความสำคัญอย่างยิ่งในการรักษาความปลอดภัยจุดเข้าใช้งานระยะไกล เช่น VPNs และพอร์ทัลเดสก์ท็อประยะไกล ซึ่งเป็นเป้าหมายทั่วไปสำหรับการโจมตีที่ใช้ข้อมูลประจำตัว [15][16].

เพื่อเพิ่มความปลอดภัยให้มากขึ้น ควรจับคู่ MFA กับการควบคุมการเข้าถึงตามบทบาท (RBAC) ซึ่งจะทำให้มั่นใจได้ว่าบุคคล เช่น ทีมคลินิกหรือผู้พัฒนา สามารถเข้าถึงระบบหรือข้อมูลที่จำเป็นสำหรับบทบาทเฉพาะของพวกเขาเท่านั้น [16]. นอกจากนี้ ควรกำหนดนโยบายรหัสผ่านที่เข้มงวดโดยกำหนดให้รหัสผ่านมีความยาวอย่างน้อย 12 ตัวอักษร และประกอบด้วยตัวอักษรพิมพ์ใหญ่และพิมพ์เล็ก ตัวเลข และสัญลักษณ์ [15][4].เมื่อจัดหาอุปกรณ์อัตโนมัติสำหรับกระบวนการชีวภาพใหม่ ควรให้ความสำคัญกับผู้ขายที่มีผลิตภัณฑ์ "Secure by Demand" ที่มีการยืนยันตัวตนที่แข็งแกร่งและการตั้งค่าเริ่มต้นที่ปลอดภัย [17] สำหรับบริษัทเนื้อสัตว์ที่เพาะเลี้ยง แพลตฟอร์มเช่น

เมื่อมีการควบคุมการเข้าถึงแล้ว ขั้นตอนต่อไปคือการจัดระเบียบเครือข่ายของคุณเพื่อการปกป้องระบบที่สำคัญได้ดียิ่งขึ้น

การแบ่งเครือข่ายและการใช้ VPN

การแบ่งเครือข่ายเป็นมาตรการสำคัญที่ช่วยเสริมการตั้งค่าความปลอดภัยที่มีอยู่ของคุณ เพื่อปกป้องระบบที่สำคัญ ควรแยกเครือข่ายการผลิต (OT) ออกจากเครือข่ายองค์กร (IT) [4] Siemens แนวทางการดำเนินงานให้ตัวอย่างที่ชัดเจน:

การสื่อสารโดยตรงระหว่างการผลิตและเครือข่ายของบริษัทถูกบล็อกโดยไฟร์วอลล์อย่างสมบูรณ์; การสื่อสารสามารถเกิดขึ้นได้ทางอ้อมผ่านเซิร์ฟเวอร์ในเครือข่าย DMZ เท่านั้น [4].

เขตปลอดทหาร (DMZ) หรือเครือข่ายปริมณฑลทำให้มั่นใจว่าการสื่อสารระหว่างเครือข่ายเหล่านี้เกิดขึ้นอย่างปลอดภัยผ่านเซิร์ฟเวอร์เฉพาะ ภายในเครือข่ายการผลิต ให้จัดกลุ่มส่วนประกอบเป็นเซลล์ที่ปลอดภัยตามความต้องการในการป้องกันของพวกเขาและบังคับใช้หลักการ "need-to-connect" [4].

ไฟร์วอลล์ควรถูกกำหนดค่าด้วยกฎ "deny all" เป็นค่าเริ่มต้น อนุญาตให้เข้าถึงเฉพาะทรัพยากรขั้นต่ำที่จำเป็นเท่านั้น วิธีการนี้สนับสนุนหลักการของสิทธิพิเศษน้อยที่สุด [18].เพื่อเพิ่มความปลอดภัยให้มากขึ้น ให้ใช้ข้อจำกัดแบนด์วิดท์ที่ไฟร์วอลล์หรือสวิตช์ของเซลล์เพื่อป้องกันการโอเวอร์โหลดของเครือข่ายภายนอกที่อาจรบกวนการถ่ายโอนข้อมูลภายในเซลล์ที่สำคัญ [4] การปิดการใช้งานอินเทอร์เฟซเครือข่ายที่ไม่ได้ใช้งานบนระบบที่สำคัญเป็นอีกวิธีหนึ่งที่มีประสิทธิภาพในการลดความเสี่ยง สำหรับการบำรุงรักษาระยะไกลและการสื่อสารระหว่างเซลล์ ให้ใช้เครือข่ายส่วนตัวเสมือน (VPNs) เพื่อสร้างช่องทางที่ปลอดภัยและเข้ารหัสผ่านเครือข่ายที่ไม่น่าเชื่อถือ [18][4].

เข้ารหัสข้อมูลขณะพักและขณะส่งผ่าน

การเข้ารหัสเป็นสิ่งจำเป็นสำหรับการปกป้องข้อมูลทั้งในระหว่างการถ่ายโอนและขณะจัดเก็บ ใช้โปรโตคอลที่ใช้ TLS เช่น HTTPS หรือ MQTT over TLS โดยกำหนดใบรับรองเฉพาะให้กับ PLCs เพื่อให้มั่นใจในการสื่อสารที่ปลอดภัยและได้รับการยืนยัน [4].แนวทางการดำเนินงานของ Siemens แนะนำ:

แนะนำให้ใช้เฉพาะโปรโตคอลการสื่อสารที่ใช้ TLS เช่น HTTPS หรือ MQTT ผ่าน TLS สำหรับการเข้าถึงอุปกรณ์และการถ่ายโอนข้อมูล [4].

สำหรับการเชื่อมต่อแบบไร้สาย ให้ใช้ WPA2 พร้อม Advanced Encryption Standard (AES) เพื่อรักษาความปลอดภัยข้อมูล WLAN [4]. ปกป้องการสอบถาม DNS ภายในเครือข่ายของคุณโดยการใช้ DNS Security Extensions (DNSSEC) [18].

เพื่อปกป้องข้อมูลที่เก็บไว้ ให้จัดเก็บไฟล์โครงการอุตสาหกรรมที่มีความสำคัญในไดรฟ์ที่เข้ารหัสเพื่อปกป้องทรัพย์สินทางปัญญา [4]. เมื่อส่งไฟล์เหล่านี้ ให้ใช้ช่องทางที่เข้ารหัสเสมอ เครื่องมือการจัดการระยะไกลควรทำงานภายในกรอบการทำงานที่ปลอดภัยและเข้ารหัส และสอดคล้องกับกลยุทธ์ความปลอดภัยโดยรวมของคุณสำหรับโซลูชันการเข้าถึงระยะไกล ให้ความสำคัญกับโซลูชันที่มีการเข้ารหัสแบบ end-to-end และรวมผู้ให้บริการข้อมูลประจำตัวที่ลูกค้าเป็นเจ้าของเพื่อการปกป้องข้อมูลสูงสุด [4].

sbb-itb-ffee270

รายการตรวจสอบการตรวจสอบและการปรับปรุงอย่างต่อเนื่อง

ปรับใช้การตรวจสอบและการแจ้งเตือนแบบเรียลไทม์

ระบบเทคโนโลยีการปฏิบัติการ (OT) ในกระบวนการชีวภาพต้องการเครื่องมือการตรวจสอบที่แข็งแกร่งเพื่อรักษาประสิทธิภาพ ความน่าเชื่อถือ ความปลอดภัย และความปลอดภัยของข้อมูลในขณะที่จัดการกระบวนการทางกายภาพที่สำคัญ เช่น การควบคุมอุณหภูมิและสภาวะของเครื่องปฏิกรณ์ชีวภาพ

ตั้งค่าการแจ้งเตือนเพื่อระบุความผิดปกติของเครือข่ายและการเปลี่ยนแปลงที่ไม่คาดคิดในมาตรวัดทางกายภาพหรือเหตุการณ์ในกระบวนการ ตัวอย่างเช่น การเปลี่ยนแปลงที่ไม่ได้รับอนุญาตในตัวควบคุมลอจิกที่ตั้งโปรแกรมได้ (PLC) อาจเป็นอันตรายต่อชุดเนื้อสัตว์ที่เพาะเลี้ยงทั้งหมดคู่มือ NIST สำหรับความปลอดภัยของเทคโนโลยีการปฏิบัติการ (SP 800-82r3) เน้นความสำคัญของการแยกแยะนี้:

OT ครอบคลุมระบบและอุปกรณ์ที่ตั้งโปรแกรมได้หลากหลายที่มีปฏิสัมพันธ์กับสภาพแวดล้อมทางกายภาพ... ระบบและอุปกรณ์เหล่านี้ตรวจจับหรือก่อให้เกิดการเปลี่ยนแปลงโดยตรงผ่านการตรวจสอบและ/หรือควบคุมอุปกรณ์ กระบวนการ และเหตุการณ์

ออกแบบระบบแจ้งเตือนที่ให้ความสำคัญกับภัยคุกคามที่มีผลต่อความปลอดภัยทางกายภาพและความสมบูรณ์ของกระบวนการมากกว่าการแจ้งเตือนที่เกี่ยวข้องกับ IT ทั่วไป ตรวจสอบให้แน่ใจว่าเครื่องมือการตรวจสอบที่คุณใช้นั้นเข้ากันได้กับฮาร์ดแวร์อุตสาหกรรม เช่น PLCs, ระบบควบคุมแบบกระจาย (DCS) และระบบควบคุมและเก็บข้อมูล (SCADA) ความเข้ากันได้นี้มีความสำคัญเพื่อหลีกเลี่ยงการหยุดชะงักในกระบวนการชีวภาพที่ละเอียดอ่อน มาตรการการตรวจสอบแบบเรียลไทม์เหล่านี้สร้างพื้นฐานที่มั่นคงสำหรับการตรวจสอบระบบเป็นประจำเพื่อยืนยันความยืดหยุ่น

ดำเนินการตรวจสอบความปลอดภัยทางไซเบอร์เป็นประจำ

การตรวจสอบแบบเรียลไทม์เป็นเพียงขั้นตอนแรก การตรวจสอบความปลอดภัยทางไซเบอร์เป็นประจำเป็นสิ่งสำคัญในการค้นหาช่องโหว่ก่อนที่จะถูกโจมตี ในสภาพแวดล้อมการประมวลผลทางชีวภาพ การตรวจสอบควรมุ่งเน้นไปที่การกำหนดค่าที่ไม่ซ้ำกันของระบบควบคุม รวมถึง SCADA, DCS และ PLCs พื้นที่สำคัญที่ควรตรวจสอบรวมถึงกลยุทธ์การจัดการความเสี่ยง กระบวนการตรวจจับภัยคุกคาม การประเมินช่องโหว่ และความปลอดภัยของเครือข่ายและเซ็นเซอร์

ปรับแต่งการตรวจสอบของคุณให้ตรงกับความต้องการเฉพาะของระบบ OT แทนที่จะพึ่งพาการสแกนที่เน้น IT เพียงอย่างเดียว รวมถึงแง่มุมต่างๆ เช่น การควบคุมการเข้าถึงทางกายภาพและระบบตรวจสอบสิ่งแวดล้อมในการตรวจสอบของคุณ การทดสอบการเจาะระบบยังเป็นเครื่องมือที่มีค่า จำลองสถานการณ์การโจมตีในโลกจริงเพื่อประเมินการป้องกันระบบเมื่อซื้ออุปกรณ์การประมวลผลทางชีวภาพใหม่ พิจารณาแพลตฟอร์มเช่น

Beyond Bioprocessing 4.0 - the Convergence of IT, OT, and Processing Technologies

Conclusion

การปกป้องระบบอัตโนมัติในกระบวนการชีวภาพต้องใช้กลยุทธ์การป้องกันเชิงลึกหลายชั้น ตามที่ Siemens เน้นย้ำ:

ไม่มีมาตรการใดหรือการรวมกันของมาตรการใดที่สามารถรับประกันความปลอดภัยได้อย่างสมบูรณ์ [4].

สิ่งนี้มีความเกี่ยวข้องโดยเฉพาะอย่างยิ่งสำหรับการผลิตเนื้อสัตว์ที่เพาะเลี้ยง ซึ่งระบบมักจะมีทรัพย์สินทางปัญญาที่มีค่า ทำให้เป็นเป้าหมายที่น่าสนใจสำหรับการจารกรรมอุตสาหกรรมหรือการก่อวินาศกรรม [4][19].

การบูรณาการระบบ IT และ OT ได้ขยายช่องโหว่ที่อาจเกิดขึ้นในโรงงานแปรรูปชีวภาพสมัยใหม่อย่างมาก สิ่งที่เคยเป็นการตั้งค่าการผลิตที่แยกออกมาตอนนี้ต้องพึ่งพาอุปกรณ์ที่เชื่อมต่อกัน แพลตฟอร์มคลาวด์ และการแบ่งปันข้อมูลแบบเรียลไทม์ [19].การจัดการกับพื้นผิวการโจมตีที่ขยายตัวนี้จำเป็นต้องใช้ความพยายามร่วมกันในสามด้านหลัก: ความปลอดภัยของโรงงาน (เช่น การควบคุมการเข้าถึงทางกายภาพ), ความปลอดภัยของเครือข่าย (รวมถึงการแบ่งส่วนและไฟร์วอลล์), และ ความสมบูรณ์ของระบบ (เช่น การจัดการแพตช์และการเสริมความแข็งแกร่งของระบบ) [4].

อย่างไรก็ตาม การป้องกันที่มีประสิทธิภาพไม่ใช่แค่เรื่องของเทคโนโลยี Siemens เตือนเราว่าความปลอดภัยในอุตสาหกรรมเป็นกระบวนการที่ต่อเนื่องซึ่งต้องการความร่วมมือระหว่างผู้ดำเนินการโรงงาน, ผู้รวมระบบ, และผู้ผลิตอุปกรณ์ [4].

เพื่อให้ครอบคลุมอย่างทั่วถึง การใช้วิธีการตรวจสอบรายการสามารถรวมมาตรการรักษาความปลอดภัยที่กล่าวถึงได้ ซึ่งอาจรวมถึงการปิดใช้งานพอร์ต USB ที่ไม่ได้ใช้, การใช้การอนุญาตแอปพลิเคชัน, การนำสถาปัตยกรรม Zero Trust มาใช้, และการประเมินความเสี่ยงประจำปีเมื่อซื้อระบบอัตโนมัติใหม่ พิจารณาใช้แพลตฟอร์มเช่น

คำถามที่พบบ่อย

การโจมตีทางไซเบอร์มีผลกระทบอย่างไรต่อกระบวนการชีวภาพอัตโนมัติในการผลิตเนื้อสัตว์ที่เพาะเลี้ยง?

การโจมตีทางไซเบอร์ที่มุ่งเป้าหมายไปที่ระบบกระบวนการชีวภาพอัตโนมัติสามารถทำให้เกิดการหยุดชะงักครั้งใหญ่ในการผลิตเนื้อสัตว์ที่เพาะเลี้ยงการโจมตีเหล่านี้อาจรบกวนระบบควบคุม นำไปสู่ความล่าช้า คุณภาพของผลิตภัณฑ์ที่ถูกประนีประนอม หรือแม้กระทั่งการหยุดทำงานทั้งหมด นอกเหนือจากความล่าช้าในการดำเนินงาน ยังมีความเสี่ยงที่ข้อมูลที่ละเอียดอ่อนจะถูกขโมย เช่น สูตรเฉพาะหรือข้อมูลกระบวนการที่ละเอียด ซึ่งอาจเป็นอันตรายต่อทรัพย์สินทางปัญญา ในกรณีที่รุนแรงกว่านี้ การโจมตีทางไซเบอร์อาจก่อให้เกิดความเสี่ยงด้านความปลอดภัย ตัวอย่างเช่น การดัดแปลงอุปกรณ์หรือกระบวนการที่สำคัญอาจเป็นอันตรายต่อทั้งแรงงานและสภาพแวดล้อมการผลิต เพื่อปกป้องการดำเนินงานและรับรองความสมบูรณ์ของการผลิตเนื้อสัตว์ที่เพาะเลี้ยง การใช้มาตรการรักษาความปลอดภัยทางไซเบอร์ที่แข็งแกร่งไม่เพียงแค่แนะนำเท่านั้น แต่เป็นสิ่งจำเป็น

องค์ประกอบสำคัญของกลยุทธ์ความปลอดภัยที่แข็งแกร่งสำหรับระบบการประมวลผลชีวภาพอัตโนมัติคืออะไร?

แผนความปลอดภัยที่แข็งแกร่งสำหรับระบบการประมวลผลชีวภาพอัตโนมัติขึ้นอยู่กับ กลยุทธ์การป้องกันแบบชั้น โดยจัดการความเสี่ยงในระดับกายภาพ เครือข่าย และแอปพลิเคชัน เริ่มต้นด้วย ความปลอดภัยทางกายภาพ โดยจำกัดการเข้าถึงอุปกรณ์เช่นเครื่องปฏิกรณ์ชีวภาพและใช้การป้องกันที่แสดงการงัดแงะ ในด้านเครือข่าย ใช้ การแบ่งส่วนเครือข่าย เพื่อแยกระบบเทคโนโลยีการปฏิบัติการ (OT) ออกจากเครือข่าย IT เพื่อให้แน่ใจว่าเฉพาะอุปกรณ์ที่ได้รับอนุญาตเท่านั้นที่สามารถโต้ตอบกับส่วนประกอบที่สำคัญได้ เสริมความแข็งแกร่งนี้โดยการบังคับใช้ การจัดการตัวตนและการเข้าถึง โดยใช้สิทธิ์ตามบทบาทและการยืนยันตัวตนหลายปัจจัยเพื่อควบคุมการเข้าถึงภายในแต่ละโซนเครือข่าย

การทำให้ระบบแข็งแกร่งขึ้น เป็นอีกขั้นตอนสำคัญ - ปิดการใช้งานบริการที่ไม่จำเป็น, ใช้การกำหนดค่าที่ปลอดภัย, และจำกัดฟังก์ชันการทำงานเพื่อลดช่องโหว่ที่อาจเกิดขึ้น ปกป้องความสมบูรณ์ของข้อมูลด้วย การสื่อสารที่ปลอดภัย, เช่น การเชื่อมต่อที่เข้ารหัส (e.g., TLS) และการอัปเดตเฟิร์มแวร์ที่ลงนาม เพื่อให้ล้ำหน้าภัยคุกคาม, ดำเนินการตรวจสอบอย่างต่อเนื่องผ่านการบันทึก, การตรวจจับความผิดปกติ, และการประเมินความปลอดภัยเป็นประจำ นอกจากนี้, รักษาแผนการตอบสนองต่อเหตุการณ์, ยึดตามตารางการแก้ไขปัญหาที่สม่ำเสมอ, และตรวจสอบให้แน่ใจว่าการสำรองข้อมูลได้รับการยืนยันและพร้อมสำหรับการกู้คืนอย่างรวดเร็วในกรณีที่เกิดการละเมิด

สำหรับสายการผลิตเนื้อสัตว์ที่เพาะเลี้ยง, วิธีการนี้อาจเกี่ยวข้องกับการรักษาความปลอดภัยของตู้ควบคุมไบโอรีแอคเตอร์, แยก PLCs และเซ็นเซอร์บน VLANs เฉพาะ, และต้องใช้รหัสผ่านที่แข็งแกร่งและไม่ซ้ำกันสำหรับอุปกรณ์ทั้งหมด การเลือกอุปกรณ์จากผู้ให้บริการเช่น

ทำไมการตรวจสอบความปลอดภัยทางไซเบอร์เป็นประจำจึงมีความสำคัญสำหรับโรงงานชีวกระบวนการ?

การตรวจสอบความปลอดภัยทางไซเบอร์เป็นประจำมีบทบาทสำคัญในการระบุและแก้ไขจุดอ่อนที่อาจทำให้องค์กรเสี่ยงต่อการละเมิดข้อมูล การหยุดชะงักในการดำเนินงาน หรือแม้กระทั่งการโจมตีโดยเจตนา การตรวจสอบเหล่านี้มีความจำเป็นในการปกป้องทรัพย์สินทางปัญญา รักษาความน่าเชื่อถือของระบบอัตโนมัติ และรักษาข้อมูลที่ละเอียดอ่อนให้ปลอดภัยจากการปลอมแปลง

นอกจากนี้ยังช่วยให้มั่นใจได้ถึงการปฏิบัติตามข้อกำหนดด้านกฎระเบียบที่เข้มงวด ซึ่งมีความสำคัญต่อการรักษาความไว้วางใจและหลีกเลี่ยงผลกระทบทางกฎหมายหรือการเงินที่มีค่าใช้จ่ายสูง การก้าวล้ำหน้าความเสี่ยงด้านความปลอดภัยทางไซเบอร์ไม่เพียงแต่ช่วยให้การดำเนินงานเป็นไปอย่างราบรื่นขึ้น แต่ยังสร้างพื้นที่ที่ปลอดภัยสำหรับความก้าวหน้าและแนวคิดใหม่ ๆ