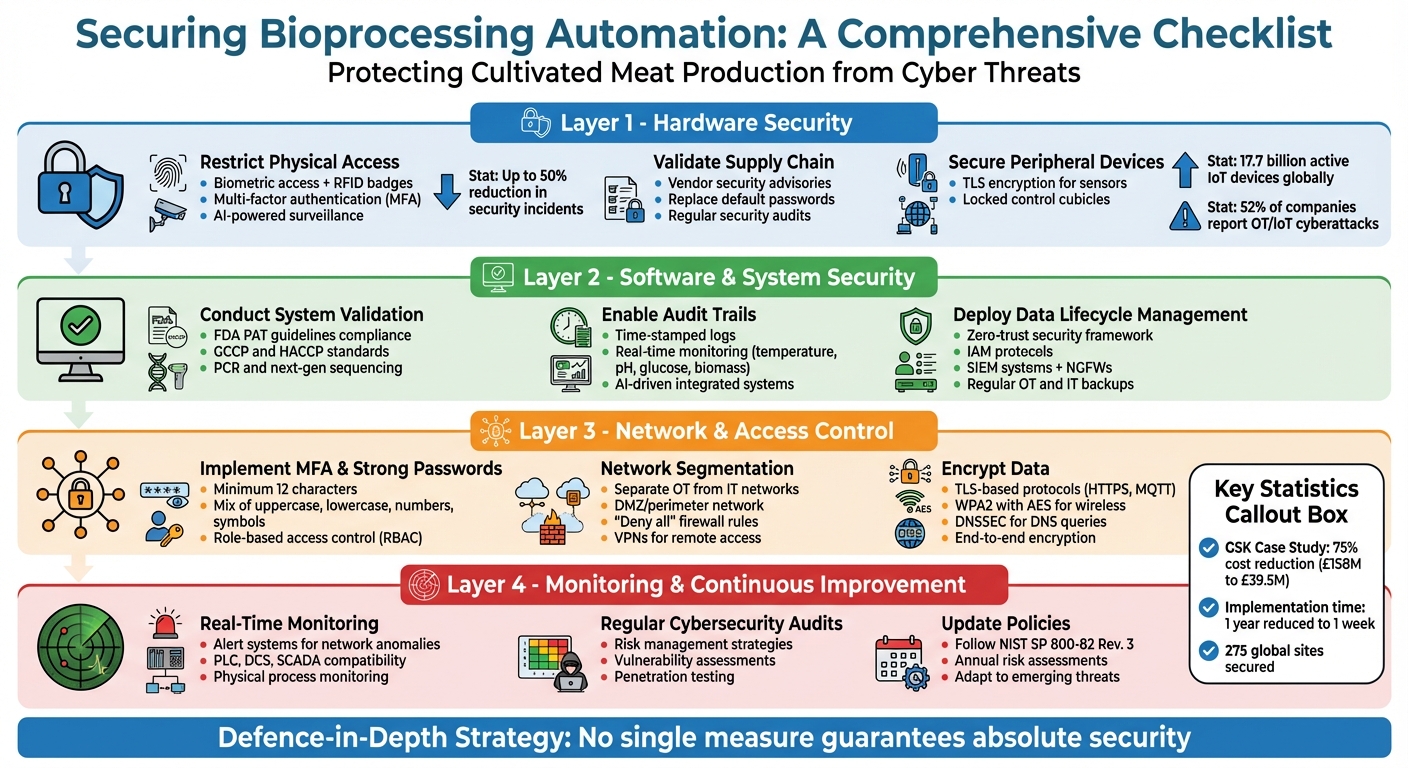

מערכות עיבוד ביולוגי אוטומטיות הן קריטיות לייצור בשר מתורבת אך פגיעות למתקפות סייבר. איומים כמו חבלה, גניבת נתונים ותוכנות כופר יכולים לשבש את הפעילות, לפגוע בציוד או לפגוע באיכות המוצר. כדי להגן על מערכות אלו, גישה אבטחתית מרובדת היא חיונית, המשלבת אמצעים פיזיים, תוכנה ורשת כדי להגן על תהליכים קריטיים וקניין רוחני.

עיקרי הדברים:

- סיכונים: מתקפות סייבר יכולות לשנות פרמטרים של עיבוד ביולוגי, מה שמוביל לבעיות איכות או עיכובים בייצור.

- אבטחה פיזית: השתמשו בגישה ביומטרית, תגי RFID ומעקב AI כדי לשלוט בגישה לציוד.

- אבטחת מערכת: אימות מערכות, הפעלת מסלולי ביקורת והבטחת שלמות הנתונים.

- אבטחת רשת: יישום אימות רב-גורמי, חלוקת רשתות והצפנת נתונים.

- ניטור מתמשך: השתמש בהתראות בזמן אמת ובצע ביקורות סייבר באופן קבוע.

צעדים אלו מסייעים לטפח סביבה בטוחה לאוטומציה של תהליכים ביולוגיים, להפחית פגיעויות ולהבטיח אמינות תפעולית.

רשימת בדיקת אבטחה בארבע שכבות למערכות אוטומציה של תהליכים ביולוגיים

רשימת בדיקת אבטחת חומרה

הגבלת גישה פיזית לציוד

הגנה על ציוד תהליכים ביולוגיים מתחילה עם בקרות גישה פיזיות חזקות. שילוב כלים כמו ביומטריה, תגי RFID וכרטיסים חכמים יוצר שכבות אבטחה מרובות למניעת כניסה לא מורשית [1][2]. הוספת אימות רב-גורמי (MFA) מחזקת זאת עוד יותר - דרישה לשימוש גם בתג פיזי וגם בקוד PIN או אישור נייד מסייעת לחסום את השימוש בכרטיסים משוכפלים או משותפים.

נתונים מדגישים כי בקרות מבקרים לקויות לעיתים קרובות מובילות להפרות, בעוד שמערכות ביומטריות ו-RFID יכולות להפחית תקריות בעד 50% [1]. מערכות ניהול מבקרים צריכות לכלול תכונות כמו רישום מראש, אימות תעודת זהות עם תמונה ומעקב בזמן אמת אחר אורחים. בנוסף, מעקב מבוסס AI יכול לזהות פעילויות חריגות, כגון שוטטות ליד ציוד רגיש או כניסה לא מורשית דרך דלתות מאובטחות, ולהתריע לצוותי האבטחה באופן מיידי [1][2].

דוגמה בולטת מגיעה מ-GSK, אשר בשנת 2025 הציגה מיקרו-סגמנטציה מבוססת זהות ב-275 אתרים גלובליים תחת ניהולו של CISO מייקל אלמור.יוזמה זו צמצמה את הזמן לאבטחת אתר משנה לשבוע בלבד, והפחיתה עלויות מהערכה של £158 מיליון ל-£39.5 מיליון - הפחתה מרשימה של 75% [3]. בהתייחס לסיכונים, אמר אלמור:

הגעתי לפארמה והכרתי בכך שאנחנו מכניסים דברים לגוף של אנשים, זה הפחיד אותי ישר כ-CISO. בין אם זה חיסון, תרופות ל-HIV, ההשפעות הבטיחותיות שמגיעות עם אי-ביצוע נכון של זה מעירות אותי בלילה [3].

אימות שלמות שרשרת האספקה

אבטחה פיזית היא רק חלק מהפאזל - אבטחת שרשרת האספקה היא קריטית באותה מידה. יש ליישם מדיניות אבטחה מחמירה לכל החומרה, הפתרונות וספקי השירותים כדי להבטיח סטנדרטים עקביים [4].הודעות אבטחה של ספקים, כמו Siemens ProductCERT, יכולות לעזור לעקוב ולטפל בפגיעויות במוצרים תעשייתיים [4]. עבור מערכות לשימוש חד-פעמי, יש לוודא כי רכיבים כמו שקיות ביוריאקטור עומדים בתקנים רגולטוריים מחמירים. זה לא רק מבטיח בטיחות אלא גם מונע הפסדים יקרים של אצוות בעלות ערך גבוה [5].

במהלך ההפעלה, החלף סיסמאות ברירת מחדל מיד ונתק ממשקים לא בשימוש כמו USB, Ethernet/PROFINET, ו-Bluetooth [4]. הכנס בדיקות יסודיות עבור נשאי נתונים חיצוניים וציוד היקפי לפני שהם נכנסים לאזורי ייצור. ביקורות אבטחה סדירות חיוניות כדי לוודא כי אמצעים אלו מפחיתים סיכונים ביעילות [4].

חברות בשר מתורבת יכולות גם לשפר את אבטחת שרשרת האספקה על ידי רכישת חומרה מספקים מאומתים דרך פלטפורמות B2B מהימנות כמו

התקנים היקפיים מאובטחים

לאחר שהחומרה מאובטחת, יש להפנות את תשומת הלב להתקנים מחוברים. חיישני Ethernet או Wi-Fi מודרניים חייבים לכלול הצפנת TLS, הודעות חתומות נגד השמעה ופרוטוקולי אימות מאובטחים [6][7]. רכיבי אוטומציה קריטיים צריכים להיות מאוחסנים בארונות או חדרי בקרה נעולים המצוידים במערכות מעקב ואזעקות [4]. עם 17.7 מיליארד התקני IoT פעילים ברחבי העולם ו-52% מהחברות מדווחות על התקפות סייבר OT או IoT, אמצעים חזקים הם בלתי ניתנים למשא ומתן [7].

באמצע 2025, Andelyn Biosciences יישמה אבטחה מבוססת זהות למתקן הייצור המתקדם שלה לטיפול גנטי. בהובלת סגן נשיא לטכנולוגיית מידע בריאן הולמס, המערכת סיפקה נראות מפורטת ואכפה מדיניות קפדנית למניעת תנועה לא מורשית בין אזורי הייצור. גישה זו הבטיחה שאיומי סייבר לא יפגעו בבטיחות המטופלים או יעכבו את שחרור המוצר, אפילו עבור טיפולים הדורשים מחזורי ייצור של שישה שבועות [3].

להגנה נוספת, השתמשו בחיישני זיהוי חבלה כדי לנטר אם מכשירים נפתחים או כבלים מנותקים - במיוחד במיקומים מרוחקים [6][8]. השבת שירותים מיותרים, כגון שרתי אינטרנט משובצים או FTP, אלא אם כן הם חיוניים לפעולה.קבע שגרה להערכת ויישום עדכוני קושחה לחיישנים ו-PLCs, כדי להבטיח שהם יישארו מאובטחים ומתפקדים [4].

רשימת בדיקות לאבטחת תוכנה ומערכת

בצע אימות מערכת

כדי להבטיח עמידה בהנחיות FDA PAT, GCCP ו-HACCP, חשוב לעקוב אחר פרמטרים מרכזיים בזמן אמת [5][10][12]. שילוב PCR וריצוף מהדור הבא בפרוטוקולי אימות יכול לאשר את היעדר הזיהום בתרביות תאים [11].בנוסף, חיישנים פנימיים המשמשים באוטומציה צריכים להיות מאומתים לפעול באופן אמין במשך שבועות ללא צורך בכיול מחדש וחייבים לעמוד בתהליכי סטריליזציה מבלי לשחרר רכיבים לא רצויים [5].

שימוש בביופסיות וביוראקטורים במערכות אוטומטיות וסגורות ממזער טעויות אנוש וסיכוני זיהום, שהם קריטיים לעמידה בתקני בטיחות רגולטוריים [11]. עבור חברות בשר מתורבת, רכישת ציוד מאומת מראש מפלטפורמות כמו

לאחר השלמת אימות המערכת, יש להתמקד ביישום מסלולי ביקורת מקיפים ובהבטחת שלמות הנתונים כדי לשמור על ביצועים עקביים.

אפשר מסלולי ביקורת ושלמות נתונים

הקם מסלולי ביקורת עם חותמת זמן, שלב ניטור בזמן אמת מונע PAT, ופרוס מערכי חיישנים למעקב אחר משתנים קריטיים, להבטחת שלמות הנתונים שנאספו [5][13]. מערכות דגימה אוטומטיות יכולות לספק נתונים מדויקים ותכופים על גורמים מרכזיים כמו מטבוליטים ורמות תזונה, ולהפחית את הסיכונים של התערבות ידנית וזיהום פוטנציאלי [13].

כלי ניטור בזמן אמת צריכים לעקוב ברציפות אחר משתנים חיוניים, כולל טמפרטורה, חמצן, פחמן דו-חמצני, רמות pH, גלוקוז, ביומסה ומטבוליטים [5]. המעבר מתהליכים ידניים ומנותקים למערכות משולבות מונעות AI מסייע להבטיח זרימות עבודה עקביות ותוצאות צפויות [13].

לאחר שהאימות ונתיבי הביקורת נמצאים במקום, חשוב לאבטח את הנתונים לאורך כל מחזור החיים שלהם כדי להגן מפני איומים פוטנציאליים.

פריסת ניהול מחזור חיי נתונים

יישום מסגרת אבטחה של אפס אמון עם פרוטוקולים מחמירים של ניהול זהויות וגישה (IAM) ובקרות גישה של מינימום הרשאות [14]. חינוך עובדים על ניהול אישורים נכון וביטול גישה במהירות לעובדים לשעבר או משתמשים זמניים כדי לשמור על אבטחה.

שימוש במערכות ניהול מידע ואירועים אבטחה (SIEM) וחומות אש מהדור הבא (NGFWs) כדי לנטר חבילות נתונים לפעילות חשודה ותוכנות זדוניות. כפי שמודגש על ידי Fortinet:

כדי גם להתאושש וגם לתכנן מערכת מאובטחת יותר בעתיד, אתה צריך מערכת פורנזית חסינת שינויים.ייתכן שיהיה צורך ביישום מערכת יומן אבטחה בלתי ניתנת לשינוי [14].

ודא גיבויים קבועים של מערכות OT ו-IT כדי לאפשר שחזור למצב מאובטח במקרה של פשרה או כשל [9]. בנוסף, נצל את תוכניות סריקת הפגיעות הקיברנטיות ויישומי האינטרנט של CISA כדי לזהות ולהפחית איומים פוטנציאליים במערכות אוטומטיות. תעדף תיקון פגיעויות המפורטות בקטלוג הפגיעויות המנוצלות הידועות של CISA כדי לחזק עוד יותר את הגנות המערכת [9].

רשימת בדיקה לרשת ובקרת גישה

יישום אימות רב-גורמי וסיסמאות חזקות

אימות רב-גורמי (MFA) מוסיף שכבת הגנה נוספת על ידי דרישה של לפחות שתי שיטות אימות נפרדות, כגון סיסמה בשילוב עם קוד מאפליקציה ניידת או סריקה ביומטרית, כדי לאבטח נקודות גישה [15][16]. ד"ר צ'ארלס לים, ראש מרכז המחקר לאבטחת סייבר של

MFA מוסיף שכבת אבטחה קריטית נוספת, הדורשת מספר שיטות אימות (e.g., סיסמה, קוד מאפליקציה ניידת, סריקה ביומטרית) לגישה למערכות קריטיות [15].גישה זו חשובה במיוחד לאבטחת נקודות כניסה מרוחקות כמו VPNs ופורטלים של שולחן עבודה מרוחק, שהם יעדים נפוצים להתקפות מבוססות אישורים. כדי לשפר את האבטחה עוד יותר, שלבו MFA עם בקרת גישה מבוססת תפקידים (RBAC). זה מבטיח שאנשים, כמו צוותים קליניים או מפתחים, יוכלו לגשת רק למערכות או לנתונים הנחוצים לתפקידים הספציפיים שלהם. בנוסף, אכפו מדיניות סיסמאות חזקות על ידי דרישה שסיסמאות יהיו באורך של לפחות 12 תווים ויכללו שילוב של אותיות גדולות וקטנות, מספרים וסמלים.כאשר רוכשים ציוד אוטומציה חדש לעיבוד ביולוגי, יש להעדיף ספקים המציעים מוצרים "מאובטחים לפי דרישה" עם אימות חזק והגדרות ברירת מחדל מאובטחות [17]. עבור חברות בשר מתורבת, פלטפורמות כמו

Cellbase מחברות בין מומחי רכש לספקים מאומתים המספקים ציוד עיבוד ביולוגי מאובטח.לאחר שהבקרות על הגישה נמצאות במקום, השלב הבא הוא לארגן את הרשת שלך להגנה טובה יותר על מערכות קריטיות.

הפרדת רשת ושימוש ב-VPN

הפרדת רשת היא אמצעי מפתח להשלמת מערך האבטחה הקיים שלך. כדי להגן על מערכות קריטיות, יש להפריד בין רשתות ייצור (OT) לרשתות ארגוניות (IT) [4].הנחיות תפעוליות של Siemens מספקות דוגמה ברורה:

תקשורת ישירה בין רשתות הייצור והחברה חסומה לחלוטין על ידי חומות אש; התקשורת יכולה להתבצע רק בעקיפין דרך שרתים ברשת ה-DMZ [4].

אזור מפורז (DMZ) או רשת היקפית מבטיח שכל תקשורת בין רשתות אלו תתבצע בצורה מאובטחת דרך שרתים ייעודיים. בתוך רשת הייצור, יש לקבץ רכיבים לתאים מאובטחים על פי צרכי ההגנה שלהם וליישם את עקרון "הצורך להתחבר" [4].

יש להגדיר חומות אש עם כלל "דחייה כוללת" כברירת מחדל, ולאפשר גישה רק למשאבים המינימליים הנדרשים. גישה זו תומכת בעקרון של מינימום הרשאות [18].כדי לשפר את האבטחה, יש להחיל הגבלות רוחב פס בחומות אש של תאים או במתגים כדי למנוע עומסי יתר ברשת חיצונית מהפרעה להעברת נתונים בתוך תאים קריטיים [4]. השבתת ממשקי רשת שאינם בשימוש במערכות קריטיות היא דרך יעילה נוספת להפחתת סיכונים. לתחזוקה מרחוק ותקשורת בין תאים, השתמשו ברשתות פרטיות וירטואליות (VPNs) כדי ליצור מנהרות מאובטחות ומוצפנות על גבי רשתות לא מהימנות [18][4].

הצפנת נתונים במנוחה ובמעבר

הצפנה חיונית להגנה על מידע הן במהלך העברה והן בזמן אחסון. השתמשו בפרוטוקולים מבוססי TLS כמו HTTPS או MQTT מעל TLS, תוך הקצאת תעודות אישיות ל-PLCs כדי להבטיח תקשורת מאובטחת ומאומתת [4].הנחיות התפעול של Siemens ממליצות:

מומלץ להשתמש בפרוטוקולי תקשורת מבוססי TLS בלבד, כגון HTTPS או MQTT מעל TLS, לגישה למכשירים ולהעברת נתונים [4].

לחיבורים אלחוטיים, השתמשו ב-WPA2 עם תקן הצפנה מתקדם (AES) לאבטחת נתוני WLAN [4]. הגנו על שאילתות DNS בתוך הרשת שלכם על ידי יישום הרחבות אבטחת DNS (DNSSEC) [18].

כדי להגן על נתונים במנוחה, אחסנו קבצי פרויקטים תעשייתיים רגישים במיכלי כונן מוצפנים כדי להגן על קניין רוחני [4]. בעת העברת קבצים אלו, השתמשו תמיד בערוצים מוצפנים. כלים לניהול מרחוק צריכים לפעול גם הם במסגרת מאובטחת ומוצפנת ולהתאים לאסטרטגיית האבטחה הכוללת שלכם.לפתרונות גישה מרחוק, יש להעדיף את אלו המספקים הצפנה מקצה לקצה ומשלבים ספקי זהות בבעלות הלקוח להגנה מרבית על הנתונים [4].

sbb-itb-ffee270

רשימת בדיקה לניטור ושיפור מתמשך

פריסת ניטור בזמן אמת והתראות

מערכות טכנולוגיה תפעולית (OT) בתהליכי ביופרוססינג דורשות כלים לניטור חזק כדי לשמור על ביצועים, אמינות, בטיחות ואבטחת נתונים תוך ניהול תהליכים פיזיים קריטיים כמו בקרת טמפרטורה ותנאי ביוריאקטור.

הגדר התראות לסימון חריגות ברשת ושינויים בלתי צפויים במדידות פיזיות או באירועי תהליך. לדוגמה, שינוי לא מורשה בבקר לוגי מתוכנת (PLC) עלול לסכן אצווה שלמה של בשר מתורבת.מדריך NIST לאבטחת טכנולוגיה תפעולית (SP 800-82r3) מדגיש את החשיבות של הבחנה זו:

OT כולל מגוון רחב של מערכות ומכשירים ניתנים לתכנות שמתקשרים עם הסביבה הפיזית... מערכות ומכשירים אלו מזהים או גורמים לשינוי ישיר דרך ניטור ו/או שליטה במכשירים, תהליכים ואירועים

עצב מערכת התראה שמעדיפה איומים המשפיעים על בטיחות פיזית ושלמות התהליך על פני התראות שגרתיות הקשורות ל-IT. ודא שכלי הניטור בהם אתה משתמש תואמים לחומרה תעשייתית כמו PLCs, מערכות בקרה מבוזרות (DCS) ומערכות פיקוח ורכישת נתונים (SCADA). תאימות זו קריטית כדי למנוע שיבושים בתהליכי ביופרוססינג רגישים. אמצעי ניטור בזמן אמת אלו יוצרים בסיס מוצק לביקורות מערכת רגילות כדי לאמת עמידות.

בצעו ביקורות סייבר באופן קבוע

ניטור בזמן אמת הוא רק הצעד הראשון; ביקורות סייבר קבועות חיוניות לחשיפת פגיעויות לפני שניתן לנצלן. בסביבות ביופרוססינג, הביקורות צריכות להתמקד בקונפיגורציות הייחודיות של מערכות הבקרה, כולל SCADA, DCS ו-PLCs. תחומים מרכזיים לבדיקה כוללים אסטרטגיות ניהול סיכונים, תהליכי זיהוי איומים, הערכות פגיעות ואבטחת רשתות וחיישנים.

התאימו את הביקורות לצרכים הספציפיים של מערכות OT, במקום להסתמך רק על סריקות ממוקדות IT. כללו היבטים כמו בקרות גישה פיזיות ומערכות ניטור סביבתיות בסקירה שלכם. בדיקות חדירה יכולות גם להיות כלי בעל ערך, המדמות תרחישי תקיפה בעולם האמיתי להערכת הגנות המערכת.בעת רכישת ציוד ביופרוססינג חדש, שקול פלטפורמות כמו

Cellbase להתחבר עם ספקים מאומתים המציעים מערכות המצוידות בתכונות אבטחת מידע מובנות.עדכון מדיניות לאיומים מתפתחים

איומי סייבר מתפתחים כל הזמן, והמדיניות שלך חייבת להסתגל כדי לעמוד בקצב. ב-28 בספטמבר 2023, NIST פרסמה את SP 800-82 Rev. 3, המחליפה את הגרסה מ-2015 ומעבירה את המיקוד ממערכות בקרת תעשייה מסורתיות (ICS) למסגרת OT רחבה יותר. שינוי זה משקף את התפקיד הגובר של מכשירים מרושתים, חיישני IoT ומערכות סייבר-פיזיות בביופרוססינג מודרני, שכולם דורשים אמצעי אבטחה משולבים.

סקור באופן קבוע את טופולוגיות המערכת שלך כדי לזהות פגיעויות חדשות שהוכנסו על ידי מכשירים היקפיים או אינטגרציות IoT. ודא שהעדכונים למדיניות שלך אינם פוגעים בביצועים בזמן אמת או בבטיחות. שמרו על עדכונים לגבי הנחיות אבטחת מידע לאומיות - NIST, למשל, ציינו עדכונים פוטנציאליים ל-SP 800-82 ליולי 2024 כדי להתמודד עם פגיעויות מתפתחות. בצעו הערכות סיכונים המותאמות לטופולוגיית המערכת שלכם לפחות פעם בשנה, והגבירו את התדירות בכל פעם שמוכנס ציוד אוטומציה חדש או שינויים בקישוריות.

מעבר לביופרוססינג 4.0 - ההתכנסות של טכנולוגיות IT, OT ועיבודסיכום

הגנה על אוטומציה של ביופרוססינג דורשת אסטרטגיית הגנה בשכבות. כפי ש-Siemens מדגישים:

לא אמצעי אחד ולא שילוב של אמצעים יכולים להבטיח אבטחה מוחלטת [4].

זה רלוונטי במיוחד לייצור בשר מתורבת, שבו מערכות מכילות לעיתים קרובות קניין רוחני יקר ערך, מה שהופך אותן למטרות אטרקטיביות לריגול תעשייתי או חבלה [4][19].

האינטגרציה של מערכות IT ו-OT הרחיבה באופן משמעותי את הפגיעויות הפוטנציאליות במתקני עיבוד ביולוגי מודרניים. מה שהיו פעם מערכות ייצור מבודדות מסתמכות כעת על מכשירים מקושרים, פלטפורמות ענן ושיתוף נתונים בזמן אמת [19].התמודדות עם שטח התקפה מורחב זה דורשת מאמץ מתואם בשלושה תחומים מרכזיים: אבטחת מפעל (כגון בקרות גישה פיזיות), אבטחת רשת (כולל סגמנטציה וחומות אש), ושלמות מערכת (כמו ניהול תיקונים והקשחת מערכות) [4].

עם זאת, הגנה אפקטיבית אינה רק עניין של טכנולוגיה. סימנס מזכירה לנו שאבטחה תעשייתית היא תהליך מתמשך הדורש שיתוף פעולה בין מפעילי מפעלים, אינטגרטורים של מערכות ויצרני ציוד [4].

כדי להבטיח כיסוי מקיף, גישה של רשימת תיוג יכולה לאחד את אמצעי האבטחה שנדונו. זה עשוי לכלול השבתת יציאות USB שאינן בשימוש, יישום רשימות לבנות של יישומים, אימוץ ארכיטקטורת Zero Trust וביצוע הערכות סיכונים שנתיות.בעת רכישת מערכות אוטומציה חדשות, שקול להשתמש בפלטפורמות כמו

Cellbase כדי למצוא ספקים מאומתים שמעדיפים עיצוב מערכת מאובטח.סייבר אינו משימה חד פעמית. ניתוחי סיכונים רגילים - לפחות פעם בשנה או לאחר כל הרחבת מתקן - הם חיוניים. הישארות מעודכנת לגבי איומים מתפתחים באמצעות משאבים כמו NIST SP 800-82 Rev. 3 יכולה לעזור לך להסתגל לאתגרים חדשים. חזרה ועדכון של אמצעי האבטחה שלך מבטיחים שהמערכות שלך יישארו עמידות ויכולות לעמוד בפני סיכוני סייבר מתפתחים. על ידי התייחסות לאבטחה כעדיפות מתמשכת, תוכל להגן טוב יותר על פעולות הביופרוססינג שלך מפני איומים עתידיים.

שאלות נפוצות

איזו השפעה יכולה להיות להתקפות סייבר על ביופרוססינג אוטומטי בייצור בשר מתורבת?

התקפות סייבר המכוונות למערכות ביופרוססינג אוטומטיות יכולות לגרום לשיבושים משמעותיים בייצור בשר מתורבת.התקפות אלו עלולות להפריע למערכות הבקרה, להוביל לעיכובים, לפגוע באיכות המוצר או אפילו לגרום להשבתה מוחלטת של הפעילות. מעבר לפגיעות תפעוליות, קיים גם הסיכון לגניבת נתונים רגישים - כמו מתכונים קנייניים או מידע מפורט על תהליכים - שעלולים לסכן את הקניין הרוחני.

במקרים חמורים יותר, התקפות סייבר עלולות להוות סיכוני בטיחות. לדוגמה, התעסקות בציוד או תהליכים קריטיים עלולה לסכן הן את כוח העבודה והן את סביבת הייצור. כדי להגן על הפעילות ולהבטיח את שלמות ייצור הבשר המתורבת, יישום אמצעי סייבר חזקים אינו רק מומלץ - הוא חיוני.

מהם המרכיבים המרכזיים של אסטרטגיית אבטחה חזקה למערכות עיבוד ביולוגי אוטומטיות?

תוכנית אבטחה חזקה למערכות עיבוד ביולוגי אוטומטיות מתבססת על אסטרטגיית הגנה שכבתית, המתמודדת עם סיכונים ברמות הפיזיות, הרשת והיישום. התחילו עם אבטחה פיזית על ידי הגבלת הגישה לציוד כמו ביוריאקטורים ושימוש בהגנות המראות סימני חבלה. בצד הרשת, אימצו הפרדת רשתות כדי לשמור על מערכות טכנולוגיה תפעולית (OT) נפרדות מרשתות IT, ולהבטיח שרק מכשירים מורשים יוכלו לתקשר עם רכיבים קריטיים. חזקו זאת על ידי אכיפת ניהול זהויות וגישה, תוך שימוש בהרשאות מבוססות תפקיד ואימות רב-גורמי לשליטה בגישה בכל אזור רשת.

חיזוק המערכת הוא שלב מפתח נוסף - השבתת שירותים לא נחוצים, יישום תצורות מאובטחות והגבלת פונקציונליות כדי להפחית פגיעויות פוטנציאליות. הגן על שלמות הנתונים עם תקשורת מאובטחת, כגון חיבורים מוצפנים (e.g., TLS) ועדכוני קושחה חתומים. כדי להקדים איומים, יישם ניטור מתמשך באמצעות רישום, זיהוי חריגות והערכות אבטחה קבועות. בנוסף, שמור על תוכניות תגובה לאירועים, דבק בלוח זמנים קבוע של תיקונים, וודא שגיבויים מאומתים ומוכנים לשחזור מהיר במקרה של פריצות.

עבור קווי ייצור של בשר מתורבת, גישה זו עשויה לכלול אבטחת ארונות בקרה של ביוריאקטורים, בידוד PLCs וחיישנים על VLANs ייעודיים, ודרישת סיסמאות חזקות וייחודיות לכל המכשירים.בחירת ציוד מספקים כמו

Cellbase יכולה גם לעזור, שכן הכלים שלהם מגיעים עם תכונות כמו חתימת קושחה ומעקב אחר שרשרת האספקה, מה שמוסיף שכבת אבטחה נוספת ומשפר את האמינות התפעולית.מדוע ביקורות סייבר רגילות חשובות למתקני ביופרוססינג?

ביקורות סייבר רגילות ממלאות תפקיד מרכזי בזיהוי ותיקון חולשות שעלולות לחשוף ארגונים לפריצות נתונים, תקלות תפעוליות או אפילו התקפות מכוונות. בדיקות אלו חיוניות להגנה על קניין רוחני, שמירה על אמינות מערכות אוטומטיות ושמירה על נתונים רגישים מפני שיבוש.

הן גם מבטיחות עמידה בדרישות רגולטוריות מחמירות, מה שחשוב לשמירה על אמון ולהימנעות מהשלכות משפטיות או פיננסיות יקרות.שמירה על יתרון מול סיכוני סייבר לא רק מסייעת לפעילות להתנהל בצורה חלקה יותר אלא גם יוצרת מרחב בטוח יותר להתקדמות ורעיונות חדשים.

פוסטים קשורים בבלוג