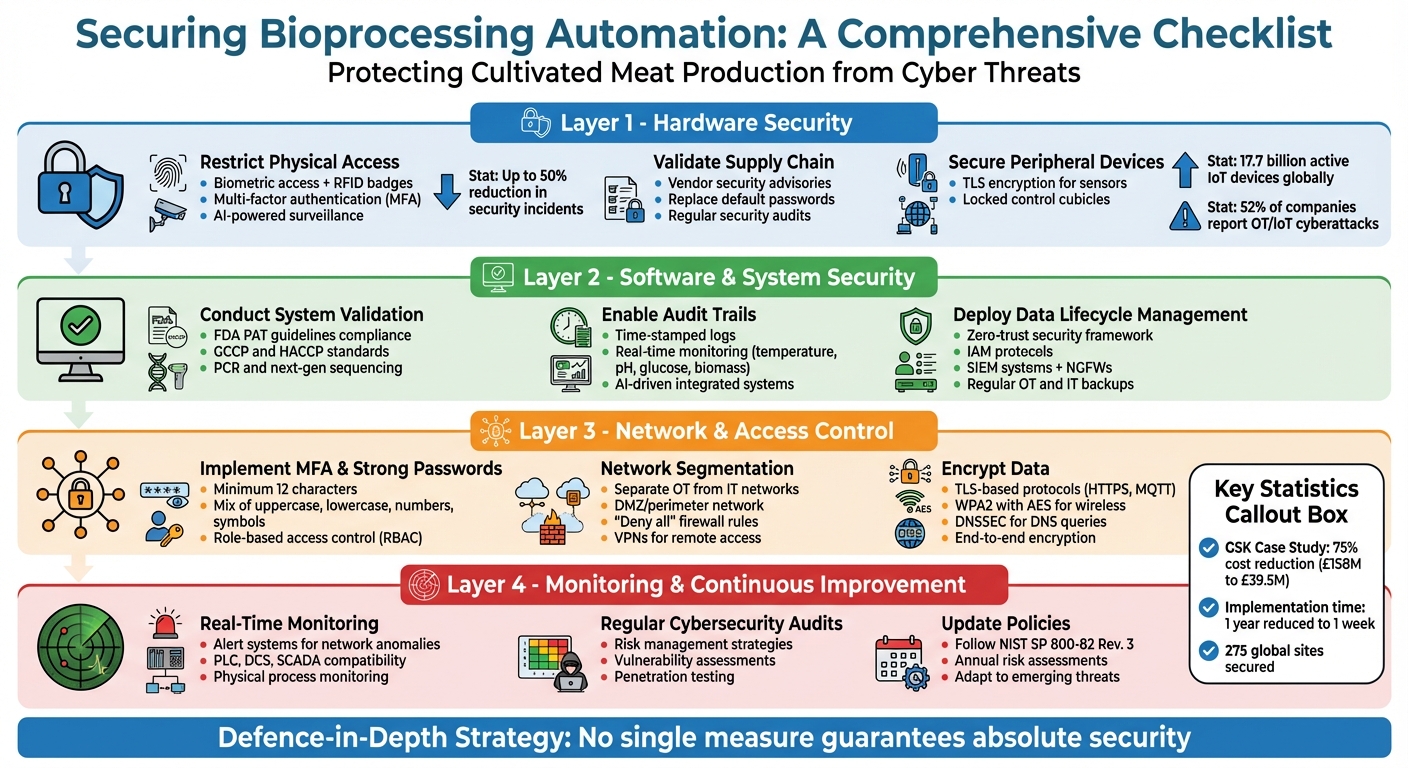

Sistem pemprosesan bio automatik adalah kritikal untuk pengeluaran daging yang diternak tetapi terdedah kepada serangan siber. Ancaman seperti sabotaj, kecurian data, dan ransomware boleh mengganggu operasi, merosakkan peralatan, atau menjejaskan kualiti produk. Untuk melindungi sistem ini, pendekatan keselamatan berlapis adalah penting, menggabungkan langkah fizikal, perisian, dan rangkaian untuk melindungi proses kritikal dan harta intelek.

Sorotan Utama:

- Risiko: Serangan siber boleh memanipulasi parameter bioproses, menyebabkan isu kualiti atau kelewatan pengeluaran.

- Keselamatan Fizikal: Gunakan akses biometrik, lencana RFID, dan pengawasan AI untuk mengawal akses peralatan.

- Keselamatan Sistem: Sahkan sistem, aktifkan jejak audit, dan pastikan integriti data.

- Keselamatan Rangkaian: Laksanakan pengesahan berbilang faktor, segmenkan rangkaian, dan enkripsi data.

- Pemantauan Berterusan: Gunakan amaran masa nyata dan jalankan audit keselamatan siber secara berkala.

Langkah-langkah ini membantu mewujudkan persekitaran yang selamat untuk automasi biopemprosesan, mengurangkan kelemahan dan memastikan kebolehpercayaan operasi.

Senarai Semak Keselamatan Empat Lapisan untuk Sistem Automasi Biopemprosesan

Senarai Semak Keselamatan Perkakasan

Hadkan Akses Fizikal ke Peralatan

Melindungi peralatan biopemprosesan bermula dengan kawalan akses fizikal yang kukuh. Menggabungkan alat seperti biometrik, lencana RFID, dan kad pintar mencipta pelbagai lapisan keselamatan untuk menghalang kemasukan tanpa kebenaran [1][2]. Menambah pengesahan berbilang faktor (MFA) menguatkan ini lagi - memerlukan kedua-dua lencana fizikal dan PIN atau kelayakan mudah alih membantu menghalang penggunaan kad yang diklon atau dikongsi.

Data menyoroti bahawa kawalan pelawat yang lemah sering membawa kepada pelanggaran, manakala sistem biometrik dan RFID boleh mengurangkan insiden sehingga 50% [1]. Sistem Pengurusan Pelawat harus merangkumi ciri-ciri seperti pra-pendaftaran, pengesahan ID foto, dan penjejakan masa nyata tetamu. Selain itu, pengawasan berkuasa AI boleh mengesan aktiviti luar biasa, seperti berkeliaran berhampiran peralatan sensitif atau mengekori melalui pintu keselamatan, dan memberi amaran kepada pasukan keselamatan dengan serta-merta [1][2].

Contoh yang ketara datang dari GSK, yang pada tahun 2025 memperkenalkan mikrosegmentasi berasaskan identiti di 275 tapak global di bawah arahan CISO Michael Elmore.Inisiatif ini mengurangkan masa untuk mengamankan tapak dari setahun kepada hanya seminggu, mengurangkan kos dari anggaran £158 juta kepada £39.5 juta - pengurangan yang luar biasa sebanyak 75% [3]. Merenung tentang kepentingan ini, Elmore menyatakan:

Datang ke Pharma dan menyedari bahawa kami meletakkan sesuatu dalam tubuh manusia membuatkan saya berasa takut sebagai CISO. Sama ada itu vaksin, ubat HIV, kesan keselamatan yang datang dengan tidak melakukannya dengan betul secara mendalam membuatkan saya terjaga pada waktu malam [3].

Sahkan Integriti Rantaian Bekalan

Keselamatan fizikal hanyalah satu bahagian daripada teka-teki - mengamankan rantaian bekalan adalah sama penting. Laksanakan dasar keselamatan yang ketat untuk semua perkakasan, penyelesaian, dan penyedia perkhidmatan untuk memastikan piawaian yang konsisten [4].Penasihat keselamatan vendor, seperti Siemens ProductCERT, boleh membantu menjejaki dan menangani kelemahan dalam produk industri [4]. Untuk sistem penggunaan tunggal, pastikan komponen seperti beg bioreaktor mematuhi piawaian peraturan yang ketat. Ini bukan sahaja memastikan keselamatan tetapi juga mengelakkan kerugian yang mahal bagi kumpulan bernilai tinggi [5].

Semasa pentauliahan, gantikan kata laluan lalai dengan segera dan nyahaktifkan antara muka yang tidak digunakan seperti USB, Ethernet/PROFINET, dan Bluetooth [4]. Perkenalkan ujian menyeluruh untuk pembawa data luaran dan periferal sebelum mereka memasuki kawasan pengeluaran. Audit keselamatan berkala adalah penting untuk mengesahkan bahawa langkah-langkah ini berkesan mengurangkan risiko [4].

Syarikat daging yang ditanam juga boleh meningkatkan keselamatan rantaian bekalan dengan mendapatkan perkakasan daripada pembekal yang disahkan melalui platform B2B yang dipercayai seperti

Peranti Periferal Selamat

Setelah perkakasan dijamin, perhatian harus diberikan kepada peranti yang disambungkan. Sensor Ethernet atau Wi-Fi moden mesti merangkumi penyulitan TLS, mesej yang ditandatangani anti-ulangan, dan protokol pengesahan selamat [6][7]. Komponen automasi kritikal harus disimpan dalam kabinet kawalan berkunci atau bilik yang dilengkapi dengan sistem pengawasan dan penggera [4]. Dengan 17.7 bilion peranti IoT aktif di seluruh dunia dan 52% syarikat melaporkan serangan siber OT atau IoT, langkah-langkah kukuh adalah tidak boleh dirunding [7].

Pada pertengahan tahun 2025, Andelyn Biosciences melaksanakan keselamatan berasaskan identiti untuk kemudahan pembuatan terapi gen termaju. Diketuai oleh Naib Presiden Teknologi Maklumat Bryan Holmes, sistem ini menyediakan keterlihatan terperinci dan menguatkuasakan dasar ketat untuk menghalang pergerakan tidak sah antara zon pembuatan. Pendekatan ini memastikan bahawa ancaman keselamatan siber tidak akan menjejaskan keselamatan pesakit atau melambatkan pelepasan produk, walaupun untuk rawatan yang memerlukan kitaran pengeluaran enam minggu [3].

Untuk perlindungan tambahan, gunakan sensor pengesanan gangguan untuk memantau jika peranti dibuka atau kabel diputuskan - terutamanya di lokasi terpencil [6][8]. Lumpuhkan perkhidmatan yang tidak diperlukan, seperti pelayan web terbenam atau FTP, melainkan ia penting untuk operasi.Menetapkan rutin untuk menilai dan menerapkan kemas kini firmware kepada sensor dan PLC, memastikan mereka kekal selamat dan berfungsi [4].

Senarai Semak Keselamatan Perisian dan Sistem

Melaksanakan Pengesahan Sistem

Untuk memastikan pematuhan dengan garis panduan FDA PAT, GCCP, dan HACCP, adalah penting untuk memantau parameter utama secara masa nyata [5][10][12]. Menggabungkan PCR dan penjujukan generasi seterusnya ke dalam protokol pengesahan boleh mengesahkan ketiadaan pencemaran dalam kultur sel [11].Selain itu, sensor dalam talian yang digunakan dalam automasi harus disahkan untuk berfungsi dengan boleh dipercayai selama beberapa minggu tanpa memerlukan penentukuran semula dan mesti tahan terhadap proses pensterilan tanpa melepaskan komponen yang tidak diingini [5].

Menggunakan biopsi sistem tertutup automatik dan bioreaktor meminimumkan kesilapan manusia dan risiko pencemaran, yang penting untuk memenuhi piawaian keselamatan peraturan [11]. Bagi syarikat daging yang diternak, mendapatkan peralatan yang telah disahkan terlebih dahulu dari platform seperti

Selepas melengkapkan pengesahan sistem, tumpuan harus beralih kepada melaksanakan jejak audit yang komprehensif dan memastikan integriti data untuk mengekalkan prestasi yang konsisten.

Aktifkan Jejak Audit dan Integriti Data

Menetapkan jejak audit yang dicap masa, mengintegrasikan pemantauan masa nyata yang didorong oleh PAT, dan menggunakan susunan sensor untuk menjejaki pembolehubah kritikal, memastikan integriti data yang dikumpulkan [5][13]. Sistem pensampelan automatik boleh memberikan data yang tepat dan kerap mengenai faktor utama seperti metabolit dan tahap nutrien, mengurangkan risiko campur tangan manual dan potensi pencemaran [13].

Alat pemantauan masa nyata harus sentiasa menjejaki pembolehubah penting, termasuk suhu, oksigen, karbon dioksida, tahap pH, glukosa, biojisim, dan metabolit [5]. Peralihan daripada proses manual dan terpisah kepada sistem bersepadu yang didorong oleh AI membantu memastikan aliran kerja yang konsisten dan hasil yang boleh diramalkan [13].

Setelah pengesahan dan jejak audit dilaksanakan, adalah penting untuk melindungi data sepanjang kitaran hayatnya untuk melindungi daripada ancaman yang berpotensi.

Laksanakan Pengurusan Kitaran Hayat Data

Laksanakan rangka kerja keselamatan zero-trust dengan protokol Pengurusan Identiti dan Akses (IAM) yang ketat dan kawalan akses keistimewaan minimum [14]. Didik pekerja tentang pengurusan kelayakan yang betul dan segera tarik balik akses untuk bekas pekerja atau pengguna sementara untuk mengekalkan keselamatan.

Gunakan sistem Pengurusan Maklumat dan Peristiwa Keselamatan (SIEM) dan Firewall Generasi Seterusnya (NGFW) untuk memantau paket data bagi aktiviti mencurigakan dan perisian hasad. Seperti yang disorot oleh Fortinet:

Untuk kedua-dua pemulihan dan perancangan sistem yang lebih selamat pada masa hadapan, anda memerlukan sistem forensik yang tidak boleh diubah suai.Ini mungkin memerlukan pelaksanaan sistem log keselamatan yang tidak boleh diubah [14].

Pastikan sandaran berkala bagi kedua-dua sistem OT dan IT untuk membolehkan pemulihan ke keadaan selamat sekiranya berlaku kompromi atau kegagalan [9]. Selain itu, gunakan program Pengimbasan Kerentanan Siber dan Aplikasi Web CISA untuk mengenal pasti dan mengurangkan ancaman berpotensi dalam sistem automatik. Utamakan pembaikan kerentanan yang disenaraikan dalam katalog Kerentanan Dieksploitasi Dikenali CISA untuk mengukuhkan lagi pertahanan sistem [9].

Senarai Semak Rangkaian dan Kawalan Akses

Laksanakan Pengesahan Multifaktor dan Kata Laluan Kuat

Pengesahan multifaktor (MFA) menambah lapisan perlindungan tambahan dengan memerlukan sekurang-kurangnya dua kaedah pengesahan yang berasingan, seperti kata laluan digabungkan dengan kod aplikasi mudah alih atau imbasan biometrik, untuk mengamankan titik akses [15][16]. Dr Ir Charles Lim, Ketua Pusat Penyelidikan Keselamatan Siber E

MFA menambah lapisan keselamatan tambahan yang penting, memerlukan pelbagai kaedah pengesahan (e.g., kata laluan, kod dari aplikasi mudah alih, imbasan biometrik) untuk akses kepada sistem kritikal [15].

Pendekatan ini amat penting untuk mengamankan titik masuk jauh seperti VPN dan portal desktop jauh, yang merupakan sasaran umum untuk serangan berasaskan kelayakan [15][16].

Untuk meningkatkan keselamatan lebih lanjut, gabungkan MFA dengan kawalan akses berasaskan peranan (RBAC). Ini memastikan bahawa individu, seperti pasukan klinikal atau pembangun, hanya boleh mengakses sistem atau data yang diperlukan untuk peranan khusus mereka [16]. Selain itu, kuatkuasakan dasar kata laluan yang kuat dengan mewajibkan kata laluan sekurang-kurangnya 12 aksara panjang dan termasuk campuran huruf besar dan kecil, nombor, dan simbol [15][4].Apabila memperoleh peralatan automasi biopemprosesan baharu, utamakan vendor yang menawarkan produk "Secure by Demand" dengan pengesahan yang kukuh dan tetapan lalai yang selamat [17]. Untuk syarikat daging yang diternak, platform seperti

Setelah kawalan akses dilaksanakan, langkah seterusnya adalah untuk mengatur rangkaian anda bagi perlindungan yang lebih baik terhadap sistem kritikal.

Segmentasi Rangkaian dan Penggunaan VPN

Segmentasi rangkaian adalah langkah utama untuk melengkapkan tetapan keselamatan sedia ada anda. Untuk melindungi sistem kritikal, asingkan rangkaian pengeluaran (OT) daripada rangkaian korporat (IT) [4].Siemens garis panduan operasi memberikan contoh yang jelas:

Komunikasi langsung antara pengeluaran dan rangkaian syarikat disekat sepenuhnya oleh firewall; komunikasi hanya boleh berlaku secara tidak langsung melalui pelayan dalam rangkaian DMZ [4].

Zon demilitarisasi (DMZ) atau rangkaian perimeter memastikan sebarang komunikasi antara rangkaian ini berlaku dengan selamat melalui pelayan khusus. Dalam rangkaian pengeluaran, kumpulkan komponen ke dalam sel yang dilindungi berdasarkan keperluan perlindungan mereka dan laksanakan prinsip "perlu-untuk-menyambung" [4].

Firewall harus dikonfigurasi dengan peraturan "menolak semua" sebagai lalai, hanya membenarkan akses kepada sumber minimum yang diperlukan. Pendekatan ini menyokong prinsip keistimewaan paling sedikit [18].Untuk meningkatkan keselamatan, gunakan sekatan lebar jalur pada firewall sel atau suis untuk mengelakkan beban berlebihan rangkaian luaran daripada mengganggu pemindahan data dalam sel kritikal [4]. Melumpuhkan antara muka rangkaian yang tidak digunakan pada sistem kritikal adalah satu lagi cara berkesan untuk mengurangkan risiko. Untuk penyelenggaraan jarak jauh dan komunikasi antara sel, gunakan Rangkaian Peribadi Maya (VPN) untuk mewujudkan terowong yang selamat dan disulitkan melalui rangkaian yang tidak dipercayai [18][4].

Sulitkan Data Semasa Rehat dan dalam Transit

Penyulitan adalah penting untuk melindungi maklumat semasa pemindahan dan semasa disimpan. Gunakan protokol berasaskan TLS seperti HTTPS atau MQTT melalui TLS, memberikan sijil individu kepada PLC untuk memastikan komunikasi yang selamat dan disahkan [4]. Garis panduan operasi Siemens mengesyorkan:

Hanya protokol komunikasi berasaskan TLS, seperti HTTPS atau MQTT melalui TLS, disyorkan untuk akses peranti dan pemindahan data [4].

Untuk sambungan tanpa wayar, gunakan WPA2 dengan Advanced Encryption Standard (AES) untuk melindungi data WLAN [4]. Lindungi pertanyaan DNS dalam rangkaian anda dengan melaksanakan DNS Security Extensions (DNSSEC) [18].

Untuk melindungi data yang disimpan, simpan fail projek industri sensitif dalam kontena pemacu yang disulitkan untuk melindungi harta intelek [4]. Apabila menghantar fail ini, sentiasa gunakan saluran yang disulitkan. Alat pengurusan jauh juga harus beroperasi dalam rangka kerja yang selamat dan disulitkan serta selaras dengan strategi keselamatan keseluruhan anda.Untuk penyelesaian akses jauh, utamakan yang menyediakan penyulitan hujung ke hujung dan mengintegrasikan penyedia identiti milik pelanggan untuk perlindungan data maksimum [4].

sbb-itb-ffee270

Senarai Semak Pemantauan dan Penambahbaikan Berterusan

Laksanakan Pemantauan dan Amaran Masa Nyata

Sistem Teknologi Operasi (OT) dalam pemprosesan bio memerlukan alat pemantauan yang kukuh untuk mengekalkan prestasi, kebolehpercayaan, keselamatan, dan keselamatan data sambil menguruskan proses fizikal kritikal seperti kawalan suhu dan keadaan bioreaktor.

Tetapkan amaran untuk menandakan anomali rangkaian dan perubahan yang tidak dijangka dalam ukuran fizikal atau acara proses. Sebagai contoh, perubahan yang tidak dibenarkan kepada Pengawal Logik Boleh Atur Cara (PLC) boleh membahayakan keseluruhan kumpulan daging yang diternak.Panduan NIST untuk Keselamatan Teknologi Operasi (SP 800-82r3) menekankan kepentingan perbezaan ini:

OT merangkumi pelbagai sistem dan peranti yang boleh diprogram yang berinteraksi dengan persekitaran fizikal... Sistem dan peranti ini mengesan atau menyebabkan perubahan langsung melalui pemantauan dan/atau kawalan peranti, proses, dan peristiwa

Reka bentuk sistem amaran yang mengutamakan ancaman yang menjejaskan keselamatan fizikal dan integriti proses berbanding pemberitahuan rutin berkaitan IT. Pastikan alat pemantauan yang anda gunakan serasi dengan perkakasan industri seperti PLC, Sistem Kawalan Teragih (DCS), dan Sistem Kawalan Penyeliaan dan Pengambilalihan Data (SCADA). Keserasian ini adalah kritikal untuk mengelakkan gangguan dalam aliran kerja biopemprosesan sensitif. Langkah pemantauan masa nyata ini mewujudkan asas kukuh untuk audit sistem berkala bagi mengesahkan ketahanan.

Lakukan Audit Keselamatan Siber Secara Berkala

Pemantauan masa nyata hanyalah langkah pertama; audit keselamatan siber secara berkala adalah penting untuk mengenal pasti kelemahan sebelum ia dieksploitasi. Dalam persekitaran biopemprosesan, audit harus memberi tumpuan kepada konfigurasi unik sistem kawalan, termasuk SCADA, DCS, dan PLC. Kawasan utama yang perlu diperiksa termasuk strategi pengurusan risiko, proses pengesanan ancaman, penilaian kelemahan, dan keselamatan rangkaian serta sensor.

Sesuaikan audit anda kepada keperluan khusus sistem OT, daripada bergantung semata-mata pada imbasan yang berfokuskan IT. Sertakan aspek seperti kawalan akses fizikal dan sistem pemantauan persekitaran dalam semakan anda. Ujian penembusan juga boleh menjadi alat yang berharga, mensimulasikan senario serangan dunia nyata untuk menilai pertahanan sistem. Apabila membeli peralatan biopemprosesan baharu, pertimbangkan platform seperti

Kemas Kini Dasar untuk Ancaman Baru Muncul

Ancaman keselamatan siber sentiasa berkembang, dan dasar anda mesti menyesuaikan diri untuk mengikuti perkembangan. Pada 28 September 2023, NIST mengeluarkan SP 800-82 Rev. 3, menggantikan versi 2015 dan mengalihkan tumpuan daripada Sistem Kawalan Industri (ICS) tradisional kepada rangka kerja OT yang lebih luas. Perubahan ini mencerminkan peranan yang semakin meningkat bagi peranti berangkaian, sensor IoT, dan sistem siber-fizikal dalam biopemprosesan moden, yang semuanya memerlukan langkah keselamatan bersepadu.

Kaji semula topologi sistem anda secara berkala untuk mengenal pasti kerentanan baharu yang diperkenalkan oleh peranti periferal atau integrasi IoT. Pastikan bahawa kemas kini kepada dasar anda tidak menjejaskan prestasi masa nyata atau keselamatan.Kekal dimaklumkan tentang kemas kini kepada garis panduan keselamatan negara - NIST, sebagai contoh, telah menandakan potensi kemas kini kepada SP 800-82 untuk Julai 2024 untuk menangani kerentanan yang muncul. Lakukan penilaian risiko yang disesuaikan dengan topologi sistem anda sekurang-kurangnya sekali setahun, dan tingkatkan kekerapan apabila peralatan automasi baru atau perubahan sambungan diperkenalkan.

Beyond Bioprocessing 4.0 - the Convergence of IT, OT, and Processing Technologies

Kesimpulan

Melindungi automasi biopemprosesan memerlukan strategi Pertahanan Mendalam yang berlapis. Seperti yang disorot oleh Siemens:

Tiada satu langkah atau gabungan langkah yang boleh menjamin keselamatan mutlak [4].

Ini amat relevan untuk pengeluaran daging yang ditanam, di mana sistem sering mengandungi harta intelek yang berharga, menjadikannya sasaran menarik untuk pengintipan industri atau sabotaj [4][19].

Integrasi sistem IT dan OT telah memperluaskan potensi kelemahan dalam kemudahan pemprosesan bio moden. Apa yang dahulunya adalah persediaan pengeluaran yang terasing kini bergantung pada peranti yang saling berhubung, platform awan, dan perkongsian data masa nyata [19]. Menangani permukaan serangan yang diperluas ini memerlukan usaha yang terkoordinasi merentasi tiga bidang utama: Keselamatan Kilang (seperti kawalan akses fizikal), Keselamatan Rangkaian (termasuk segmentasi dan firewall), dan Integriti Sistem (seperti pengurusan tampalan dan pengerasan sistem) [4].

Walau bagaimanapun, perlindungan yang berkesan bukan hanya mengenai teknologi. Siemens mengingatkan kita bahawa keselamatan industri adalah proses berterusan yang memerlukan kerjasama antara pengendali kilang, integrator sistem, dan pengeluar peralatan [4].

Untuk memastikan liputan yang menyeluruh, pendekatan senarai semak boleh menyatukan langkah-langkah keselamatan yang dibincangkan. Ini mungkin termasuk melumpuhkan port USB yang tidak digunakan, melaksanakan senarai putih aplikasi, mengamalkan seni bina Zero Trust, dan menjalankan penilaian risiko tahunan.Apabila membeli sistem automasi baharu, pertimbangkan untuk menggunakan platform seperti

Keselamatan siber bukanlah tugas sekali sahaja. Analisis risiko secara berkala - sekurang-kurangnya sekali setahun atau selepas sebarang pengembangan kemudahan - adalah penting. Kekal dimaklumkan tentang ancaman yang muncul melalui sumber seperti NIST SP 800-82 Rev. 3 boleh membantu anda menyesuaikan diri dengan cabaran baharu. Menyemak semula dan mengemas kini langkah keselamatan anda memastikan sistem anda kekal berdaya tahan dan mampu menahan risiko siber yang berkembang. Dengan menganggap keselamatan sebagai keutamaan yang berterusan, anda boleh melindungi operasi biopemprosesan anda dengan lebih baik daripada ancaman masa depan.

Soalan Lazim

Apakah kesan serangan siber terhadap biopemprosesan automatik dalam pengeluaran daging yang ditanam?

Serangan siber yang menyasarkan sistem biopemprosesan automatik boleh menyebabkan gangguan besar dalam pengeluaran daging yang ditanam.Serangan ini mungkin mengganggu sistem kawalan, menyebabkan kelewatan, kualiti produk yang terjejas, atau bahkan penutupan operasi sepenuhnya. Selain daripada kemunduran operasi, terdapat juga risiko data sensitif dicuri - seperti resipi proprietari atau maklumat proses terperinci - yang boleh membahayakan harta intelek.

Dalam kes yang lebih teruk, serangan siber boleh menimbulkan risiko keselamatan. Sebagai contoh, mengganggu peralatan atau proses kritikal mungkin membahayakan kedua-dua tenaga kerja dan persekitaran pengeluaran. Untuk melindungi operasi dan memastikan integriti pengeluaran daging yang ditanam, melaksanakan langkah-langkah keselamatan siber yang kukuh bukan sahaja disarankan - ia adalah penting.

Apakah elemen utama strategi keselamatan yang kukuh untuk sistem pemprosesan bio automatik?

Pelan keselamatan yang kukuh untuk sistem pemprosesan bio automatik bergantung pada strategi pertahanan berlapis, menangani risiko di peringkat fizikal, rangkaian, dan aplikasi. Mulakan dengan keselamatan fizikal dengan mengehadkan akses kepada peralatan seperti bioreaktor dan menggunakan perlindungan yang menunjukkan tanda kerosakan. Di sisi rangkaian, gunakan pembahagian rangkaian untuk memisahkan sistem teknologi operasi (OT) daripada rangkaian IT, memastikan hanya peranti yang dibenarkan boleh berinteraksi dengan komponen kritikal. Kuatkan ini dengan menguatkuasakan pengurusan identiti dan akses, menggunakan kebenaran berdasarkan peranan dan pengesahan berbilang faktor untuk mengawal akses dalam setiap zon rangkaian.

Pengerasan sistem adalah langkah penting lain - nyahdayakan sebarang perkhidmatan yang tidak diperlukan, gunakan konfigurasi yang selamat, dan hadkan fungsi untuk mengurangkan potensi kerentanan. Lindungi integriti data dengan komunikasi yang selamat, seperti sambungan yang disulitkan (e.g., TLS) dan kemas kini firmware yang ditandatangani. Untuk kekal di hadapan ancaman, laksanakan pemantauan berterusan melalui log, pengesanan anomali, dan penilaian keselamatan secara berkala. Selain itu, kekalkan rancangan tindak balas insiden, patuhi jadual tampalan yang tetap, dan pastikan sandaran disahkan dan sedia untuk pemulihan cepat sekiranya berlaku pelanggaran.

Untuk barisan pengeluaran daging yang ditanam, pendekatan ini mungkin melibatkan pengamanan kabinet kawalan bioreaktor, mengasingkan PLC dan sensor pada VLAN khusus, dan memerlukan kata laluan yang kuat dan unik untuk semua peranti. Memilih peralatan dari penyedia seperti

Mengapa audit keselamatan siber yang kerap penting untuk kemudahan pemprosesan bio?

Audit keselamatan siber yang kerap memainkan peranan penting dalam mengenal pasti dan membetulkan kelemahan yang boleh mendedahkan organisasi kepada pelanggaran data, gangguan operasi, atau serangan yang disengajakan. Pemeriksaan ini penting untuk melindungi harta intelek, mengekalkan kebolehpercayaan sistem automatik, dan memastikan data sensitif selamat daripada gangguan.

Mereka juga memastikan pematuhan dengan keperluan peraturan yang ketat, yang penting untuk mengekalkan kepercayaan dan mengelakkan akibat undang-undang atau kewangan yang mahal. Kekal mendahului risiko keselamatan siber bukan sahaja membantu operasi berjalan dengan lebih lancar tetapi juga mewujudkan ruang yang lebih selamat untuk kemajuan dan idea baharu.