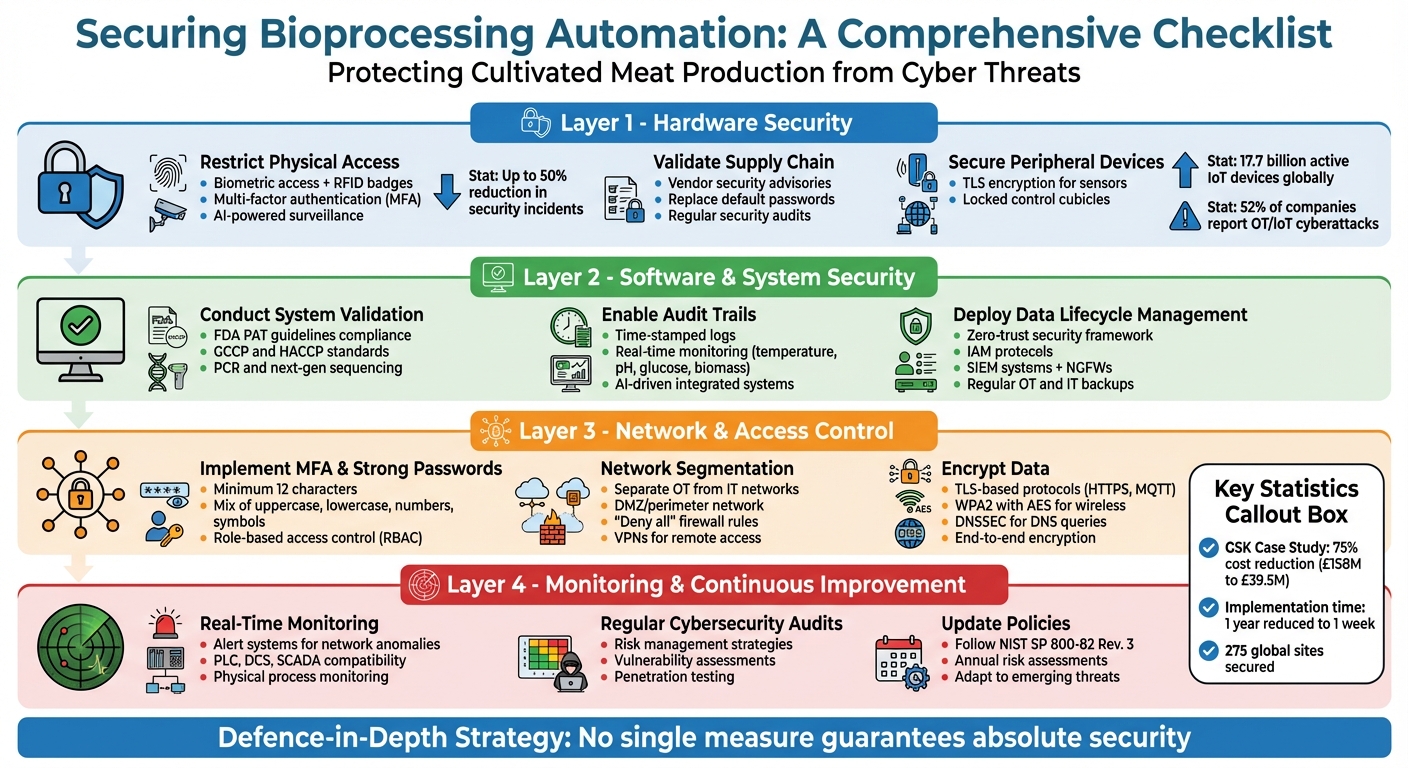

Automatisierte Bioprozesssysteme sind entscheidend für die Produktion von kultiviertem Fleisch, aber anfällig für Cyberangriffe. Bedrohungen wie Sabotage, Datendiebstahl und Ransomware können den Betrieb stören, Geräte beschädigen oder die Produktqualität beeinträchtigen. Um diese Systeme zu schützen, ist ein mehrschichtiger Sicherheitsansatz unerlässlich, der physische, Software- und Netzwerkschutzmaßnahmen kombiniert, um kritische Prozesse und geistiges Eigentum zu sichern.

Wichtige Highlights:

- Risiken: Cyberangriffe können Bioprozessparameter manipulieren, was zu Qualitätsproblemen oder Produktionsverzögerungen führen kann.

- Physische Sicherheit: Verwenden Sie biometrischen Zugang, RFID-Ausweise und KI-Überwachung, um den Zugang zu Geräten zu kontrollieren.

- Systemsicherheit: Validieren Sie Systeme, aktivieren Sie Prüfpfade und stellen Sie die Datenintegrität sicher.

- Netzwerksicherheit: Implementieren Sie Mehrfaktor-Authentifizierung, segmentieren Sie Netzwerke und verschlüsseln Sie Daten.

- Kontinuierliche Überwachung: Verwenden Sie Echtzeit-Benachrichtigungen und führen Sie regelmäßige Cybersicherheitsaudits durch.

Diese Maßnahmen helfen, eine sichere Umgebung für die Automatisierung von Bioprozessen zu schaffen, Schwachstellen zu reduzieren und die Betriebssicherheit zu gewährleisten.

Vier-Schichten-Sicherheitscheckliste für Automatisierungssysteme in der Bioprozessierung

Hardware-Sicherheitscheckliste

Einschränkung des physischen Zugangs zu Geräten

Der Schutz von Bioprozessierungsgeräten beginnt mit starken physischen Zugangskontrollen. Die Kombination von Werkzeugen wie Biometrie, RFID-Ausweisen und Smartcards schafft mehrere Sicherheitsebenen, um unbefugten Zutritt zu verhindern [1][2].Die Hinzufügung von Multi-Faktor-Authentifizierung (MFA) verstärkt dies weiter - die Anforderung sowohl eines physischen Ausweises als auch einer PIN oder mobilen Berechtigung hilft, die Verwendung von geklonten oder geteilten Karten zu blockieren.

Daten zeigen, dass mangelhafte Besucherkontrollen oft zu Sicherheitsverletzungen führen, während biometrische und RFID-Systeme Vorfälle um bis zu 50 % reduzieren können [1]. Besuchermanagementsysteme sollten Funktionen wie Vorregistrierung, Foto-ID-Verifizierung und Echtzeit-Tracking von Gästen beinhalten. Darüber hinaus kann KI-gestützte Überwachung ungewöhnliche Aktivitäten erkennen, wie z. B. Herumlungern in der Nähe von sensiblen Geräten oder das Mitgehen durch gesicherte Türen, und Sicherheitsteams sofort alarmieren [1][2].

Ein bemerkenswertes Beispiel kommt von GSK, das im Jahr 2025 unter der Leitung von CISO Michael Elmore identitätsbasierte Mikrosegmentierung an 275 globalen Standorten einführte.Diese Initiative verkürzte die Zeit zur Sicherung einer Website von einem Jahr auf nur eine Woche und senkte die Kosten von geschätzten £158 Millionen auf £39,5 Millionen - eine bemerkenswerte Reduzierung um 75% [3]. In Anbetracht der Risiken erklärte Elmore:

Als ich in die Pharmaindustrie kam und erkannte, dass wir Dinge in den Körper von Menschen einbringen, erschreckte mich das als CISO zutiefst. Ob es sich um Impfstoffe, HIV-Medikamente oder die Sicherheitsauswirkungen handelt, die mit einem Versagen verbunden sind, hält mich das nachts wach [3].

Überprüfung der Lieferkettenintegrität

Physische Sicherheit ist nur ein Teil des Puzzles - die Sicherung der Lieferkette ist ebenso entscheidend. Implementieren Sie strenge Sicherheitsrichtlinien für alle Hardware-, Lösungs- und Dienstanbieter, um konsistente Standards zu gewährleisten [4].Vendor-Sicherheitswarnungen, wie Siemens ProductCERT, können helfen, Schwachstellen in Industrieprodukten zu verfolgen und zu beheben [4]. Für Einweg-Systeme bestätigen Sie, dass Komponenten wie Bioreaktorbeutel strengen regulatorischen Standards entsprechen. Dies gewährleistet nicht nur Sicherheit, sondern verhindert auch kostspielige Verluste von hochwertigen Chargen [5].

Während der Inbetriebnahme ersetzen Sie sofort die Standardpasswörter und deaktivieren Sie ungenutzte Schnittstellen wie USB, Ethernet/PROFINET und Bluetooth [4]. Führen Sie gründliche Tests für externe Datenträger und Peripheriegeräte durch, bevor sie in Produktionsbereiche gelangen. Regelmäßige Sicherheitsüberprüfungen sind unerlässlich, um zu überprüfen, ob diese Maßnahmen Risiken wirksam mindern [4].

Kultivierte Fleischunternehmen können auch die Sicherheit der Lieferkette verbessern, indem sie Hardware von verifizierten Lieferanten über vertrauenswürdige B2B-Plattformen wie

Sichere Peripheriegeräte

Sobald die Hardware gesichert ist, sollte die Aufmerksamkeit auf verbundene Geräte gerichtet werden. Moderne Ethernet- oder Wi-Fi-Sensoren müssen TLS-Verschlüsselung, signierte Nachrichten zur Verhinderung von Wiederholungsangriffen und sichere Authentifizierungsprotokolle enthalten [6][7]. Kritische Automatisierungskomponenten sollten in verschlossenen Steuerungsschränken oder Räumen aufbewahrt werden, die mit Überwachungssystemen und Alarmen ausgestattet sind [4]. Mit 17,7 Milliarden aktiven IoT-Geräten weltweit und 52 % der Unternehmen, die OT- oder IoT-Cyberangriffe melden, sind robuste Maßnahmen unverzichtbar [7].

Mitte 2025 implementierte Andelyn Biosciences eine identitätsbasierte Sicherheit für seine fortschrittliche Gentherapie-Produktionsanlage. Unter der Leitung von VP der Informationstechnologie Bryan Holmes bot das System detaillierte Einblicke und setzte strenge Richtlinien durch, um unbefugte Bewegungen zwischen den Produktionszonen zu verhindern. Dieser Ansatz stellte sicher, dass Cybersecurity-Bedrohungen weder die Patientensicherheit gefährden noch die Produktfreigabe verzögern würden, selbst bei Behandlungen mit sechs Wochen Produktionszyklen [3].

Für zusätzlichen Schutz verwenden Sie Manipulationserkennungssensoren, um zu überwachen, ob Geräte geöffnet oder Kabel getrennt werden - insbesondere an abgelegenen Standorten [6][8]. Deaktivieren Sie unnötige Dienste, wie eingebettete Webserver oder FTP, es sei denn, sie sind für den Betrieb unerlässlich.Richten Sie eine Routine zur Bewertung und Anwendung von Firmware-Updates für Sensoren und SPS ein, um sicherzustellen, dass sie sicher und funktionsfähig bleiben [4].

Software- und Systemsicherheits-Checkliste

Systemvalidierung durchführen

Um die Einhaltung der FDA PAT-Richtlinien, GCCP und HACCP sicherzustellen, ist es wichtig, Schlüsselparameter in Echtzeit zu überwachen [5][10][12]. Die Einbeziehung von PCR und Next-Generation-Sequencing in Validierungsprotokolle kann das Fehlen von Kontaminationen in Zellkulturen bestätigen [11].Darüber hinaus sollten Inline-Sensoren, die in der Automatisierung eingesetzt werden, validiert werden, um wochenlang zuverlässig zu funktionieren, ohne dass eine Neukalibrierung erforderlich ist, und sie müssen Sterilisationsprozesse überstehen, ohne unerwünschte Komponenten freizusetzen [5].

Der Einsatz von automatisierten, geschlossenen Systemen für Biopsien und Bioreaktoren minimiert menschliche Fehler und Kontaminationsrisiken, die entscheidend sind, um die regulatorischen Sicherheitsstandards zu erfüllen [11]. Für Unternehmen, die kultiviertes Fleisch herstellen, kann die Beschaffung von vorvalidierten Geräten von Plattformen wie

Nach Abschluss der Systemvalidierung sollte der Fokus auf der Implementierung umfassender Audit-Trails und der Sicherstellung der Datenintegrität liegen, um eine konsistente Leistung aufrechtzuerhalten.

Aktivieren Sie Prüfpfade und Datenintegrität

Richten Sie zeitgestempelte Prüfpfade ein, integrieren Sie PAT-gesteuertes Echtzeit-Monitoring und setzen Sie Sensorarrays ein, um kritische Variablen zu verfolgen und die Integrität der gesammelten Daten sicherzustellen [5][13]. Automatisierte Probensysteme können präzise, häufige Daten zu Schlüsselfaktoren wie Metaboliten und Nährstoffgehalten liefern, wodurch die Risiken manueller Eingriffe und potenzieller Kontaminationen reduziert werden [13].

Echtzeit-Überwachungstools sollten kontinuierlich wesentliche Variablen wie Temperatur, Sauerstoff, Kohlendioxid, pH-Werte, Glukose, Biomasse und Metaboliten verfolgen [5]. Der Übergang von manuellen und unzusammenhängenden Prozessen zu integrierten, KI-gesteuerten Systemen hilft, konsistente Arbeitsabläufe und vorhersehbare Ergebnisse sicherzustellen [13].

Sobald Validierungs- und Prüfpfade eingerichtet sind, ist es entscheidend, Daten während ihres gesamten Lebenszyklus zu sichern, um sie vor potenziellen Bedrohungen zu schützen.

Datenlebenszyklusmanagement einsetzen

Implementieren Sie ein Zero-Trust-Sicherheitsframework mit strengen Identitäts- und Zugriffsmanagement (IAM)-Protokollen und Zugriffssteuerungen mit minimalen Rechten [14]. Schulen Sie Mitarbeiter im ordnungsgemäßen Umgang mit Anmeldeinformationen und entziehen Sie ehemaligen Mitarbeitern oder temporären Nutzern umgehend den Zugriff, um die Sicherheit zu gewährleisten.

Verwenden Sie Systeme zur Sicherheitsinformations- und Ereignisverwaltung (SIEM) und Next-Generation Firewalls (NGFWs), um Datenpakete auf verdächtige Aktivitäten und Malware zu überwachen. Wie von Fortinet hervorgehoben:

Um sowohl wiederherzustellen als auch für ein sichereres System in der Zukunft zu planen, benötigen Sie ein manipulationssicheres Forensiksystem.Dies kann die Implementierung eines unveränderlichen Sicherheitsprotokollsystems erfordern [14].

Stellen Sie regelmäßige Backups sowohl der OT- als auch der IT-Systeme sicher, um im Falle eines Kompromisses oder Ausfalls die Wiederherstellung in einen sicheren Zustand zu ermöglichen [9]. Nutzen Sie außerdem die Cyber Vulnerability and Web Applications Scanning-Programme von CISA, um potenzielle Bedrohungen in automatisierten Systemen zu identifizieren und zu mindern. Priorisieren Sie das Patchen von Schwachstellen, die im Katalog der bekannten ausgenutzten Schwachstellen von CISA aufgeführt sind, um die Systemabwehr weiter zu stärken [9].

Netzwerk- und Zugangskontroll-Checkliste

Implementieren Sie Multifaktor-Authentifizierung und starke Passwörter

Die Multifaktor-Authentifizierung (MFA) fügt eine zusätzliche Schutzschicht hinzu, indem sie mindestens zwei separate Verifizierungsmethoden erfordert, wie z. B. ein Passwort in Kombination mit einem mobilen App-Code oder einem biometrischen Scan, um Zugangspunkte zu sichern [15][16]. Dr. Ir Charles Lim, Leiter des Cybersecurity Research Centre der E

MFA fügt eine entscheidende zusätzliche Sicherheitsschicht hinzu, indem sie mehrere Verifizierungsmethoden erfordert (e.g., Passwort, Code von einer mobilen App, biometrischer Scan) für den Zugriff auf kritische Systeme [15].

Dieser Ansatz ist besonders wichtig, um entfernte Zugangspunkte wie VPNs und Remote-Desktop-Portale zu sichern, die häufige Ziele für anmeldeinformationsbasierte Angriffe sind [15][16].

Um die Sicherheit weiter zu erhöhen, kombinieren Sie MFA mit rollenbasierter Zugriffskontrolle (RBAC). Dies stellt sicher, dass Einzelpersonen, wie klinische Teams oder Entwickler, nur auf die Systeme oder Daten zugreifen können, die für ihre spezifischen Rollen erforderlich sind [16]. Zusätzlich setzen Sie starke Passwortrichtlinien durch, indem Sie verlangen, dass Passwörter mindestens 12 Zeichen lang sind und eine Mischung aus Groß- und Kleinbuchstaben, Zahlen und Symbolen enthalten [15][4].Beim Erwerb neuer Automatisierungsausrüstung für die Bioprozessierung sollten Anbieter priorisiert werden, die "Secure by Demand"-Produkte mit robuster Authentifizierung und sicheren Standardeinstellungen anbieten [17]. Für Unternehmen, die kultiviertes Fleisch herstellen, verbinden Plattformen wie

Sobald Zugriffskontrollen implementiert sind, besteht der nächste Schritt darin, Ihr Netzwerk zu organisieren, um kritische Systeme besser zu schützen.

Netzwerksegmentierung und VPN-Nutzung

Die Netzwerksegmentierung ist eine wichtige Maßnahme, um Ihre bestehende Sicherheitskonfiguration zu ergänzen. Um kritische Systeme zu schützen, trennen Sie Produktionsnetzwerke (OT) von Unternehmensnetzwerken (IT) [4].Siemens Betriebsrichtlinien bieten ein klares Beispiel:

Die direkte Kommunikation zwischen dem Produktions- und dem Firmennetzwerk wird durch Firewalls vollständig blockiert; die Kommunikation kann nur indirekt über Server im DMZ-Netzwerk erfolgen [4].

Eine demilitarisierte Zone (DMZ) oder ein Perimeternetzwerk stellt sicher, dass jegliche Kommunikation zwischen diesen Netzwerken sicher über dedizierte Server erfolgt. Innerhalb des Produktionsnetzwerks werden Komponenten in gesicherte Zellen gruppiert, basierend auf ihrem Schutzbedarf, und das "Need-to-Connect"-Prinzip wird durchgesetzt [4].

Firewalls sollten standardmäßig mit einer "Alles verweigern"-Regel konfiguriert werden, die nur den Zugriff auf die minimal erforderlichen Ressourcen erlaubt. Dieser Ansatz unterstützt das Prinzip des geringsten Privilegs [18].Um die Sicherheit weiter zu erhöhen, wenden Sie Bandbreitenbeschränkungen an Zell-Firewalls oder Switches an, um zu verhindern, dass externe Netzwerküberlastungen den Datentransfer innerhalb kritischer Zellen stören [4]. Das Deaktivieren ungenutzter Netzwerkschnittstellen auf kritischen Systemen ist eine weitere effektive Möglichkeit, Risiken zu reduzieren. Für Fernwartung und Inter-Zell-Kommunikation verwenden Sie Virtual Private Networks (VPNs), um sichere, verschlüsselte Tunnel über unzuverlässige Netzwerke zu etablieren [18][4].

Daten im Ruhezustand und während der Übertragung verschlüsseln

Verschlüsselung ist entscheidend für den Schutz von Informationen sowohl während der Übertragung als auch bei der Speicherung. Verwenden Sie TLS-basierte Protokolle wie HTTPS oder MQTT über TLS und weisen Sie einzelnen SPS-Zertifikate zu, um eine sichere und authentifizierte Kommunikation zu gewährleisten [4].Siemens-Betriebsrichtlinien empfehlen:

Nur TLS-basierte Kommunikationsprotokolle, wie HTTPS oder MQTT über TLS, werden für den Gerätezugriff und die Datenübertragung empfohlen [4].

Für drahtlose Verbindungen verwenden Sie WPA2 mit Advanced Encryption Standard (AES), um WLAN-Daten zu sichern [4]. Schützen Sie DNS-Anfragen innerhalb Ihres Netzwerks, indem Sie DNS Security Extensions (DNSSEC) implementieren [18].

Um Daten im Ruhezustand zu schützen, speichern Sie sensible Industrieprojektdateien in verschlüsselten Laufwerkscontainern, um geistiges Eigentum zu schützen [4]. Beim Übertragen dieser Dateien sollten immer verschlüsselte Kanäle verwendet werden. Remote-Management-Tools sollten ebenfalls innerhalb eines gesicherten, verschlüsselten Rahmens arbeiten und mit Ihrer gesamten Sicherheitsstrategie übereinstimmen.Für Fernzugriffslösungen priorisieren Sie diejenigen, die Ende-zu-Ende-Verschlüsselung bieten und kunden-eigene Identitätsanbieter integrieren, um maximalen Datenschutz zu gewährleisten [4].

sbb-itb-ffee270

Überwachungs- und kontinuierliche Verbesserungs-Checkliste

Echtzeitüberwachung und -warnungen bereitstellen

Betriebstechnologie (OT)-Systeme in der Bioprozessierung erfordern robuste Überwachungstools, um Leistung, Zuverlässigkeit, Sicherheit und Datensicherheit zu gewährleisten, während kritische physische Prozesse wie Temperaturkontrolle und Bioreaktorbedingungen verwaltet werden.

Richten Sie Warnungen ein, um Netzwerkanomalien und unerwartete Änderungen bei physischen Messungen oder Prozessereignissen zu kennzeichnen. Beispielsweise könnte eine unautorisierte Änderung an einer speicherprogrammierbaren Steuerung (PLC) eine gesamte Charge von kultiviertem Fleisch gefährden.Der NIST-Leitfaden zur Sicherheit von Betriebstechnologie (SP 800-82r3) hebt die Bedeutung dieser Unterscheidung hervor:

OT umfasst eine breite Palette von programmierbaren Systemen und Geräten, die mit der physischen Umgebung interagieren... Diese Systeme und Geräte erkennen oder verursachen eine direkte Veränderung durch die Überwachung und/oder Steuerung von Geräten, Prozessen und Ereignissen

Entwerfen Sie ein Alarmsystem, das Bedrohungen, die die physische Sicherheit und die Prozessintegrität betreffen, gegenüber routinemäßigen IT-bezogenen Benachrichtigungen priorisiert. Stellen Sie sicher, dass die von Ihnen verwendeten Überwachungstools mit industrieller Hardware wie SPS, Distributed Control Systems (DCS) und Supervisory Control and Data Acquisition (SCADA) Systemen kompatibel sind. Diese Kompatibilität ist entscheidend, um Unterbrechungen in sensiblen Bioprozess-Workflows zu vermeiden. Diese Echtzeit-Überwachungsmaßnahmen schaffen eine solide Grundlage für regelmäßige Systemaudits zur Überprüfung der Widerstandsfähigkeit.

Führen Sie regelmäßige Cybersicherheitsaudits durch

Die Echtzeitüberwachung ist nur der erste Schritt; regelmäßige Cybersicherheitsaudits sind unerlässlich, um Schwachstellen aufzudecken, bevor sie ausgenutzt werden können. In Bioprozessumgebungen sollten sich Audits auf die einzigartigen Konfigurationen von Steuerungssystemen konzentrieren, einschließlich SCADA, DCS und SPS. Wichtige Bereiche, die untersucht werden sollten, umfassen Risikomanagementstrategien, Bedrohungserkennungsprozesse, Schwachstellenbewertungen und die Sicherheit von Netzwerken und Sensoren.

Passen Sie Ihre Audits an die spezifischen Bedürfnisse von OT-Systemen an, anstatt sich ausschließlich auf IT-fokussierte Scans zu verlassen. Beziehen Sie Aspekte wie physische Zugangskontrollen und Umgebungsüberwachungssysteme in Ihre Überprüfung ein. Penetrationstests können ebenfalls ein wertvolles Werkzeug sein, um reale Angriffsszenarien zu simulieren und die Systemabwehr zu bewerten. Beim Kauf neuer Bioprozessausrüstung sollten Sie Plattformen wie

Richtlinien für aufkommende Bedrohungen aktualisieren

Cybersecurity-Bedrohungen entwickeln sich ständig weiter, und Ihre Richtlinien müssen sich anpassen, um Schritt zu halten. Am 28. September 2023 veröffentlichte NIST SP 800-82 Rev. 3, die die Version von 2015 ersetzt und den Fokus von traditionellen Industrial Control Systems (ICS) auf ein breiteres OT-Framework verlagert. Diese Änderung spiegelt die wachsende Rolle von vernetzten Geräten, IoT-Sensoren und cyber-physischen Systemen in der modernen Bioprozessierung wider, die alle integrierte Sicherheitsmaßnahmen erfordern.

Überprüfen Sie regelmäßig Ihre Systemtopologien, um neue Schwachstellen zu identifizieren, die durch Peripheriegeräte oder IoT-Integrationen eingeführt werden. Stellen Sie sicher, dass Aktualisierungen Ihrer Richtlinien die Echtzeit-Performance oder Sicherheit nicht beeinträchtigen.Bleiben Sie über Aktualisierungen der nationalen Sicherheitsrichtlinien informiert - NIST hat beispielsweise potenzielle Aktualisierungen von SP 800-82 für Juli 2024 angekündigt, um aufkommende Schwachstellen zu adressieren. Führen Sie mindestens einmal im Jahr Risikobewertungen durch, die auf die Topologie Ihres Systems zugeschnitten sind, und erhöhen Sie die Häufigkeit, wann immer neue Automatisierungsausrüstung oder Änderungen der Konnektivität eingeführt werden.

Beyond Bioprocessing 4.0 - die Konvergenz von IT, OT und Verarbeitungstechnologien

Schlussfolgerung

Die Sicherung der Automatisierung in der Bioprozessierung erfordert eine mehrschichtige Defense-in-Depth-Strategie. Wie Siemens hervorhebt:

Weder eine einzelne Maßnahme noch eine Kombination von Maßnahmen kann absolute Sicherheit garantieren [4].

Dies ist besonders relevant für die Produktion von kultiviertem Fleisch, bei der Systeme oft wertvolles geistiges Eigentum enthalten, was sie zu attraktiven Zielen für Industriespionage oder Sabotage macht [4][19].

Die Integration von IT- und OT-Systemen hat die potenziellen Schwachstellen in modernen Bioprozessanlagen erheblich erweitert. Was einst isolierte Produktionsanlagen waren, stützt sich nun auf vernetzte Geräte, Cloud-Plattformen und Echtzeit-Datenaustausch [19].Die Bewältigung dieser erweiterten Angriffsfläche erfordert eine koordinierte Anstrengung in drei Schlüsselbereichen: Anlagensicherheit (wie physische Zugangskontrollen), Netzwerksicherheit (einschließlich Segmentierung und Firewalls) und Systemintegrität (wie Patch-Management und Systemhärtung) [4].

Effektiver Schutz dreht sich jedoch nicht nur um Technologie. Siemens erinnert uns daran, dass industrielle Sicherheit ein fortlaufender Prozess ist, der Zusammenarbeit zwischen Anlagenbetreibern, Systemintegratoren und Geräteherstellern erfordert [4].

Um eine umfassende Abdeckung zu gewährleisten, kann ein Checklisten-Ansatz die besprochenen Sicherheitsmaßnahmen vereinheitlichen. Dies könnte das Deaktivieren ungenutzter USB-Ports, die Implementierung von Anwendungs-Whitelisting, die Einführung einer Zero-Trust-Architektur und die Durchführung jährlicher Risikobewertungen umfassen.Beim Kauf neuer Automatisierungssysteme sollten Sie Plattformen wie

Cybersicherheit ist keine einmalige Aufgabe. Regelmäßige Risikoanalysen - mindestens einmal im Jahr oder nach jeder Betriebserweiterung - sind unerlässlich. Informiert zu bleiben über aufkommende Bedrohungen durch Ressourcen wie NIST SP 800-82 Rev. 3 kann Ihnen helfen, sich an neue Herausforderungen anzupassen. Die Überprüfung und Aktualisierung Ihrer Sicherheitsmaßnahmen stellt sicher, dass Ihre Systeme widerstandsfähig bleiben und in der Lage sind, sich entwickelnden Cyberrisiken standzuhalten. Indem Sie Sicherheit als fortlaufende Priorität behandeln, können Sie Ihre Bioprozessbetriebe besser vor zukünftigen Bedrohungen schützen.

FAQs

Welche Auswirkungen können Cyberangriffe auf die automatisierte Bioprozessierung in der Produktion von kultiviertem Fleisch haben?

Cyberangriffe auf automatisierte Bioprozesssysteme können erhebliche Störungen in der Produktion von kultiviertem Fleisch verursachen.Diese Angriffe könnten die Kontrollsysteme beeinträchtigen, was zu Verzögerungen, beeinträchtigter Produktqualität oder sogar vollständigen Betriebsausfällen führen könnte. Neben betrieblichen Rückschlägen besteht auch das Risiko, dass sensible Daten gestohlen werden - wie zum Beispiel proprietäre Rezepte oder detaillierte Prozessinformationen - was das geistige Eigentum gefährden könnte.

In schwerwiegenderen Fällen könnten Cyberangriffe Sicherheitsrisiken darstellen. Beispielsweise könnte das Manipulieren kritischer Ausrüstung oder Prozesse sowohl die Belegschaft als auch die Produktionsumgebung gefährden. Um den Betrieb zu schützen und die Integrität der Produktion von kultiviertem Fleisch zu gewährleisten, ist die Implementierung starker Cybersicherheitsmaßnahmen nicht nur ratsam - sie ist unerlässlich.

Was sind die Schlüsselelemente einer robusten Sicherheitsstrategie für automatisierte Bioprozesssysteme?

Ein robuster Sicherheitsplan für automatisierte Bioprozesssysteme basiert auf einer mehrschichtigen Verteidigungsstrategie, die Risiken auf physischer, Netzwerk- und Anwendungsebene angeht. Beginnen Sie mit der physischen Sicherheit, indem Sie den Zugang zu Geräten wie Bioreaktoren beschränken und manipulationssichere Schutzmaßnahmen einsetzen. Auf der Netzwerkseite sollten Sie Netzwerksegmentierung anwenden, um Betriebstechnologiesysteme (OT) von IT-Netzwerken zu trennen und sicherzustellen, dass nur autorisierte Geräte mit kritischen Komponenten interagieren können. Verstärken Sie dies durch die Durchsetzung von Identitäts- und Zugangsmanagement, indem Sie rollenbasierte Berechtigungen und Multi-Faktor-Authentifizierung verwenden, um den Zugang innerhalb jeder Netzwerkzone zu kontrollieren.

Systemhärtung ist ein weiterer wichtiger Schritt - deaktivieren Sie alle unnötigen Dienste, wenden Sie sichere Konfigurationen an und beschränken Sie die Funktionalität, um potenzielle Schwachstellen zu reduzieren. Schützen Sie die Datenintegrität mit sicheren Kommunikationsmitteln, wie verschlüsselten Verbindungen (e.g., TLS) und signierten Firmware-Updates. Um Bedrohungen voraus zu sein, implementieren Sie kontinuierliches Monitoring durch Protokollierung, Anomalieerkennung und regelmäßige Sicherheitsbewertungen. Zusätzlich sollten Sie Vorfallreaktionspläne pflegen, einen regelmäßigen Patch-Zeitplan einhalten und sicherstellen, dass Backups verifiziert und bereit für eine schnelle Wiederherstellung im Falle von Sicherheitsverletzungen sind.

Für Produktionslinien von kultiviertem Fleisch könnte dieser Ansatz die Sicherung von Bioreaktor-Steuerschränken, die Isolierung von SPS und Sensoren auf dedizierten VLANs und die Anforderung starker, eindeutiger Passwörter für alle Geräte umfassen.Die Wahl von Geräten von Anbietern wie

Warum sind regelmäßige Cybersicherheitsaudits für Bioprozessanlagen entscheidend?

Regelmäßige Cybersicherheitsaudits spielen eine Schlüsselrolle bei der Erkennung und Behebung von Schwachstellen, die Organisationen Datenverletzungen, betriebliche Störungen oder sogar gezielten Angriffen aussetzen könnten. Diese Überprüfungen sind unerlässlich, um geistiges Eigentum zu schützen, die Zuverlässigkeit automatisierter Systeme zu gewährleisten und sensible Daten vor Manipulation zu bewahren.

Sie stellen auch die Einhaltung strenger regulatorischer Anforderungen sicher, was entscheidend ist, um Vertrauen zu wahren und kostspielige rechtliche oder finanzielle Konsequenzen zu vermeiden.Mit den Risiken der Cybersicherheit Schritt zu halten, hilft nicht nur, den Betrieb reibungsloser zu gestalten, sondern schafft auch einen sichereren Raum für Fortschritt und neue Ideen.