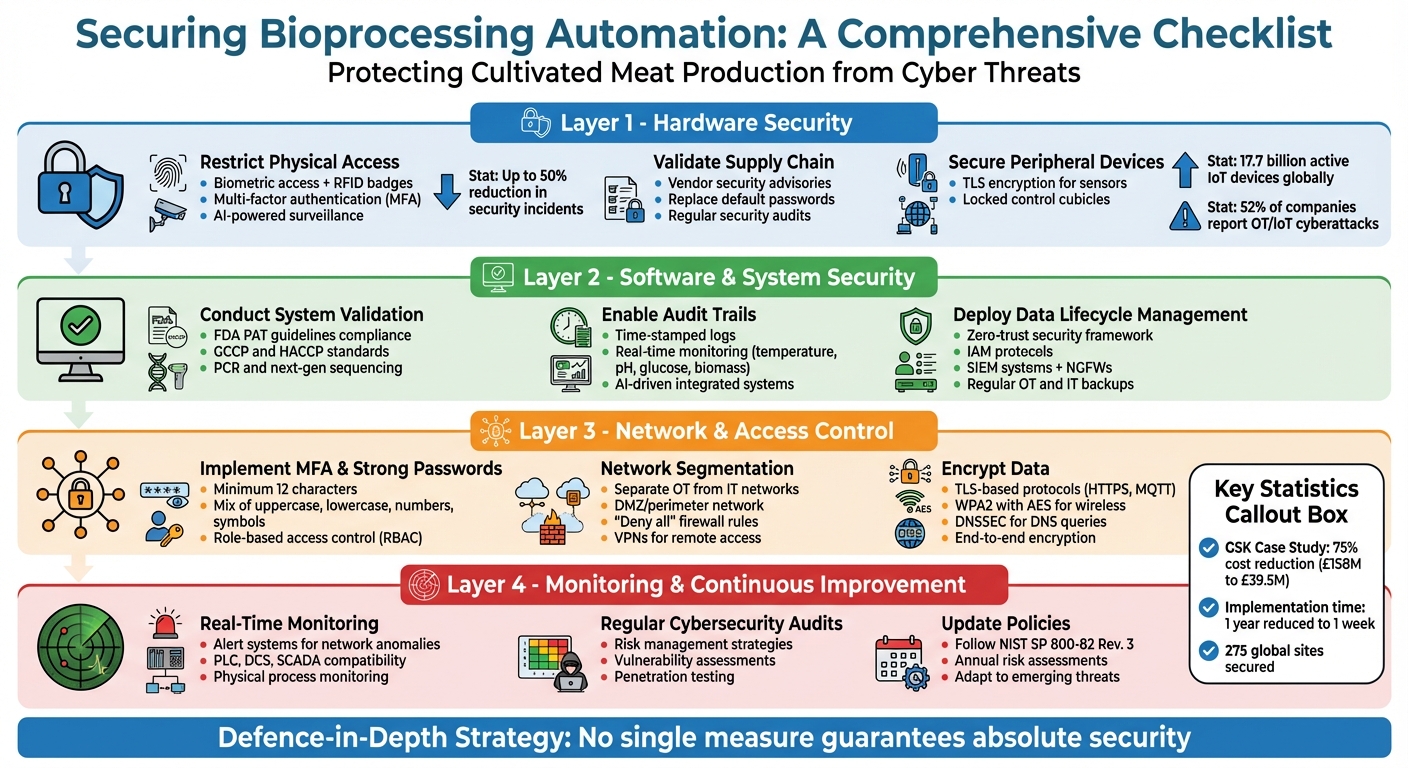

स्वचालित जैवप्रसंस्करण प्रणालियाँ संवर्धित मांस उत्पादन के लिए महत्वपूर्ण हैं लेकिन साइबर हमलों के प्रति संवेदनशील हैं। तोड़फोड़, डेटा चोरी, और रैंसमवेयर जैसे खतरे संचालन को बाधित कर सकते हैं, उपकरणों को नुकसान पहुंचा सकते हैं, या उत्पाद की गुणवत्ता को प्रभावित कर सकते हैं। इन प्रणालियों की सुरक्षा के लिए, एक स्तरित सुरक्षा दृष्टिकोण आवश्यक है, जो महत्वपूर्ण प्रक्रियाओं और बौद्धिक संपदा की सुरक्षा के लिए भौतिक, सॉफ़्टवेयर, और नेटवर्क उपायों को जोड़ता है।

मुख्य विशेषताएँ:

- जोखिम: साइबर हमले जैवप्रसंस्करण मापदंडों में हेरफेर कर सकते हैं, जिससे गुणवत्ता संबंधी समस्याएँ या उत्पादन में देरी हो सकती है।

- भौतिक सुरक्षा: उपकरणों की पहुँच को नियंत्रित करने के लिए बायोमेट्रिक एक्सेस, RFID बैज, और AI निगरानी का उपयोग करें।

- सिस्टम सुरक्षा: प्रणालियों को सत्यापित करें, ऑडिट ट्रेल सक्षम करें, और डेटा अखंडता सुनिश्चित करें।

- नेटवर्क सुरक्षा: मल्टीफैक्टर प्रमाणीकरण लागू करें, नेटवर्क को विभाजित करें, और डेटा को एन्क्रिप्ट करें।

- निरंतर निगरानी: वास्तविक समय के अलर्ट का उपयोग करें और नियमित साइबर सुरक्षा ऑडिट करें।

ये उपाय बायोप्रोसेसिंग ऑटोमेशन के लिए एक सुरक्षित वातावरण बनाने में मदद करते हैं, कमजोरियों को कम करते हैं और परिचालन विश्वसनीयता सुनिश्चित करते हैं।

बायोप्रोसेसिंग ऑटोमेशन सिस्टम के लिए चार-स्तरीय सुरक्षा चेकलिस्ट

हार्डवेयर सुरक्षा चेकलिस्ट

उपकरण तक भौतिक पहुंच को प्रतिबंधित करें

बायोप्रोसेसिंग उपकरण की सुरक्षा मजबूत भौतिक पहुंच नियंत्रणों के साथ शुरू होती है। बायोमेट्रिक्स, RFID बैज, और स्मार्ट कार्ड जैसे उपकरणों को मिलाकर अनधिकृत प्रवेश को रोकने के लिए कई सुरक्षा परतें बनाई जाती हैं [1][2]।मल्टी-फैक्टर ऑथेंटिकेशन (MFA) जोड़ने से इसे और मजबूत किया जाता है - एक भौतिक बैज और एक पिन या मोबाइल क्रेडेंशियल की आवश्यकता होती है जो क्लोन या साझा किए गए कार्डों के उपयोग को रोकने में मदद करता है। डेटा से पता चलता है कि खराब आगंतुक नियंत्रण अक्सर उल्लंघनों का कारण बनते हैं, जबकि बायोमेट्रिक और RFID सिस्टम घटनाओं को 50% तक कम कर सकते हैं। आगंतुक प्रबंधन प्रणालियों में पूर्व-पंजीकरण, फोटो आईडी सत्यापन, और मेहमानों की वास्तविक समय ट्रैकिंग जैसी विशेषताएं शामिल होनी चाहिए। इसके अतिरिक्त, एआई-संचालित निगरानी असामान्य गतिविधियों को पहचान सकती है, जैसे संवेदनशील उपकरणों के पास घूमना या सुरक्षित दरवाजों के माध्यम से टेलगेटिंग, और सुरक्षा टीमों को तुरंत सतर्क कर सकती है। एक उल्लेखनीय उदाहरण GSK से आता है, जिसने 2025 में CISO माइकल एलमोर के निर्देशन में 275 वैश्विक साइटों में पहचान-आधारित माइक्रोसेगमेंटेशन पेश किया।इस पहल ने साइट को सुरक्षित करने के समय को एक वर्ष से घटाकर केवल एक सप्ताह कर दिया, जिससे लागत अनुमानित £158 मिलियन से घटकर £39.5 मिलियन हो गई - एक उल्लेखनीय 75% की कमी [3]। दांव पर विचार करते हुए, एलमोर ने कहा:

फार्मा में आकर और यह पहचानते हुए कि हम लोगों के शरीर में चीजें डाल रहे हैं, मुझे एक CISO के रूप में सीधा डर लगा। चाहे वह वैक्सीन हो, एचआईवी दवा हो, इसे सही तरीके से न करने के सुरक्षा प्रभाव मुझे रात में जगाए रखते हैं [3]।

आपूर्ति श्रृंखला की अखंडता को मान्य करें

भौतिक सुरक्षा केवल पहेली का एक हिस्सा है - आपूर्ति श्रृंखला को सुरक्षित करना उतना ही महत्वपूर्ण है। सभी हार्डवेयर, समाधान और सेवा प्रदाताओं के लिए सख्त सुरक्षा नीतियां लागू करें ताकि लगातार मानकों को सुनिश्चित किया जा सके [4]।विक्रेता सुरक्षा सलाहकार, जैसे Siemens ProductCERT, औद्योगिक उत्पादों में कमजोरियों को ट्रैक और संबोधित करने में मदद कर सकते हैं [4]। एकल-उपयोग प्रणालियों के लिए, यह सुनिश्चित करें कि बायोरिएक्टर बैग जैसे घटक कठोर नियामक मानकों का पालन करते हैं। यह न केवल सुरक्षा सुनिश्चित करता है बल्कि उच्च-मूल्य बैचों के महंगे नुकसान को भी रोकता है [5]।

आयोगिंग के दौरान, डिफ़ॉल्ट पासवर्ड को तुरंत बदलें और USB, Ethernet/PROFINET, और Bluetooth जैसे अप्रयुक्त इंटरफेस को निष्क्रिय करें [4]। उत्पादन क्षेत्रों में प्रवेश करने से पहले बाहरी डेटा वाहकों और परिधीय उपकरणों के लिए गहन परीक्षण शुरू करें। नियमित सुरक्षा ऑडिट आवश्यक हैं ताकि यह सत्यापित किया जा सके कि ये उपाय प्रभावी रूप से जोखिमों को कम कर रहे हैं [4]।

संवर्धित मांस कंपनियाँ भी सत्यापित आपूर्तिकर्ताओं से हार्डवेयर की सोर्सिंग करके आपूर्ति श्रृंखला सुरक्षा को बढ़ा सकती हैं, जैसे कि

सुरक्षित परिधीय उपकरण

एक बार हार्डवेयर सुरक्षित हो जाने के बाद, ध्यान जुड़े हुए उपकरणों की ओर मुड़ना चाहिए। आधुनिक ईथरनेट या वाई-फाई सेंसर में TLS एन्क्रिप्शन, एंटी-रिप्ले साइन किए गए संदेश और सुरक्षित प्रमाणीकरण प्रोटोकॉल शामिल होने चाहिए [6][7]। महत्वपूर्ण स्वचालन घटकों को लॉक किए गए नियंत्रण क्यूबिकल्स या निगरानी प्रणालियों और अलार्म से सुसज्जित कमरों में संग्रहीत किया जाना चाहिए [4]। वैश्विक स्तर पर 17.7 बिलियन सक्रिय IoT उपकरणों और 52% कंपनियों द्वारा OT या IoT साइबर हमलों की रिपोर्ट के साथ, मजबूत उपाय अनिवार्य हैं [7]।

2025 के मध्य में, Andelyn Biosciences ने अपनी उन्नत जीन थेरेपी निर्माण सुविधा के लिए पहचान-आधारित सुरक्षा लागू की। सूचना प्रौद्योगिकी के उपाध्यक्ष ब्रायन होम्स के नेतृत्व में, इस प्रणाली ने विस्तृत दृश्यता प्रदान की और निर्माण क्षेत्रों के बीच अनधिकृत आंदोलन को रोकने के लिए सख्त नीतियों को लागू किया। इस दृष्टिकोण ने सुनिश्चित किया कि साइबर सुरक्षा खतरों से रोगी की सुरक्षा से समझौता नहीं होगा या उत्पाद रिलीज में देरी नहीं होगी, यहां तक कि उन उपचारों के लिए भी जिनके लिए छह सप्ताह के उत्पादन चक्र की आवश्यकता होती है [3].

अतिरिक्त सुरक्षा के लिए, यह देखने के लिए छेड़छाड़-डिटेक्शन सेंसर का उपयोग करें कि क्या उपकरण खोले गए हैं या केबल डिस्कनेक्ट किए गए हैं - विशेष रूप से दूरस्थ स्थानों में [6][8]. अनावश्यक सेवाओं को अक्षम करें, जैसे कि एम्बेडेड वेब सर्वर या FTP, जब तक कि वे संचालन के लिए आवश्यक न हों।सेंसर और PLCs के लिए फर्मवेयर अपडेट का मूल्यांकन और आवेदन करने के लिए एक नियमित प्रक्रिया स्थापित करें, यह सुनिश्चित करते हुए कि वे सुरक्षित और कार्यात्मक बने रहें [4].

सॉफ़्टवेयर और सिस्टम सुरक्षा चेकलिस्ट

सिस्टम सत्यापन का संचालन करें

FDA PAT दिशानिर्देशों, GCCP, और HACCP के अनुपालन को सुनिश्चित करने के लिए, वास्तविक समय में प्रमुख मापदंडों की निगरानी करना आवश्यक है [5][10][12]. सत्यापन प्रोटोकॉल में PCR और अगली पीढ़ी के अनुक्रमण को शामिल करना सेल संस्कृतियों में संदूषण की अनुपस्थिति की पुष्टि कर सकता है [11].इसके अतिरिक्त, स्वचालन में उपयोग किए जाने वाले इन-लाइन सेंसर को इस प्रकार सत्यापित किया जाना चाहिए कि वे पुनः-कैलिब्रेशन की आवश्यकता के बिना हफ्तों तक विश्वसनीय रूप से कार्य करें और बिना अवांछित घटकों को छोड़े नसबंदी प्रक्रियाओं का सामना कर सकें। स्वचालित, बंद-प्रणाली बायोप्सी और बायोरिएक्टर का उपयोग मानव त्रुटि और संदूषण के जोखिम को कम करता है, जो नियामक सुरक्षा मानकों को पूरा करने के लिए महत्वपूर्ण हैं। संवर्धित मांस कंपनियों के लिए,

ऑडिट ट्रेल्स और डेटा अखंडता सक्षम करें

समय-स्टैम्प्ड ऑडिट ट्रेल्स स्थापित करें, PAT-चालित रीयल-टाइम मॉनिटरिंग को एकीकृत करें, और महत्वपूर्ण वेरिएबल्स को ट्रैक करने के लिए सेंसर एरेज़ को तैनात करें, एकत्रित डेटा की अखंडता सुनिश्चित करें [5][13]। स्वचालित सैंपलिंग सिस्टम मेटाबोलाइट्स और पोषक तत्व स्तरों जैसे प्रमुख कारकों पर सटीक, बार-बार डेटा प्रदान कर सकते हैं, मैनुअल हस्तक्षेप और संभावित संदूषण के जोखिम को कम करते हुए [13]।

रीयल-टाइम मॉनिटरिंग टूल्स को तापमान, ऑक्सीजन, कार्बन डाइऑक्साइड, पीएच स्तर, ग्लूकोज, बायोमास, और मेटाबोलाइट्स सहित आवश्यक वेरिएबल्स को लगातार ट्रैक करना चाहिए [5]। मैनुअल और असंबद्ध प्रक्रियाओं से एकीकृत, एआई-चालित सिस्टम में संक्रमण लगातार वर्कफ्लो और पूर्वानुमानित परिणाम सुनिश्चित करने में मदद करता है [13]।

एक बार जब सत्यापन और ऑडिट ट्रेल्स स्थापित हो जाते हैं, तो संभावित खतरों से बचाने के लिए डेटा के जीवनचक्र के दौरान इसे सुरक्षित करना महत्वपूर्ण है।

डेटा जीवनचक्र प्रबंधन लागू करें

सख्त पहचान और एक्सेस प्रबंधन (IAM) प्रोटोकॉल और न्यूनतम-विशेषाधिकार एक्सेस नियंत्रण के साथ एक शून्य-विश्वास सुरक्षा ढांचा लागू करें [14]। कर्मचारियों को उचित क्रेडेंशियल प्रबंधन पर शिक्षित करें और सुरक्षा बनाए रखने के लिए पूर्व कर्मचारियों या अस्थायी उपयोगकर्ताओं के लिए एक्सेस को तुरंत रद्द करें।

संदिग्ध गतिविधि और मैलवेयर के लिए डेटा पैकेट की निगरानी करने के लिए सुरक्षा सूचना और घटना प्रबंधन (SIEM) सिस्टम और अगली पीढ़ी के फायरवॉल (NGFWs) का उपयोग करें। जैसा कि Fortinet द्वारा उजागर किया गया है:

भविष्य में एक अधिक सुरक्षित प्रणाली के लिए पुनर्प्राप्ति और योजना बनाने के लिए, आपको एक फोरेंसिक प्रणाली की आवश्यकता है जो छेड़छाड़-प्रूफ हो।यह एक अपरिवर्तनीय सुरक्षा लॉग प्रणाली के कार्यान्वयन की आवश्यकता हो सकती है [14].

समझौता या विफलता की स्थिति में सुरक्षित स्थिति में पुनर्प्राप्ति की अनुमति देने के लिए OT और IT दोनों प्रणालियों के नियमित बैकअप सुनिश्चित करें [9]. इसके अतिरिक्त, स्वचालित प्रणालियों में संभावित खतरों की पहचान और शमन के लिए CISA के साइबर भेद्यता और वेब अनुप्रयोग स्कैनिंग कार्यक्रमों का लाभ उठाएं। सिस्टम सुरक्षा को और मजबूत करने के लिए CISA के ज्ञात शोषित भेद्यताओं की सूची में उल्लिखित भेद्यताओं को पैच करने को प्राथमिकता दें [9].

नेटवर्क और एक्सेस कंट्रोल चेकलिस्ट

मल्टीफैक्टर प्रमाणीकरण और मजबूत पासवर्ड लागू करें

मल्टीफैक्टर प्रमाणीकरण (MFA) कम से कम दो अलग-अलग सत्यापन विधियों की आवश्यकता के द्वारा सुरक्षा के लिए एक अतिरिक्त परत जोड़ता है, जैसे कि पासवर्ड के साथ एक मोबाइल ऐप कोड या बायोमेट्रिक स्कैन, एक्सेस पॉइंट्स को सुरक्षित करने के लिए [15][16]। डॉ इर चार्ल्स लिम, साइबर सुरक्षा अनुसंधान केंद्र के प्रमुख

MFA एक महत्वपूर्ण अतिरिक्त सुरक्षा परत जोड़ता है, जो महत्वपूर्ण प्रणालियों तक पहुंच के लिए कई सत्यापन विधियों (e.g., पासवर्ड, मोबाइल ऐप से कोड, बायोमेट्रिक स्कैन) की आवश्यकता होती है [15]।

यह दृष्टिकोण विशेष रूप से वीपीएन और रिमोट डेस्कटॉप पोर्टल जैसे दूरस्थ प्रवेश बिंदुओं को सुरक्षित करने के लिए महत्वपूर्ण है, जो क्रेडेंशियल-आधारित हमलों के सामान्य लक्ष्य होते हैं [15][16].

सुरक्षा को और बढ़ाने के लिए, एमएफए को भूमिका-आधारित एक्सेस नियंत्रण (आरबीएसी) के साथ जोड़ें। यह सुनिश्चित करता है कि व्यक्तियों, जैसे कि नैदानिक टीमें या डेवलपर्स, केवल उनके विशिष्ट भूमिकाओं के लिए आवश्यक सिस्टम या डेटा तक ही पहुंच सकते हैं [16]. इसके अतिरिक्त, मजबूत पासवर्ड नीतियों को लागू करें, जिसमें पासवर्ड कम से कम 12 वर्ण लंबे हों और उनमें बड़े और छोटे अक्षर, संख्याएँ और प्रतीक शामिल हों [15][4].जब नए बायोप्रोसेसिंग ऑटोमेशन उपकरण प्राप्त कर रहे हों, तो उन विक्रेताओं को प्राथमिकता दें जो "Secure by Demand" उत्पादों के साथ मजबूत प्रमाणीकरण और सुरक्षित डिफ़ॉल्ट सेटिंग्स प्रदान करते हैं [17]। संवर्धित मांस कंपनियों के लिए,

एक बार जब एक्सेस नियंत्रण स्थापित हो जाते हैं, तो अगला कदम आपके नेटवर्क को महत्वपूर्ण प्रणालियों की बेहतर सुरक्षा के लिए व्यवस्थित करना है।

नेटवर्क विभाजन और वीपीएन उपयोग

नेटवर्क विभाजन आपके मौजूदा सुरक्षा सेटअप को पूरक करने के लिए एक प्रमुख उपाय है। महत्वपूर्ण प्रणालियों की सुरक्षा के लिए, उत्पादन (OT) नेटवर्क को कॉर्पोरेट (IT) नेटवर्क से अलग करें [4]।Siemens संचालन दिशानिर्देश एक स्पष्ट उदाहरण प्रदान करते हैं:

उत्पादन और कंपनी नेटवर्क के बीच सीधी संचार को फायरवॉल द्वारा पूरी तरह से अवरुद्ध कर दिया गया है; संचार केवल DMZ नेटवर्क में सर्वरों के माध्यम से अप्रत्यक्ष रूप से हो सकता है [4].

एक डिमिलिट्राइज्ड ज़ोन (DMZ) या परिधि नेटवर्क सुनिश्चित करता है कि इन नेटवर्कों के बीच कोई भी संचार समर्पित सर्वरों के माध्यम से सुरक्षित रूप से होता है। उत्पादन नेटवर्क के भीतर, समूह घटकों को उनकी सुरक्षा आवश्यकताओं के आधार पर सुरक्षित कोशिकाओं में समूहित करें और "आवश्यकता-से-जुड़ने" सिद्धांत को लागू करें [4].

फायरवॉल को "सभी को अस्वीकार करें" नियम के साथ डिफ़ॉल्ट रूप से कॉन्फ़िगर किया जाना चाहिए, केवल न्यूनतम आवश्यक संसाधनों तक पहुंच की अनुमति देते हुए। यह दृष्टिकोण न्यूनतम विशेषाधिकार के सिद्धांत का समर्थन करता है [18].सुरक्षा को और बढ़ाने के लिए, बाहरी नेटवर्क ओवरलोड्स को महत्वपूर्ण सेल्स के भीतर डेटा ट्रांसफर को बाधित करने से रोकने के लिए सेल फायरवॉल्स या स्विच पर बैंडविड्थ प्रतिबंध लागू करें [4]। महत्वपूर्ण सिस्टम्स पर अप्रयुक्त नेटवर्क इंटरफेस को अक्षम करना जोखिम को कम करने का एक और प्रभावी तरीका है। दूरस्थ रखरखाव और इंटर-सेल संचार के लिए, असुरक्षित नेटवर्क पर सुरक्षित, एन्क्रिप्टेड टनल स्थापित करने के लिए वर्चुअल प्राइवेट नेटवर्क्स (VPNs) का उपयोग करें [18][4]।

डेटा को आराम और ट्रांजिट में एन्क्रिप्ट करें

एन्क्रिप्शन ट्रांसफर के दौरान और स्टोर करते समय जानकारी की सुरक्षा के लिए आवश्यक है। HTTPS या MQTT ओवर TLS जैसे TLS-आधारित प्रोटोकॉल का उपयोग करें, सुरक्षित और प्रमाणित संचार सुनिश्चित करने के लिए PLCs को व्यक्तिगत प्रमाणपत्र असाइन करें [4]।सिमेन्स संचालन दिशानिर्देश अनुशंसा करते हैं:

डिवाइस एक्सेस और डेटा ट्रांसफर के लिए केवल TLS-आधारित संचार प्रोटोकॉल, जैसे HTTPS या MQTT ओवर TLS, की अनुशंसा की जाती है [4].

वायरलेस कनेक्शनों के लिए, WLAN डेटा को सुरक्षित करने के लिए WPA2 के साथ एडवांस्ड एन्क्रिप्शन स्टैंडर्ड (AES) का उपयोग करें [4]. अपने नेटवर्क के भीतर DNS क्वेरी को सुरक्षित करने के लिए DNS सुरक्षा एक्सटेंशन (DNSSEC) को लागू करें [18].

स्थिर डेटा की सुरक्षा के लिए, संवेदनशील औद्योगिक परियोजना फ़ाइलों को एन्क्रिप्टेड ड्राइव कंटेनरों में संग्रहीत करें ताकि बौद्धिक संपदा की सुरक्षा हो सके [4]. इन फ़ाइलों को स्थानांतरित करते समय, हमेशा एन्क्रिप्टेड चैनलों का उपयोग करें। रिमोट प्रबंधन उपकरणों को भी एक सुरक्षित, एन्क्रिप्टेड ढांचे के भीतर संचालित होना चाहिए और आपकी समग्र सुरक्षा रणनीति के साथ संरेखित होना चाहिए।रिमोट एक्सेस समाधान के लिए, उन समाधानों को प्राथमिकता दें जो एंड-टू-एंड एन्क्रिप्शन प्रदान करते हैं और अधिकतम डेटा सुरक्षा के लिए ग्राहक-स्वामित्व वाले पहचान प्रदाताओं को एकीकृत करते हैं [4].

sbb-itb-ffee270

निगरानी और निरंतर सुधार चेकलिस्ट

वास्तविक समय निगरानी और अलर्ट तैनात करें

बायोप्रोसेसिंग में परिचालन प्रौद्योगिकी (OT) प्रणालियों को प्रदर्शन, विश्वसनीयता, सुरक्षा और डेटा सुरक्षा बनाए रखने के लिए मजबूत निगरानी उपकरणों की आवश्यकता होती है, जबकि तापमान नियंत्रण और बायोरिएक्टर स्थितियों जैसे महत्वपूर्ण भौतिक प्रक्रियाओं का प्रबंधन करते हैं।

नेटवर्क विसंगतियों और भौतिक माप या प्रक्रिया घटनाओं में अप्रत्याशित परिवर्तनों को चिह्नित करने के लिए अलर्ट सेट करें। उदाहरण के लिए, एक प्रोग्रामेबल लॉजिक कंट्रोलर (PLC) में अनधिकृत परिवर्तन संपूर्ण बैच के संवर्धित मांस को खतरे में डाल सकता है।NIST गाइड टू ऑपरेशनल टेक्नोलॉजी सिक्योरिटी (SP 800-82r3) इस भिन्नता के महत्व को उजागर करता है:

OT में प्रोग्रामेबल सिस्टम और उपकरणों की एक विस्तृत श्रृंखला शामिल है जो भौतिक पर्यावरण के साथ इंटरैक्ट करते हैं... ये सिस्टम और उपकरण उपकरणों, प्रक्रियाओं, और घटनाओं की निगरानी और/या नियंत्रण के माध्यम से सीधे परिवर्तन का पता लगाते हैं या उत्पन्न करते हैं

एक अलर्ट सिस्टम डिज़ाइन करें जो भौतिक सुरक्षा और प्रक्रिया अखंडता को प्रभावित करने वाले खतरों को रूटीन आईटी-संबंधित सूचनाओं पर प्राथमिकता देता है। सुनिश्चित करें कि आपके द्वारा उपयोग किए जाने वाले मॉनिटरिंग टूल्स औद्योगिक हार्डवेयर जैसे कि PLCs, डिस्ट्रिब्यूटेड कंट्रोल सिस्टम्स (DCS), और सुपरवाइजरी कंट्रोल एंड डेटा एक्विजिशन (SCADA) सिस्टम्स के साथ संगत हैं। यह संगतता संवेदनशील बायोप्रोसेसिंग वर्कफ्लो में व्यवधान से बचने के लिए महत्वपूर्ण है। ये रियल-टाइम मॉनिटरिंग उपाय नियमित सिस्टम ऑडिट के लिए एक ठोस आधार बनाते हैं ताकि लचीलापन सत्यापित किया जा सके।

नियमित साइबर सुरक्षा ऑडिट करें

वास्तविक समय की निगरानी केवल पहला कदम है; कमजोरियों को उजागर करने के लिए नियमित साइबर सुरक्षा ऑडिट आवश्यक हैं, इससे पहले कि उनका शोषण किया जा सके। बायोप्रोसेसिंग वातावरण में, ऑडिट को नियंत्रण प्रणालियों के अद्वितीय कॉन्फ़िगरेशन पर ध्यान केंद्रित करना चाहिए, जिसमें SCADA, DCS, और PLC शामिल हैं। जांच के लिए प्रमुख क्षेत्रों में जोखिम प्रबंधन रणनीतियाँ, खतरे का पता लगाने की प्रक्रियाएँ, भेद्यता आकलन, और नेटवर्क और सेंसर की सुरक्षा शामिल हैं।

अपने ऑडिट को OT सिस्टम की विशिष्ट आवश्यकताओं के अनुसार अनुकूलित करें, केवल IT-केंद्रित स्कैन पर निर्भर रहने के बजाय। अपनी समीक्षा में भौतिक पहुंच नियंत्रण और पर्यावरण निगरानी प्रणालियों जैसे पहलुओं को शामिल करें। पैठ परीक्षण भी एक मूल्यवान उपकरण हो सकता है, जो सिस्टम रक्षा का मूल्यांकन करने के लिए वास्तविक दुनिया के हमले परिदृश्यों का अनुकरण करता है।नए बायोप्रोसेसिंग उपकरण खरीदते समय,

उभरते खतरों के लिए नीतियों को अपडेट करें

साइबर सुरक्षा खतरों का लगातार विकास होता है, और आपकी नीतियों को इसके साथ तालमेल बिठाना चाहिए। 28 सितंबर 2023 को, NIST ने SP 800-82 Rev. 3 जारी किया, जो 2015 के संस्करण को प्रतिस्थापित करता है और पारंपरिक औद्योगिक नियंत्रण प्रणालियों (ICS) से व्यापक OT फ्रेमवर्क की ओर ध्यान केंद्रित करता है। यह परिवर्तन आधुनिक बायोप्रोसेसिंग में नेटवर्क वाले उपकरणों, IoT सेंसर, और साइबर-फिजिकल सिस्टम की बढ़ती भूमिका को दर्शाता है, जिनमें सभी को एकीकृत सुरक्षा उपायों की आवश्यकता होती है।

अपने सिस्टम टोपोलॉजी की नियमित रूप से समीक्षा करें ताकि परिधीय उपकरणों या IoT एकीकरण द्वारा पेश किए गए नए कमजोरियों की पहचान की जा सके। सुनिश्चित करें कि आपकी नीतियों के अपडेट वास्तविक समय के प्रदर्शन या सुरक्षा से समझौता नहीं करते हैं।राष्ट्रीय सुरक्षा दिशानिर्देशों के अपडेट के बारे में सूचित रहें - उदाहरण के लिए, NIST ने उभरती कमजोरियों को संबोधित करने के लिए जुलाई 2024 के लिए SP 800-82 में संभावित अपडेट को चिह्नित किया है। अपने सिस्टम की टोपोलॉजी के अनुसार जोखिम आकलन कम से कम साल में एक बार करें, और जब भी नया ऑटोमेशन उपकरण या कनेक्टिविटी परिवर्तन पेश किया जाए, तो आवृत्ति बढ़ाएं।

बायोप्रोसेसिंग 4.0 से परे - आईटी, ओटी, और प्रोसेसिंग टेक्नोलॉजीज का संगम

निष्कर्ष

बायोप्रोसेसिंग ऑटोमेशन की सुरक्षा के लिए एक स्तरित Defence-in-Depth रणनीति की आवश्यकता होती है। जैसा कि Siemens ने उजागर किया है:

न तो एकल उपाय और न ही उपायों का संयोजन पूर्ण सुरक्षा की गारंटी दे सकता है [4]।

यह विशेष रूप से संवर्धित मांस उत्पादन के लिए प्रासंगिक है, जहां प्रणालियों में अक्सर मूल्यवान बौद्धिक संपदा होती है, जो उन्हें औद्योगिक जासूसी या तोड़फोड़ के लिए आकर्षक लक्ष्य बनाती है [4][19].

आईटी और ओटी प्रणालियों के एकीकरण ने आधुनिक जैवप्रसंस्करण सुविधाओं में संभावित कमजोरियों को काफी हद तक बढ़ा दिया है। जो कभी अलग-थलग उत्पादन सेटअप थे, अब वे जुड़े हुए उपकरणों, क्लाउड प्लेटफार्मों और वास्तविक समय डेटा साझाकरण पर निर्भर करते हैं [19].इस विस्तारित हमले की सतह को संबोधित करने के लिए तीन प्रमुख क्षेत्रों में समन्वित प्रयास की आवश्यकता होती है: प्लांट सुरक्षा (जैसे भौतिक पहुंच नियंत्रण), नेटवर्क सुरक्षा (जिसमें विभाजन और फायरवॉल शामिल हैं), और सिस्टम अखंडता (जैसे पैच प्रबंधन और सिस्टम को सख्त करना) [4].

हालांकि, प्रभावी सुरक्षा केवल प्रौद्योगिकी के बारे में नहीं है। सीमेंस हमें याद दिलाता है कि औद्योगिक सुरक्षा एक सतत प्रक्रिया है जिसमें प्लांट ऑपरेटरों, सिस्टम इंटीग्रेटर्स और उपकरण निर्माताओं के बीच सहयोग की आवश्यकता होती है [4].

समग्र कवरेज सुनिश्चित करने के लिए, एक चेकलिस्ट दृष्टिकोण चर्चा की गई सुरक्षा उपायों को एकीकृत कर सकता है। इसमें अप्रयुक्त यूएसबी पोर्ट को अक्षम करना, एप्लिकेशन श्वेतसूची को लागू करना, जीरो ट्रस्ट आर्किटेक्चर को अपनाना, और वार्षिक जोखिम आकलन करना शामिल हो सकता है।नए स्वचालन प्रणालियों की खरीद करते समय,

साइबर सुरक्षा एक बार की जाने वाली कार्य नहीं है। नियमित जोखिम विश्लेषण - कम से कम साल में एक बार या किसी भी सुविधा विस्तार के बाद - आवश्यक हैं। NIST SP 800-82 Rev. 3 जैसे संसाधनों के माध्यम से उभरते खतरों के बारे में सूचित रहना आपको नई चुनौतियों के अनुकूल बनाने में मदद कर सकता है। अपनी सुरक्षा उपायों की पुनः समीक्षा और अद्यतन करना सुनिश्चित करता है कि आपकी प्रणालियाँ लचीली और विकसित हो रहे साइबर जोखिमों का सामना करने में सक्षम बनी रहें। सुरक्षा को एक सतत प्राथमिकता के रूप में मानकर, आप भविष्य के खतरों से अपनी जैवप्रसंस्करण संचालन को बेहतर तरीके से सुरक्षित कर सकते हैं।

सामान्य प्रश्न

संवर्धित मांस उत्पादन में स्वचालित जैवप्रसंस्करण पर साइबर हमलों का क्या प्रभाव हो सकता है?

स्वचालित जैवप्रसंस्करण प्रणालियों को लक्षित करने वाले साइबर हमले संवर्धित मांस के उत्पादन में प्रमुख व्यवधान पैदा कर सकते हैं।इन हमलों से नियंत्रण प्रणालियों में हस्तक्षेप हो सकता है, जिससे देरी, उत्पाद की गुणवत्ता में समझौता, या यहां तक कि पूर्ण परिचालन बंद हो सकता है। परिचालन बाधाओं के अलावा, संवेदनशील डेटा चोरी होने का भी खतरा है - जैसे कि स्वामित्व वाली रेसिपी या विस्तृत प्रक्रिया जानकारी - जो बौद्धिक संपदा को खतरे में डाल सकती है।

अधिक गंभीर मामलों में, साइबर हमले सुरक्षा जोखिम पैदा कर सकते हैं। उदाहरण के लिए, महत्वपूर्ण उपकरणों या प्रक्रियाओं के साथ छेड़छाड़ से कार्यबल और उत्पादन वातावरण दोनों को खतरा हो सकता है। संचालन की सुरक्षा और संवर्धित मांस उत्पादन की अखंडता सुनिश्चित करने के लिए, मजबूत साइबर सुरक्षा उपायों को लागू करना न केवल सलाहकार है - यह आवश्यक है।

स्वचालित बायोप्रोसेसिंग सिस्टम के लिए एक मजबूत सुरक्षा रणनीति के प्रमुख तत्व क्या हैं?

स्वचालित बायोप्रोसेसिंग सिस्टम के लिए एक मजबूत सुरक्षा योजना एक स्तरीय रक्षा रणनीति पर निर्भर करती है, जो भौतिक, नेटवर्क और एप्लिकेशन स्तरों पर जोखिमों का समाधान करती है। भौतिक सुरक्षा से शुरू करें, जैसे बायोरिएक्टर जैसे उपकरणों तक पहुंच को सीमित करना और छेड़छाड़-स्पष्ट सुरक्षा उपायों का उपयोग करना। नेटवर्क पक्ष पर, नेटवर्क विभाजन अपनाएं ताकि परिचालन प्रौद्योगिकी (OT) सिस्टम IT नेटवर्क से अलग रहें, यह सुनिश्चित करते हुए कि केवल अधिकृत डिवाइस ही महत्वपूर्ण घटकों के साथ इंटरैक्ट कर सकें। इसे पहचान और पहुंच प्रबंधन को लागू करके मजबूत करें, प्रत्येक नेटवर्क ज़ोन के भीतर पहुंच को नियंत्रित करने के लिए भूमिका-आधारित अनुमतियों और बहु-कारक प्रमाणीकरण का उपयोग करें।

सिस्टम हार्डनिंग एक और महत्वपूर्ण कदम है - किसी भी अनावश्यक सेवाओं को अक्षम करें, सुरक्षित कॉन्फ़िगरेशन लागू करें, और संभावित कमजोरियों को कम करने के लिए कार्यक्षमता को सीमित करें। डेटा की अखंडता की रक्षा करें सुरक्षित संचार के साथ, जैसे कि एन्क्रिप्टेड कनेक्शन (e.g., TLS) और हस्ताक्षरित फर्मवेयर अपडेट। खतरों से आगे रहने के लिए, लॉगिंग, विसंगति पहचान, और नियमित सुरक्षा आकलन के माध्यम से निरंतर निगरानी लागू करें। इसके अतिरिक्त, घटना-प्रतिक्रिया योजनाएं बनाए रखें, नियमित पैचिंग शेड्यूल का पालन करें, और सुनिश्चित करें कि बैकअप सत्यापित हैं और उल्लंघनों के मामले में त्वरित पुनर्प्राप्ति के लिए तैयार हैं।

संवर्धित मांस उत्पादन लाइनों के लिए, इस दृष्टिकोण में बायोरिएक्टर नियंत्रण कैबिनेट्स को सुरक्षित करना, पीएलसी और सेंसर को समर्पित वीएलएएन पर अलग करना, और सभी उपकरणों के लिए मजबूत, अद्वितीय पासवर्ड की आवश्यकता शामिल हो सकती है।प्रदाता जैसे

बायोप्रोसेसिंग सुविधाओं के लिए नियमित साइबर सुरक्षा ऑडिट क्यों महत्वपूर्ण हैं?

नियमित साइबर सुरक्षा ऑडिट कमजोरियों को पहचानने और ठीक करने में महत्वपूर्ण भूमिका निभाते हैं जो संगठनों को डेटा उल्लंघनों, परिचालन रुकावटों, या यहां तक कि जानबूझकर हमलों के लिए उजागर कर सकते हैं। ये जांच बौद्धिक संपदा की सुरक्षा, स्वचालित प्रणालियों की विश्वसनीयता बनाए रखने, और संवेदनशील डेटा को छेड़छाड़ से सुरक्षित रखने के लिए आवश्यक हैं।

वे सख्त नियामक आवश्यकताओं के अनुपालन को भी सुनिश्चित करते हैं, जो विश्वास बनाए रखने और महंगे कानूनी या वित्तीय परिणामों से बचने के लिए महत्वपूर्ण है।साइबर सुरक्षा जोखिमों से आगे रहना न केवल संचालन को अधिक सुचारू रूप से चलाने में मदद करता है बल्कि प्रगति और नए विचारों के लिए एक सुरक्षित स्थान भी बनाता है।