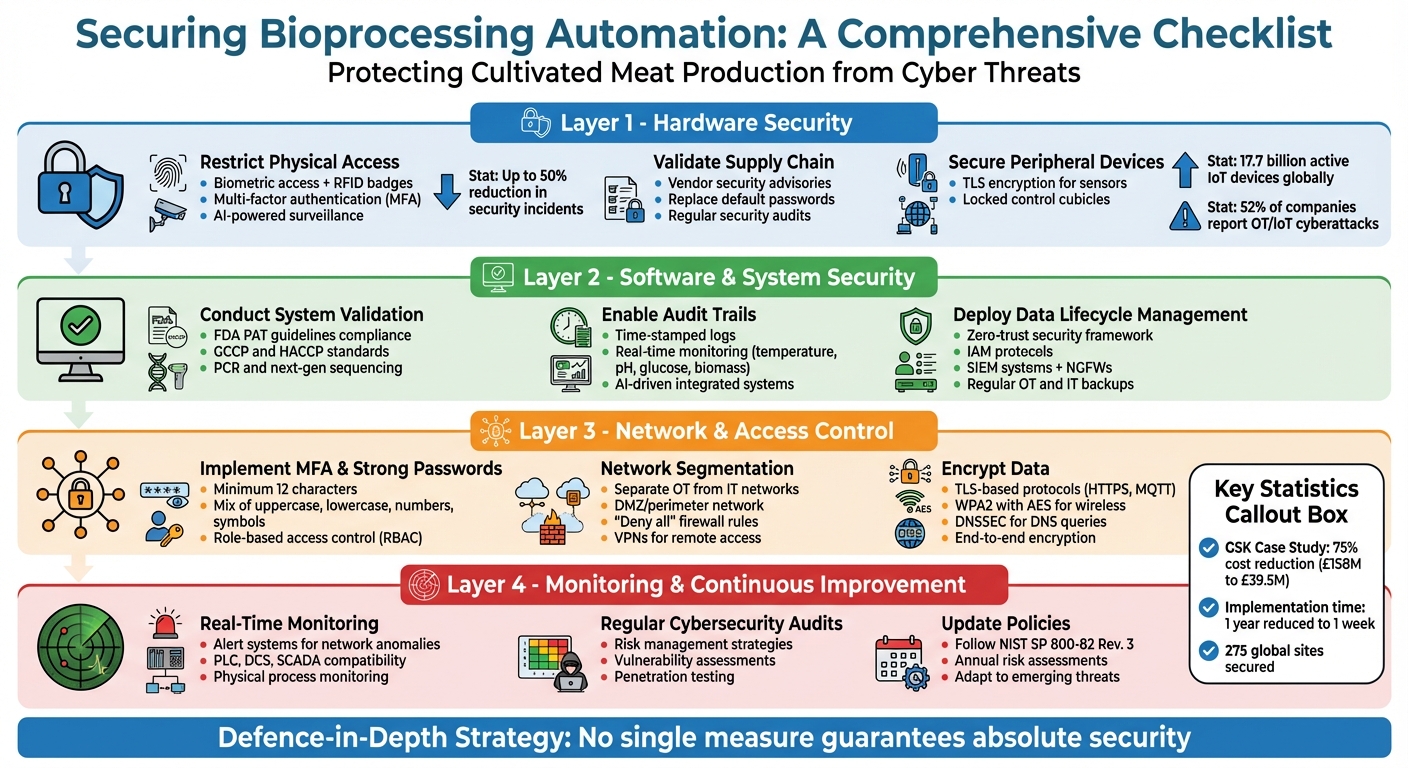

自動化バイオプロセスシステムは、培養肉の生産において重要ですが、サイバー攻撃に対して脆弱です。破壊行為、データ窃盗、ランサムウェアなどの脅威は、運用を妨害し、設備を損傷させたり、製品の品質を損なう可能性があります。これらのシステムを保護するためには、物理的、ソフトウェア、ネットワークの対策を組み合わせた多層的なセキュリティアプローチが不可欠であり、重要なプロセスと知的財産を保護します。

主なハイライト:

- リスク: サイバー攻撃はバイオプロセスのパラメータを操作し、品質問題や生産遅延を引き起こす可能性があります。

- 物理的セキュリティ: バイオメトリックアクセス、RFIDバッジ、AI監視を使用して機器へのアクセスを制御します。

- システムセキュリティ: システムを検証し、監査証跡を有効にし、データの整合性を確保します。

- ネットワークセキュリティ: 多要素認証を実装し、ネットワークを分割し、データを暗号化します。

- 継続的な監視: リアルタイムアラートを使用し、定期的なサイバーセキュリティ監査を実施します。

これらの対策は、バイオプロセス自動化のための安全な環境を育成し、脆弱性を減らし、運用の信頼性を確保します。

バイオプロセス自動化システムのための四層セキュリティチェックリスト

ハードウェアセキュリティチェックリスト

機器への物理的アクセスを制限する

バイオプロセス機器の保護は、強力な物理的アクセス制御から始まります。バイオメトリクス、RFIDバッジ、スマートカードなどのツールを組み合わせることで、無許可の侵入を防ぐための複数のセキュリティ層を作成します[1][2]。多要素認証(MFA)を追加することで、これをさらに強化します。物理的なバッジとPINまたはモバイル資格情報の両方を必要とすることで、クローンや共有カードの使用を防ぎます。

データは、訪問者管理が不十分な場合、しばしば侵害につながることを示しており、生体認証およびRFIDシステムは最大50%までインシデントを減少させることができます[1]。訪問者管理システムには、事前登録、写真IDの確認、ゲストのリアルタイム追跡などの機能を含めるべきです。さらに、AIを活用した監視は、機密機器の近くでの徘徊や安全なドアを通過する際の尾行などの異常な活動を検出し、即座にセキュリティチームに警告を発することができます[1][2]。 注目すべき例として、GSKがあり、2025年にCISOのMichael Elmoreの指導の下、275のグローバルサイトでアイデンティティベースのマイクロセグメンテーションを導入しました。この取り組みにより、サイトのセキュリティ確保にかかる時間が1年からわずか1週間に短縮され、コストは推定1億5800万ポンドから3950万ポンドに削減されました - 驚異的な75%の削減です [3]。リスクを考慮して、エルモアは次のように述べました:製薬業界に来て、人々の体に何かを入れることが、CISOとして私を真剣にさせました。それがワクチンであれ、HIVの薬であれ、これを正しく行わないことによる安全性への影響は、私を夜も眠れなくさせます [3]。

サプライチェーンの整合性を検証する

物理的なセキュリティはパズルの一部に過ぎません - サプライチェーンのセキュリティも同様に重要です。すべてのハードウェア、ソリューション、サービスプロバイダーに厳格なセキュリティポリシーを実施し、一貫した基準を確保してください [4]。ベンダーのセキュリティ勧告、例えばSiemens ProductCERTは、産業製品の脆弱性を追跡し対処するのに役立ちます[4]。使い捨てシステムの場合、バイオリアクターバッグなどのコンポーネントが厳格な規制基準に準拠していることを確認してください。これにより、安全性が確保されるだけでなく、高価値バッチのコストのかかる損失も防止されます[5]。

試運転中は、デフォルトのパスワードを直ちに変更し、USB、Ethernet/PROFINET、Bluetoothなどの未使用のインターフェースを無効にしてください[4]。生産エリアに入る前に、外部データキャリアや周辺機器の徹底的なテストを導入してください。これらの対策がリスクを効果的に軽減することを確認するために、定期的なセキュリティ監査が不可欠です[4]。

培養肉企業は、

セキュアな周辺機器

ハードウェアが確保されたら、接続されたデバイスに注意を向ける必要があります。最新のイーサネットまたはWi-Fiセンサーには、TLS暗号化、リプレイ防止署名メッセージ、およびセキュアな認証プロトコルが含まれている必要があります[6][7]。重要な自動化コンポーネントは、監視システムとアラームを備えたロックされた制御キャビネットまたは部屋に保管する必要があります[4]。世界中で17.7億のアクティブなIoTデバイスが存在し、企業の52%がOTまたはIoTのサイバー攻撃を報告しているため、強力な対策は不可欠です[7]。

2025年中頃、Andelyn Biosciencesは、先進的な遺伝子治療製造施設において、アイデンティティベースのセキュリティを導入しました。情報技術担当副社長のBryan Holmesが率いるこのシステムは、詳細な可視性を提供し、製造ゾーン間の不正な移動を防ぐ厳格なポリシーを施行しました。このアプローチにより、サイバーセキュリティの脅威が患者の安全を損なったり、6週間の生産サイクルを必要とする治療の製品リリースを遅らせたりすることがないようにしました[3].

追加の保護として、デバイスが開かれたりケーブルが切断されたりした場合を監視するために、改ざん検出センサーを使用してください - 特にリモートの場所で[6][8]. 必要でないサービス、例えば組み込みウェブサーバーやFTPなどは、運用に不可欠でない限り無効にしてください。センサーとPLCのファームウェア更新を評価し適用するためのルーチンを確立し、セキュリティと機能性を維持します [4].

ソフトウェアとシステムのセキュリティチェックリスト

システム検証を実施する

FDA PATガイドライン、GCCP、およびHACCPに準拠するためには、重要なパラメータをリアルタイムで監視することが不可欠です [5][10][12]. 検証プロトコルにPCRと次世代シーケンシングを組み込むことで、細胞培養における汚染の不在を確認できます [11].さらに、自動化に使用されるインラインセンサーは、再校正を必要とせずに数週間信頼性を持って機能し、不要な成分を放出することなく滅菌プロセスに耐えることが検証されるべきです。[5].

自動化されたクローズドシステムの生検およびバイオリアクターを使用することで、人為的なエラーや汚染リスクを最小限に抑え、規制の安全基準を満たすために重要です。[11]. 培養肉企業にとって、

システムの検証が完了した後は、包括的な監査証跡の実施とデータの整合性を確保し、一貫したパフォーマンスを維持することに焦点を移すべきです。

監査証跡とデータの完全性を有効にする

タイムスタンプ付きの監査証跡を確立し、PAT駆動のリアルタイムモニタリングを統合し、センサーアレイを展開して重要な変数を追跡し、収集されたデータの完全性を確保します[5][13]。自動サンプリングシステムは、代謝物や栄養素レベルなどの重要な要因に関する正確で頻繁なデータを提供し、手動介入や潜在的な汚染のリスクを軽減します[13]。

リアルタイムモニタリングツールは、温度、酸素、二酸化炭素、pHレベル、グルコース、バイオマス、代謝物などの重要な変数を継続的に追跡する必要があります[5]。手動および分断されたプロセスから統合されたAI駆動システムへの移行は、一貫したワークフローと予測可能な結果を確保するのに役立ちます[13]。

検証と監査のトレイルが整ったら、データのライフサイクル全体を通じてデータを保護し、潜在的な脅威から守ることが重要です。

データライフサイクル管理を展開する

厳格なアイデンティティとアクセス管理(IAM)プロトコルおよび最小特権アクセス制御を備えたゼロトラストセキュリティフレームワークを実装する[14]。従業員に適切な資格情報管理を教育し、元従業員や一時的なユーザーのアクセスを迅速に取り消してセキュリティを維持します。

セキュリティ情報およびイベント管理(SIEM)システムと次世代ファイアウォール(NGFW)を使用して、データパケットの不審な活動やマルウェアを監視します。Fortinetによって強調されています:

将来のより安全なシステムの回復と計画の両方のために、改ざん防止のフォレンジックシステムが必要です。これは、変更不可能なセキュリティログシステムの実装を必要とするかもしれません [14].

妥協や障害が発生した場合に安全な状態に復旧できるよう、OTおよびITシステムの定期的なバックアップを確保してください [9]. さらに、CISAのサイバー脆弱性およびウェブアプリケーションスキャンプログラムを活用して、自動化システムにおける潜在的な脅威を特定し、軽減します。システム防御をさらに強化するために、CISAの既知の悪用脆弱性カタログにリストされている脆弱性の修正を優先してください [9].

ネットワークとアクセス制御チェックリスト

多要素認証と強力なパスワードの実装

多要素認証(MFA)は、パスワードとモバイルアプリのコードや生体認証スキャンなど、少なくとも2つの異なる検証方法を要求することで、アクセスポイントを保護するための追加の保護層を提供します[15][16]。スイス・ジャーマン大学のサイバーセキュリティ研究センターの責任者であるDr. Ir Charles Limは、その重要性を強調しています:

MFAは重要な追加のセキュリティ層を提供し、重要なシステムへのアクセスには複数の検証方法(e.g。パスワード、モバイルアプリのコード、生体認証スキャン)が必要です[15]。

このアプローチは、VPNやリモートデスクトップポータルのようなリモートエントリーポイントを保護するために特に重要です。これらは、資格情報に基づく攻撃の一般的なターゲットです[15][16]。

セキュリティをさらに強化するために、MFAを役割ベースのアクセス制御(RBAC)と組み合わせてください。これにより、臨床チームや開発者などの個人が、特定の役割に必要なシステムやデータにのみアクセスできるようになります[16]。さらに、パスワードを少なくとも12文字以上にし、大文字と小文字、数字、記号を組み合わせることで、強力なパスワードポリシーを施行してください[15][4]。新しいバイオプロセス自動化機器を取得する際には、強力な認証と安全なデフォルト設定を備えた「Secure by Demand」製品を提供するベンダーを優先してください[17]。培養肉企業向けには、

アクセス制御が整ったら、次のステップは重要なシステムの保護を強化するためにネットワークを整理することです

。ネットワークセグメンテーションとVPNの使用

ネットワークセグメンテーションは、既存のセキュリティ設定を補完するための重要な対策です。重要なシステムを保護するために、製造(OT)ネットワークを企業(IT)ネットワークから分離してください[4]。Siemensの運用ガイドラインは、明確な例を提供しています:

生産ネットワークと企業ネットワーク間の直接通信はファイアウォールによって完全にブロックされており、通信はDMZネットワーク内のサーバーを介してのみ間接的に行うことができます[4].

非武装地帯(DMZ)または周辺ネットワークは、これらのネットワーク間の通信が専用サーバーを介して安全に行われることを保証します。生産ネットワーク内では、保護の必要性に基づいてコンポーネントをセキュアなセルにグループ化し、「接続の必要性」原則を強制します[4].

ファイアウォールはデフォルトで「すべて拒否」ルールで構成し、必要最小限のリソースへのアクセスのみを許可する必要があります。このアプローチは最小特権の原則をサポートします[18]. セキュリティをさらに強化するために、セルのファイアウォールやスイッチで帯域幅制限を適用し、外部ネットワークの過負荷が重要なセル内のデータ転送を妨げるのを防ぎます [4]。重要なシステムで未使用のネットワークインターフェースを無効にすることも、リスクを軽減する効果的な方法です。リモートメンテナンスやセル間通信には、仮想プライベートネットワーク(VPN)を使用して、信頼できないネットワーク上で安全で暗号化されたトンネルを確立します [18][4]。

データの静止時および転送時の暗号化

暗号化は、転送中および保存中の情報を保護するために不可欠です。HTTPSやMQTT over TLSのようなTLSベースのプロトコルを使用し、個々の証明書をPLCに割り当てて、安全で認証された通信を確保します [4]。シーメンスの運用ガイドラインは、

デバイスアクセスとデータ転送には、HTTPSやMQTT over TLSなどのTLSベースの通信プロトコルのみを推奨しています[4].

ワイヤレス接続には、WPA2とAdvanced Encryption Standard(AES)を使用してWLANデータを保護してください[4].ネットワーク内のDNSクエリを保護するために、DNS Security Extensions(DNSSEC)を実装してください[18].

データを保護するために、機密性の高い産業プロジェクトファイルを暗号化されたドライブコンテナに保存し、知的財産を保護してください[4].これらのファイルを送信する際は、常に暗号化されたチャネルを使用してください。リモート管理ツールも、セキュリティ戦略全体に沿った安全で暗号化されたフレームワーク内で動作する必要があります。リモートアクセスソリューションについては、エンドツーエンドの暗号化を提供し、最大限のデータ保護のために顧客所有のアイデンティティプロバイダーと統合するものを優先してください。[4].

sbb-itb-ffee270

監視と継続的改善チェックリスト

リアルタイム監視とアラートの展開

バイオプロセシングにおける運用技術(OT)システムは、性能、信頼性、安全性、データセキュリティを維持しながら、温度制御やバイオリアクターの状態などの重要な物理プロセスを管理するために、堅牢な監視ツールを必要とします。

ネットワークの異常や物理的測定値やプロセスイベントの予期しない変化をフラグするアラートを設定します。例えば、プログラマブルロジックコントローラ(PLC)への不正な変更は、培養肉のバッチ全体を危険にさらす可能性があります。NISTの運用技術セキュリティガイド(SP 800-82r3)は、この区別の重要性を強調しています:

OTは、物理環境と相互作用する広範なプログラム可能なシステムとデバイスを包含しています... これらのシステムとデバイスは、デバイス、プロセス、およびイベントの監視および/または制御を通じて直接的な変化を検出または引き起こします

物理的安全性とプロセスの整合性に影響を与える脅威を、日常的なIT関連の通知よりも優先するアラートシステムを設計してください。使用する監視ツールが、PLC、分散制御システム(DCS)、および監視制御およびデータ収集(SCADA)システムのような産業用ハードウェアと互換性があることを確認してください。この互換性は、敏感なバイオプロセスワークフローの中断を避けるために重要です。これらのリアルタイム監視措置は、レジリエンスを検証するための定期的なシステム監査のための堅固な基盤を作り出します。

定期的なサイバーセキュリティ監査の実施

リアルタイム監視は第一歩に過ぎません。脆弱性が悪用される前に発見するためには、定期的なサイバーセキュリティ監査が不可欠です。バイオプロセス環境では、SCADA、DCS、PLCを含む制御システムの独自の構成に焦点を当てた監査が必要です。検査すべき主要な領域には、リスク管理戦略、脅威検出プロセス、脆弱性評価、ネットワークとセンサーのセキュリティが含まれます。

監査をITに特化したスキャンに頼るのではなく、OTシステムの特定のニーズに合わせてカスタマイズしてください。物理的アクセス制御や環境監視システムなどの側面をレビューに含めてください。ペネトレーションテストも、システム防御を評価するための実際の攻撃シナリオをシミュレートする貴重なツールとなり得ます。新しいバイオプロセッシング機器を購入する際は、組み込みのセキュリティ監査機能を備えたシステムを提供する認証済みのサプライヤーと接続するために、

新たな脅威に対するポリシーの更新

サイバーセキュリティの脅威は常に進化しており、ポリシーもそれに適応する必要があります。2023年9月28日、NISTはSP 800-82 Rev. 3を発表し、2015年版を置き換え、従来の産業制御システム(ICS)からより広範なOTフレームワークへの焦点の移行を行いました。この変更は、ネットワーク化されたデバイス、IoTセンサー、サイバーフィジカルシステムが現代のバイオプロセッシングにおいて重要な役割を果たしていることを反映しており、これらすべてが統合されたセキュリティ対策を必要としています。

周辺機器やIoT統合によって新たに導入された脆弱性を特定するために、システムトポロジーを定期的に見直してください。ポリシーの更新がリアルタイムのパフォーマンスや安全性を損なわないようにしてください。国家安全ガイドラインの更新について情報を入手してください。例えば、NISTは、2024年7月にSP 800-82の更新を予定しており、新たに出現する脆弱性に対応する予定です。少なくとも年に一度はシステムのトポロジーに合わせたリスク評価を実施し、新しい自動化機器や接続性の変更が導入されるたびに頻度を増やしてください。

バイオプロセシング4.0を超えて - IT、OT、プロセッシング技術の融合

結論

バイオプロセシングの自動化を保護するには、層状のディフェンス・イン・デプス戦略が必要です。シーメンスが強調するように:

単一の対策や複数の対策の組み合わせでも絶対的なセキュリティを保証することはできません[4]。

これは特に培養肉の生産に関連しており、システムには貴重な知的財産が含まれていることが多く、産業スパイや破壊行為の魅力的な標的となっています [4][19].

ITとOTシステムの統合により、現代のバイオプロセス施設における潜在的な脆弱性が大幅に拡大しました。かつては孤立していた生産セットアップが、今では相互接続されたデバイス、クラウドプラットフォーム、リアルタイムデータ共有に依存しています [19].この拡大した攻撃面に対処するには、3つの重要な分野での協調的な取り組みが必要です:プラントセキュリティ(物理的アクセス制御など)、ネットワークセキュリティ(セグメンテーションやファイアウォールを含む)、およびシステムの整合性(パッチ管理やシステムの強化など)[4].

しかし、効果的な保護は技術だけではありません。シーメンスは、産業セキュリティがプラントオペレーター、システムインテグレーター、機器メーカー間の協力を必要とする継続的なプロセスであることを思い出させてくれます[4].

包括的なカバレッジを確保するために、チェックリストアプローチが議論されたセキュリティ対策を統一することができます。これには、未使用のUSBポートの無効化、アプリケーションホワイトリストの実装、ゼロトラストアーキテクチャの採用、年次リスク評価の実施が含まれるかもしれません。新しい自動化システムを購入する際には、

サイバーセキュリティは一度で終わるタスクではありません。少なくとも年に一度、または施設の拡張後に定期的なリスク分析が必要です。NIST SP 800-82 Rev. 3のようなリソースを通じて新たな脅威について情報を得ることで、新しい課題に適応することができます。セキュリティ対策を見直し、更新することで、システムが進化するサイバーリスクに耐えられるようにし続けることができます。セキュリティを継続的な優先事項として扱うことで、将来の脅威からバイオプロセス運用をより良く保護することができます。

よくある質問

サイバー攻撃は、培養肉生産における自動化バイオプロセスにどのような影響を与える可能性がありますか?

自動化バイオプロセスシステムを標的としたサイバー攻撃は、培養肉の生産に大きな混乱を引き起こす可能性があります。これらの攻撃は制御システムに干渉し、遅延、製品品質の低下、さらには完全な運用停止を引き起こす可能性があります。運用上の問題を超えて、機密データが盗まれるリスクもあります - 例えば、独自のレシピや詳細なプロセス情報など - これにより知的財産が危険にさらされる可能性があります。

より深刻な場合、サイバー攻撃は安全リスクを引き起こす可能性があります。例えば、重要な設備やプロセスを改ざんすることで、労働力や生産環境を危険にさらす可能性があります。運用を保護し、培養肉生産の完全性を確保するためには、強力なサイバーセキュリティ対策を講じることが推奨されるだけでなく、不可欠です。自動化バイオプロセスシステムの堅牢なセキュリティ戦略の主要要素は何ですか?

自動化バイオプロセスシステムの堅牢なセキュリティ計画は、物理、ネットワーク、アプリケーションレベルでのリスクに対処する多層防御戦略にかかっています。まず、バイオリアクターのような機器へのアクセスを制限し、改ざん防止保護を採用することで物理的セキュリティを確保します。ネットワーク側では、運用技術(OT)システムをITネットワークから分離し、認可されたデバイスのみが重要なコンポーネントとやり取りできるようにするためにネットワークセグメンテーションを採用します。これを強化するために、各ネットワークゾーン内でのアクセスを制御するために、役割ベースの権限と多要素認証を使用してアイデンティティとアクセス管理を実施します。

システムの強化は、もう一つの重要なステップです - 不要なサービスを無効にし、安全な構成を適用し、機能を制限して潜在的な脆弱性を減らします。データの整合性を保護するために、安全な通信を使用します。例えば、暗号化された接続(e.g。TLS)や署名付きファームウェアの更新です。脅威に先んじるために、ログ記録、異常検出、定期的なセキュリティ評価を通じて継続的な監視を実施します。さらに、インシデント対応計画を維持し、定期的なパッチスケジュールを守り、バックアップが検証され、侵害時に迅速に復旧できるように準備します。

培養肉の生産ラインでは、このアプローチにはバイオリアクター制御キャビネットのセキュリティ確保、PLCやセンサーを専用VLANに隔離すること、すべてのデバイスに強力でユニークなパスワードを要求することが含まれるかもしれません。 プロバイダー

バイオプロセシング施設において、定期的なサイバーセキュリティ監査が重要なのはなぜですか?

定期的なサイバーセキュリティ監査は、データ漏洩、運用の中断、または意図的な攻撃に組織をさらす可能性のある弱点を発見し修正する上で重要な役割を果たします。これらのチェックは、知的財産を保護し、自動化システムの信頼性を維持し、機密データを改ざんから守るために不可欠です。

また、厳格な規制要件への準拠を保証し、信頼を維持し、高額な法的または財務的な結果を回避するために重要です。 サイバーセキュリティリスクに先んじることは、運営をよりスムーズにするだけでなく、進歩と新しいアイデアのためのより安全な空間を作り出します。