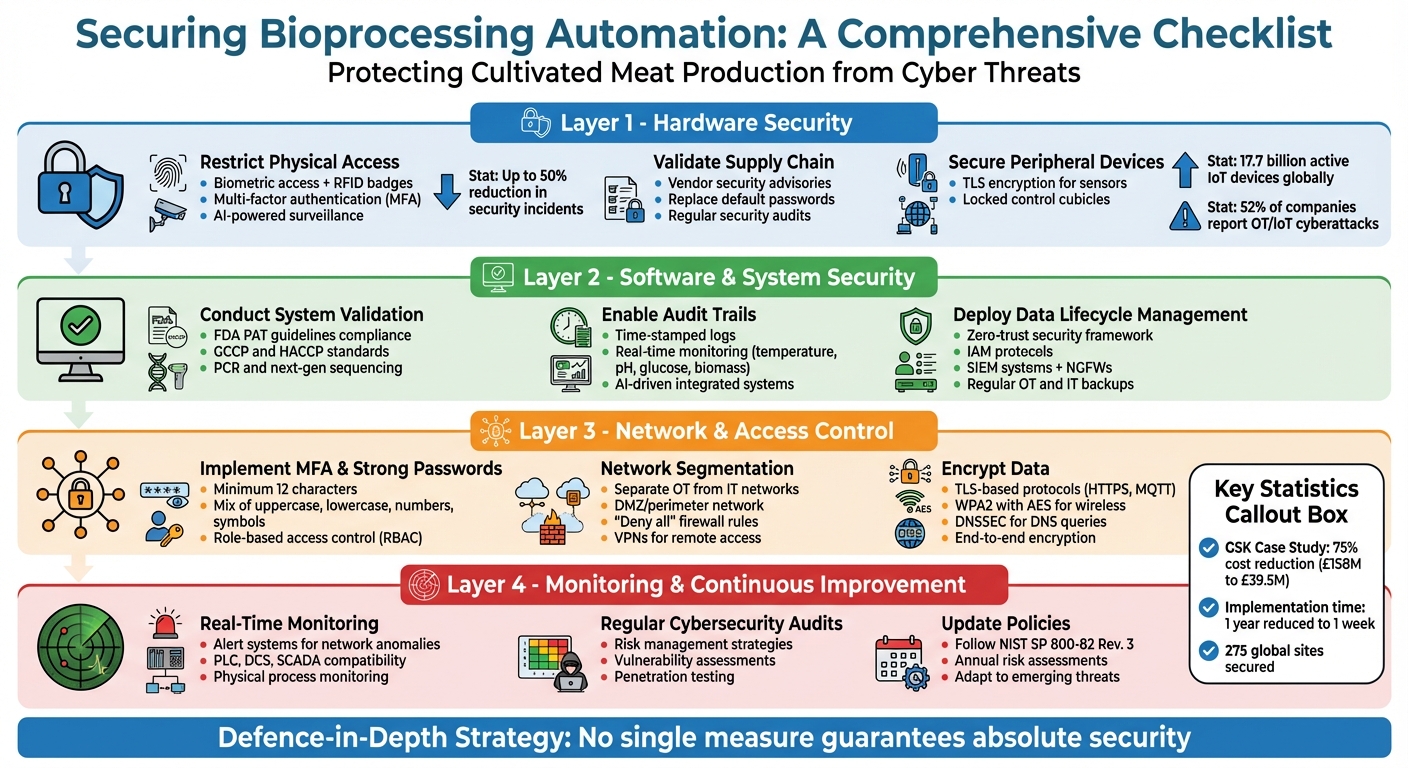

Geautomatiseerde bioprocessystemen zijn cruciaal voor de productie van gekweekt vlees, maar zijn kwetsbaar voor cyberaanvallen. Bedreigingen zoals sabotage, datadiefstal en ransomware kunnen de operaties verstoren, apparatuur beschadigen of de productkwaliteit in gevaar brengen. Om deze systemen te beschermen, is een gelaagde beveiligingsaanpak essentieel, waarbij fysieke, software- en netwerkmaatregelen worden gecombineerd om kritieke processen en intellectueel eigendom te beschermen.

Belangrijkste Hoogtepunten:

- Risico's: Cyberaanvallen kunnen bioprocesparameters manipuleren, wat kan leiden tot kwaliteitsproblemen of productievertragingen.

- Fysieke Beveiliging: Gebruik biometrische toegang, RFID-badges en AI-surveillance om toegang tot apparatuur te controleren.

- Systeembeveiliging: Valideer systemen, schakel audit trails in en zorg voor gegevensintegriteit.

- Netwerkbeveiliging: Implementeer multifactor-authenticatie, segmenteer netwerken en versleutel gegevens.

- Continue Monitoring: Gebruik real-time waarschuwingen en voer regelmatige cybersecurity-audits uit.

Deze maatregelen helpen een veilige omgeving voor bioprocessautomatisering te cultiveren, waardoor kwetsbaarheden worden verminderd en operationele betrouwbaarheid wordt gegarandeerd.

Vierlaagse Beveiligingschecklist voor Bioprocessautomatiseringssystemen

Hardware Beveiligingschecklist

Beperk Fysieke Toegang tot Apparatuur

Het beschermen van bioprocessapparatuur begint met sterke fysieke toegangscontroles. Het combineren van tools zoals biometrie, RFID-badges en smartcards creëert meerdere beveiligingslagen om ongeautoriseerde toegang te voorkomen [1][2].Het toevoegen van multi-factor authenticatie (MFA) versterkt dit verder - het vereisen van zowel een fysieke badge als een PIN of mobiele referentie helpt het gebruik van gekloonde of gedeelde kaarten te blokkeren.

Gegevens benadrukken dat slechte bezoekerscontroles vaak leiden tot inbreuken, terwijl biometrische en RFID-systemen incidenten met maximaal 50% kunnen verminderen [1]. Bezoekersbeheersystemen moeten functies bevatten zoals voorregistratie, foto-ID-verificatie en realtime tracking van gasten. Bovendien kan door AI aangedreven bewaking ongebruikelijke activiteiten opsporen, zoals rondhangen in de buurt van gevoelige apparatuur of meelopen door beveiligde deuren, en beveiligingsteams onmiddellijk waarschuwen [1][2].

Een opmerkelijk voorbeeld komt van GSK, dat in 2025 identiteitsgebaseerde microsegmentatie introduceerde op 275 wereldwijde locaties onder leiding van CISO Michael Elmore.Deze initiatief verminderde de tijd om een site te beveiligen van een jaar tot slechts een week, waardoor de kosten werden verlaagd van een geschatte £158 miljoen tot £39,5 miljoen - een opmerkelijke vermindering van 75% [3]. Reflecterend op de inzet, verklaarde Elmore:

Naar de farmaceutische industrie komen en erkennen dat we dingen in mensenlichamen stoppen, maakte me als CISO doodsbang. Of het nu gaat om een vaccin, HIV-medicatie, de veiligheidsimpacten die gepaard gaan met het niet goed doen van dit, houden me 's nachts wakker [3].

Valideer de integriteit van de toeleveringsketen

Fysieke beveiliging is slechts een deel van de puzzel - het beveiligen van de toeleveringsketen is even cruciaal. Implementeer strikte beveiligingsbeleid voor alle hardware, oplossingen en dienstverleners om consistente standaarden te waarborgen [4].Leveranciersbeveiligingsadviezen, zoals Siemens ProductCERT, kunnen helpen bij het volgen en aanpakken van kwetsbaarheden in industriële producten [4]. Voor systemen voor eenmalig gebruik, bevestig dat componenten zoals bioreactorzakken voldoen aan strenge regelgevende normen. Dit zorgt niet alleen voor veiligheid, maar voorkomt ook kostbare verliezen van batches met hoge waarde [5].

Tijdens de inbedrijfstelling, vervang onmiddellijk de standaardwachtwoorden en deactiveer ongebruikte interfaces zoals USB, Ethernet/PROFINET en Bluetooth [4]. Introduceer grondige tests voor externe gegevensdragers en randapparatuur voordat ze productiegebieden betreden. Regelmatige beveiligingsaudits zijn essentieel om te verifiëren dat deze maatregelen effectief risico's verminderen [4].

Gekweekte vleesbedrijven kunnen ook de beveiliging van de toeleveringsketen verbeteren door hardware te betrekken van geverifieerde leveranciers via vertrouwde B2B-platforms zoals

Beveiligde Perifere Apparaten

Zodra hardware is beveiligd, moet de aandacht worden gericht op verbonden apparaten. Moderne Ethernet- of Wi-Fi-sensoren moeten TLS-encryptie, anti-replay ondertekende berichten en veilige authenticatieprotocollen bevatten [6][7]. Kritieke automatiseringscomponenten moeten worden opgeslagen in afgesloten bedieningskasten of ruimtes die zijn uitgerust met bewakingssystemen en alarmen [4]. Met 17,7 miljard actieve IoT-apparaten wereldwijd en 52% van de bedrijven die OT- of IoT-cyberaanvallen melden, zijn robuuste maatregelen ononderhandelbaar [7].

Midden 2025 implementeerde Andelyn Biosciences identiteitsgebaseerde beveiliging voor zijn geavanceerde gentherapieproductiefaciliteit. Onder leiding van VP Informatie Technologie Bryan Holmes bood het systeem gedetailleerd inzicht en handhaafde strikte beleidsregels om ongeoorloofde verplaatsingen tussen productiezones te voorkomen. Deze aanpak zorgde ervoor dat cyberbeveiligingsbedreigingen de veiligheid van patiënten niet in gevaar zouden brengen of de productvrijgave zouden vertragen, zelfs niet voor behandelingen die zes weken productietijd vereisen [3].

Voor extra bescherming, gebruik manipulatie-detectiesensoren om te controleren of apparaten worden geopend of kabels worden losgekoppeld - vooral op afgelegen locaties [6][8]. Schakel onnodige diensten uit, zoals ingebedde webservers of FTP, tenzij ze essentieel zijn voor de werking.Stel een routine op voor het evalueren en toepassen van firmware-updates voor sensoren en PLC's, zodat ze veilig en functioneel blijven [4].

Software- en Systeembeveiligingschecklist

Voer Systeemvalidatie uit

Om te voldoen aan FDA PAT richtlijnen, GCCP en HACCP, is het essentieel om belangrijke parameters in realtime te monitoren [5][10][12]. Het opnemen van PCR en next-generation sequencing in validatieprotocollen kan de afwezigheid van contaminatie in celculturen bevestigen [11].Bovendien moeten in-line sensoren die in automatisering worden gebruikt, worden gevalideerd om betrouwbaar te functioneren gedurende weken zonder dat herkalibratie nodig is en moeten ze bestand zijn tegen sterilisatieprocessen zonder ongewenste componenten vrij te geven [5].

Het gebruik van geautomatiseerde, gesloten systeembiopsieën en bioreactoren minimaliseert menselijke fouten en besmettingsrisico's, wat cruciaal is voor het voldoen aan de wettelijke veiligheidsnormen [11]. Voor bedrijven die gekweekt vlees produceren, kan het inkopen van vooraf gevalideerde apparatuur van platforms zoals

Na het voltooien van de systeemvalidatie moet de focus verschuiven naar het implementeren van uitgebreide audit trails en het waarborgen van gegevensintegriteit om consistente prestaties te behouden.

Schakel Audit Trails en Gegevensintegriteit in

Stel tijdgestempelde audit trails in, integreer PAT-gestuurde realtime monitoring en implementeer sensorarrays om kritieke variabelen te volgen, waardoor de integriteit van verzamelde gegevens wordt gewaarborgd [5][13]. Geautomatiseerde bemonsteringssystemen kunnen nauwkeurige, frequente gegevens leveren over belangrijke factoren zoals metabolieten en nutriëntenniveaus, waardoor de risico's van handmatige interventie en mogelijke besmetting worden verminderd [13].

Realtime monitoringtools moeten continu essentiële variabelen volgen, waaronder temperatuur, zuurstof, kooldioxide, pH-niveaus, glucose, biomassa en metabolieten [5]. De overgang van handmatige en onsamenhangende processen naar geïntegreerde, AI-gestuurde systemen helpt om consistente workflows en voorspelbare resultaten te waarborgen [13].

Zodra validatie en audit trails zijn geïmplementeerd, is het cruciaal om gegevens gedurende hun levenscyclus te beveiligen om te beschermen tegen potentiële bedreigingen.

Implementeer Data Lifecycle Management

Implementeer een zero-trust beveiligingsframework met strikte Identity and Access Management (IAM) protocollen en least-privilege toegangscontroles [14]. Onderwijs medewerkers over correct beheer van inloggegevens en trek de toegang van voormalige medewerkers of tijdelijke gebruikers onmiddellijk in om de beveiliging te handhaven.

Gebruik Security Information and Event Management (SIEM) systemen en Next-Generation Firewalls (NGFWs) om datapakketten te monitoren op verdachte activiteiten en malware. Zoals benadrukt door Fortinet:

Om zowel te herstellen als te plannen voor een veiliger systeem in de toekomst, heeft u een forensisch systeem nodig dat manipulatiebestendig is.Dit kan de implementatie van een onveranderlijk beveiligingslogboek vereisen [14].

Zorg voor regelmatige back-ups van zowel OT- als IT-systemen om herstel naar een veilige staat mogelijk te maken in geval van compromittering of falen [9]. Maak daarnaast gebruik van CISA's Cyber Vulnerability and Web Applications Scanning programma's om potentiële bedreigingen in geautomatiseerde systemen te identificeren en te mitigeren. Geef prioriteit aan het patchen van kwetsbaarheden die zijn vermeld in CISA's Known Exploited Vulnerabilities-catalogus om de systeemverdediging verder te versterken [9].

Netwerk- en Toegangscontrole Checklist

Implementeer Multifactor Authenticatie en Sterke Wachtwoorden

Multifactor authenticatie (MFA) voegt een extra beveiligingslaag toe door ten minste twee afzonderlijke verificatiemethoden te vereisen, zoals een wachtwoord gecombineerd met een mobiele app-code of een biometrische scan, om toegangspunten te beveiligen [15][16]. Dr. Ir. Charles Lim, Hoofd van het Cybersecurity Onderzoekscentrum van de E

MFA voegt een cruciale extra beveiligingslaag toe, waarbij meerdere verificatiemethoden vereist zijn (e.g., wachtwoord, code van een mobiele app, biometrische scan) voor toegang tot kritieke systemen [15].

Deze aanpak is bijzonder belangrijk voor het beveiligen van externe toegangspunten zoals VPN's en externe desktopportalen, die vaak doelwitten zijn voor aanvallen op basis van inloggegevens [15][16].

Om de beveiliging verder te verbeteren, combineer MFA met op rollen gebaseerde toegangscontrole (RBAC). Dit zorgt ervoor dat individuen, zoals klinische teams of ontwikkelaars, alleen toegang hebben tot de systemen of gegevens die nodig zijn voor hun specifieke rollen [16]. Daarnaast, handhaaf sterke wachtwoordbeleid door te vereisen dat wachtwoorden ten minste 12 tekens lang zijn en een mix van hoofdletters en kleine letters, cijfers en symbolen bevatten [15][4].Bij het aanschaffen van nieuwe bioprocessing automatiseringsapparatuur, geef prioriteit aan leveranciers die "Secure by Demand" producten aanbieden met robuuste authenticatie en veilige standaardinstellingen [17]. Voor bedrijven die gekweekt vlees produceren, verbinden platforms zoals

Zodra toegangscontroles zijn ingesteld, is de volgende stap om uw netwerk te organiseren voor betere bescherming van kritieke systemen.

Netwerksegmentatie en VPN-gebruik

Netwerksegmentatie is een belangrijke maatregel om uw bestaande beveiligingsopstelling aan te vullen. Om kritieke systemen te beschermen, scheid productie (OT) netwerken van bedrijfs (IT) netwerken [4].Siemens operationele richtlijnen bieden een duidelijk voorbeeld:

Directe communicatie tussen de productie- en bedrijfsnetwerken is volledig geblokkeerd door firewalls; communicatie kan alleen indirect plaatsvinden via servers in het DMZ-netwerk [4].

Een gedemilitariseerde zone (DMZ) of perimeternetwerk zorgt ervoor dat communicatie tussen deze netwerken veilig plaatsvindt via speciale servers. Binnen het productienetwerk worden groepscomponenten gegroepeerd in beveiligde cellen op basis van hun beschermingsbehoeften en wordt het "need-to-connect"-principe gehandhaafd [4].

Firewalls moeten worden geconfigureerd met een "deny all"-regel als standaard, waarbij alleen toegang wordt verleend tot de minimaal vereiste bronnen. Deze aanpak ondersteunt het principe van minste privilege [18].Om de beveiliging verder te verbeteren, pas bandbreedtebeperkingen toe bij cell firewalls of switches om te voorkomen dat externe netwerkoverbelastingen de gegevensoverdracht binnen kritieke cellen verstoren [4]. Het uitschakelen van ongebruikte netwerkinterfaces op kritieke systemen is een andere effectieve manier om risico's te verminderen. Voor extern onderhoud en communicatie tussen cellen, gebruik Virtual Private Networks (VPN's) om veilige, versleutelde tunnels over onbetrouwbare netwerken te creëren [18][4].

Versleutel Gegevens in Rust en tijdens Overdracht

Versleuteling is essentieel voor het beschermen van informatie, zowel tijdens overdracht als tijdens opslag. Gebruik op TLS gebaseerde protocollen zoals HTTPS of MQTT over TLS, waarbij individuele certificaten aan PLC's worden toegewezen om veilige en geauthenticeerde communicatie te garanderen [4].Siemens operationele richtlijnen bevelen aan:

Alleen TLS-gebaseerde communicatieprotocollen, zoals HTTPS of MQTT over TLS, worden aanbevolen voor apparaattoegang en gegevensoverdracht [4].

Voor draadloze verbindingen, gebruik WPA2 met Advanced Encryption Standard (AES) om WLAN-gegevens te beveiligen [4]. Bescherm DNS-queries binnen uw netwerk door DNS Security Extensions (DNSSEC) te implementeren [18].

Om gegevens in rust te beschermen, sla gevoelige industriële projectbestanden op in versleutelde schijfcontainers om intellectueel eigendom te beschermen [4]. Gebruik bij het verzenden van deze bestanden altijd versleutelde kanalen. Hulpmiddelen voor extern beheer moeten ook binnen een beveiligd, versleuteld kader werken en in lijn zijn met uw algehele beveiligingsstrategie.Voor oplossingen voor externe toegang, geef prioriteit aan diegenen die end-to-end encryptie bieden en klant-eigen identiteitsproviders integreren voor maximale gegevensbescherming [4].

sbb-itb-ffee270

Monitoring en Continue Verbetering Checklist

Implementeer Real-Time Monitoring en Waarschuwingen

Operationele Technologie (OT) systemen in bioprocessing vereisen robuuste monitoringtools om prestaties, betrouwbaarheid, veiligheid en gegevensbeveiliging te handhaven terwijl kritieke fysieke processen zoals temperatuurregeling en bioreactoromstandigheden worden beheerd.

Stel waarschuwingen in om netwerkafwijkingen en onverwachte veranderingen in fysieke metingen of procesgebeurtenissen te signaleren. Bijvoorbeeld, een ongeautoriseerde wijziging aan een Programmeerbare Logische Controller (PLC) kan een hele partij gekweekt vlees in gevaar brengen.De NIST-gids voor Operationele Technologiebeveiliging (SP 800-82r3) benadrukt het belang van dit onderscheid:

OT omvat een breed scala aan programmeerbare systemen en apparaten die interageren met de fysieke omgeving... Deze systemen en apparaten detecteren of veroorzaken een directe verandering door het monitoren en/of controleren van apparaten, processen en gebeurtenissen

Ontwerp een waarschuwingssysteem dat bedreigingen die de fysieke veiligheid en procesintegriteit beïnvloeden, prioriteit geeft boven routinematige IT-gerelateerde meldingen. Zorg ervoor dat de monitoringtools die u gebruikt compatibel zijn met industriële hardware zoals PLC's, Distributed Control Systems (DCS) en Supervisory Control and Data Acquisition (SCADA) systemen. Deze compatibiliteit is cruciaal om verstoringen in gevoelige bioprocessing-workflows te voorkomen. Deze realtime monitoringmaatregelen vormen een solide basis voor regelmatige systeemaudits om de veerkracht te verifiëren.

Voer Regelmatige Cybersecurity Audits Uit

Realtime monitoring is slechts de eerste stap; regelmatige cybersecurity audits zijn essentieel om kwetsbaarheden te ontdekken voordat ze kunnen worden uitgebuit. In bioprocessing omgevingen moeten audits zich richten op de unieke configuraties van besturingssystemen, waaronder SCADA, DCS en PLC's. Belangrijke gebieden om te onderzoeken zijn onder andere risicomanagementstrategieën, dreigingsdetectieprocessen, kwetsbaarheidsbeoordelingen en de beveiliging van netwerken en sensoren.

Pas uw audits aan op de specifieke behoeften van OT-systemen, in plaats van uitsluitend te vertrouwen op IT-gerichte scans. Neem aspecten zoals fysieke toegangscontroles en omgevingsbewakingssystemen op in uw beoordeling. Penetratietesten kunnen ook een waardevol hulpmiddel zijn, door realistische aanvalsscenario's te simuleren om de verdediging van systemen te evalueren.Bij het aanschaffen van nieuwe bioprocessing apparatuur, overweeg platforms zoals

Updatebeleid voor opkomende bedreigingen

Cybersecurity bedreigingen evolueren constant, en uw beleid moet zich aanpassen om bij te blijven. Op 28 september 2023 heeft NIST SP 800-82 Rev. 3 uitgebracht, ter vervanging van de versie uit 2015 en verschuift de focus van traditionele Industriële Besturingssystemen (ICS) naar een breder OT-kader. Deze verandering weerspiegelt de groeiende rol van netwerkapparaten, IoT-sensoren en cyber-fysieke systemen in moderne bioprocessing, die allemaal geïntegreerde beveiligingsmaatregelen vereisen.

Beoordeel regelmatig uw systeemtopologieën om nieuwe kwetsbaarheden te identificeren die worden geïntroduceerd door randapparatuur of IoT-integraties. Zorg ervoor dat updates van uw beleid de realtime prestaties of veiligheid niet in gevaar brengen.Blijf op de hoogte van updates van nationale veiligheidsrichtlijnen - NIST heeft bijvoorbeeld mogelijke updates voor SP 800-82 aangekondigd voor juli 2024 om opkomende kwetsbaarheden aan te pakken. Voer risicobeoordelingen uit die zijn afgestemd op de topologie van uw systeem, minstens één keer per jaar, en verhoog de frequentie wanneer nieuwe automatiseringsapparatuur of connectiviteitswijzigingen worden geïntroduceerd.

Beyond Bioprocessing 4.0 - de Convergentie van IT, OT en Verwerkingstechnologieën

Conclusie

Het beveiligen van bioprocessing-automatisering vereist een gelaagde Defence-in-Depth-strategie. Zoals Siemens benadrukt:

Noch een enkele maatregel, noch een combinatie van maatregelen kan absolute veiligheid garanderen [4].

Dit is met name relevant voor de productie van gekweekt vlees, waar systemen vaak waardevolle intellectuele eigendom bevatten, waardoor ze aantrekkelijke doelen zijn voor industriële spionage of sabotage [4][19].

De integratie van IT- en OT-systemen heeft de potentiële kwetsbaarheden in moderne bioprocessingfaciliteiten aanzienlijk vergroot. Wat ooit geïsoleerde productiesystemen waren, zijn nu afhankelijk van onderling verbonden apparaten, cloudplatforms en realtime gegevensuitwisseling [19].Het aanpakken van dit uitgebreide aanvalsoppervlak vereist een gecoördineerde inspanning op drie belangrijke gebieden: Plantbeveiliging (zoals fysieke toegangscontroles), Netwerkbeveiliging (inclusief segmentatie en firewalls), en Systeemintegriteit (zoals patchbeheer en systeemverharding) [4].

Echter, effectieve bescherming draait niet alleen om technologie. Siemens herinnert ons eraan dat industriële beveiliging een continu proces is dat samenwerking vereist tussen fabrieksexploitanten, systeemintegratoren en apparatuurfabrikanten [4].

Om een uitgebreide dekking te garanderen, kan een checklistbenadering de besproken beveiligingsmaatregelen verenigen. Dit kan het uitschakelen van ongebruikte USB-poorten, het implementeren van applicatiewhitelisting, het aannemen van een Zero Trust-architectuur en het uitvoeren van jaarlijkse risico-evaluaties omvatten.Bij het aanschaffen van nieuwe automatiseringssystemen, overweeg het gebruik van platforms zoals

Cyberbeveiliging is geen eenmalige taak. Regelmatige risicoanalyses - minstens één keer per jaar of na elke uitbreiding van de faciliteit - zijn essentieel. Op de hoogte blijven van opkomende bedreigingen via bronnen zoals NIST SP 800-82 Rev. 3 kan u helpen zich aan te passen aan nieuwe uitdagingen. Het herzien en bijwerken van uw beveiligingsmaatregelen zorgt ervoor dat uw systemen veerkrachtig blijven en in staat zijn om zich aan te passen aan evoluerende cyberrisico's. Door beveiliging als een doorlopende prioriteit te behandelen, kunt u uw bioprocessing-operaties beter beschermen tegen toekomstige bedreigingen.

Veelgestelde Vragen

Welke impact kunnen cyberaanvallen hebben op geautomatiseerde bioprocessing in de productie van gekweekt vlees?

Cyberaanvallen gericht op geautomatiseerde bioprocessingsystemen kunnen grote verstoringen veroorzaken in de productie van gekweekt vlees.Deze aanvallen kunnen de controlesystemen verstoren, wat kan leiden tot vertragingen, gecompromitteerde productkwaliteit of zelfs volledige operationele stilleggingen. Naast operationele tegenslagen is er ook het risico dat gevoelige gegevens worden gestolen - zoals eigendomsrecepten of gedetailleerde procesinformatie - wat de intellectuele eigendom in gevaar kan brengen.

In ernstigere gevallen kunnen cyberaanvallen veiligheidsrisico's met zich meebrengen. Bijvoorbeeld, het knoeien met kritieke apparatuur of processen kan zowel het personeel als de productieomgeving in gevaar brengen. Om de operaties te beschermen en de integriteit van de productie van gekweekt vlees te waarborgen, is het implementeren van sterke cybersecuritymaatregelen niet alleen raadzaam - het is essentieel.Wat zijn de belangrijkste elementen van een robuuste beveiligingsstrategie voor geautomatiseerde bioprocessingsystemen?

Een robuust beveiligingsplan voor geautomatiseerde bioprocessingsystemen berust op een gelaagde verdedigingsstrategie, waarbij risico's op fysiek, netwerk- en applicatieniveau worden aangepakt. Begin met fysieke beveiliging door de toegang tot apparatuur zoals bioreactoren te beperken en gebruik te maken van manipulatiebestendige beschermingen. Aan de netwerkkant, pas netwerksegmentatie toe om operationele technologie (OT) systemen gescheiden te houden van IT-netwerken, zodat alleen geautoriseerde apparaten kunnen communiceren met kritieke componenten. Versterk dit door identiteits- en toegangsbeheer af te dwingen, met behulp van op rollen gebaseerde permissies en multi-factor authenticatie om toegang binnen elke netwerkzone te controleren.

Systeemverharding is een andere belangrijke stap - schakel alle onnodige diensten uit, pas veilige configuraties toe en beperk functionaliteit om potentiële kwetsbaarheden te verminderen. Bescherm de gegevensintegriteit met veilige communicatie, zoals versleutelde verbindingen (e.g., TLS) en ondertekende firmware-updates. Om bedreigingen voor te blijven, implementeer continue monitoring door middel van logging, anomaliedetectie en regelmatige beveiligingsbeoordelingen. Daarnaast, onderhoud incident-responsplannen, houd je aan een regelmatig patchschema en zorg ervoor dat back-ups zijn geverifieerd en klaar voor snel herstel in geval van inbreuken.

Voor productielijnen van gekweekt vlees kan deze aanpak het beveiligen van bioreactorbesturingskasten inhouden, het isoleren van PLC's en sensoren op toegewijde VLAN's, en het vereisen van sterke, unieke wachtwoorden voor alle apparaten. Het kiezen van apparatuur van leveranciers zoals

Waarom zijn regelmatige cybersecurity-audits cruciaal voor bioprocessingfaciliteiten?

Regelmatige cybersecurity-audits spelen een sleutelrol bij het opsporen en verhelpen van zwakheden die organisaties kunnen blootstellen aan datalekken, operationele storingen of zelfs opzettelijke aanvallen. Deze controles zijn essentieel voor het beschermen van intellectueel eigendom, het handhaven van de betrouwbaarheid van geautomatiseerde systemen en het veilig houden van gevoelige gegevens tegen manipulatie.

Ze zorgen ook voor naleving van strikte wettelijke vereisten, wat cruciaal is voor het behouden van vertrouwen en het vermijden van kostbare juridische of financiële gevolgen.Vooruit blijven op het gebied van cybersecurityrisico's helpt niet alleen om de operaties soepeler te laten verlopen, maar creëert ook een veiligere ruimte voor vooruitgang en nieuwe ideeën.