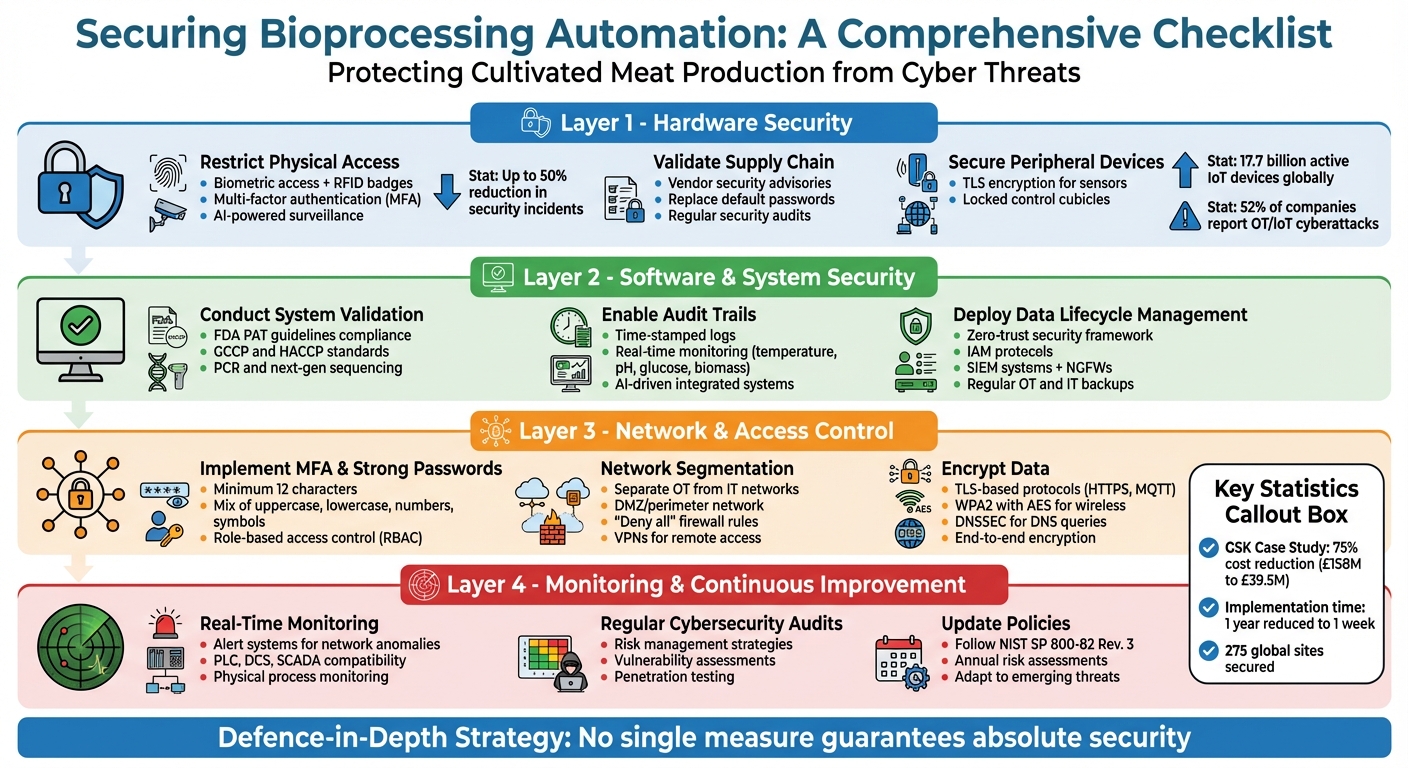

Automaattiset bioprosessointijärjestelmät ovat kriittisiä viljellyn lihan tuotannossa, mutta ne ovat alttiita kyberhyökkäyksille. Uhat, kuten sabotaasi, tietovarkaudet ja kiristysohjelmat, voivat häiritä toimintaa, vahingoittaa laitteita tai vaarantaa tuotteen laadun. Näiden järjestelmien suojaamiseksi on olennaista käyttää kerroksellista turvallisuuslähestymistapaa, joka yhdistää fyysiset, ohjelmisto- ja verkkotoimenpiteet kriittisten prosessien ja immateriaalioikeuksien turvaamiseksi.

Keskeiset kohokohdat:

- Riskit: Kyberhyökkäykset voivat manipuloida bioprosessiparametreja, mikä johtaa laatuongelmiin tai tuotannon viivästymisiin.

- Fyysinen turvallisuus: Käytä biometrisiä tunnisteita, RFID-kortteja ja tekoälyvalvontaa laitteiden pääsyn hallintaan.

- Järjestelmäturvallisuus: Vahvista järjestelmät, ota käyttöön auditointipolut ja varmista tiedon eheys.

- Verkkoturvallisuus: Ota käyttöön monivaiheinen todennus, segmentoida verkot ja salaa tiedot.

- Jatkuva seuranta: Käytä reaaliaikaisia hälytyksiä ja suorita säännöllisiä kyberturvallisuusauditointeja.

Nämä toimenpiteet auttavat luomaan turvallisen ympäristön bioprosessiautomaatiolle, vähentäen haavoittuvuuksia ja varmistaen toiminnan luotettavuuden.

Nelikerroksinen turvallisuustarkistuslista bioprosessiautomaation järjestelmille

Laitteiston turvallisuustarkistuslista

Rajoita laitteiden fyysistä pääsyä

Bioprosessilaitteiden suojaaminen alkaa vahvoilla fyysisen pääsyn valvontatoimilla. Työkalujen, kuten biometriikan, RFID-korttien ja älykorttien yhdistäminen luo useita turvakerroksia estämään luvattoman pääsyn [1][2].Monivaiheinen todennus (MFA) vahvistaa tätä edelleen - fyysisen tunnisteen ja PIN-koodin tai mobiilitunnisteen vaatiminen auttaa estämään kloonattujen tai jaettujen korttien käyttöä.

Tietojen mukaan heikot vierailijakontrollit johtavat usein tietomurtoihin, kun taas biometriset ja RFID-järjestelmät voivat vähentää tapauksia jopa 50% [1]. Vierailijahallintajärjestelmissä tulisi olla ominaisuuksia, kuten ennakkorekisteröinti, valokuvallinen henkilöllisyystodistuksen tarkistus ja vieraiden reaaliaikainen seuranta. Lisäksi tekoälypohjainen valvonta voi havaita epätavallisia toimintoja, kuten oleskelua herkän laitteiston lähellä tai luvattoman kulun turvattujen ovien kautta, ja hälyttää välittömästi turvallisuustiimeille [1][2].

Merkittävä esimerkki tulee GSK:sta, joka vuonna 2025 otti käyttöön identiteettiin perustuvan mikrosegmentoinnin 275 maailmanlaajuisella toimipaikalla CISO Michael Elmore:n johdolla.Tämä aloite lyhensi sivuston turvaamiseen kuluvan ajan vuodesta vain viikkoon, mikä leikkasi kustannuksia arviolta 158 miljoonasta punnasta 39,5 miljoonaan puntaan - merkittävä 75% vähennys [3]. Pohdittaessa panoksia, Elmore totesi:

Tullessani Pharmaan ja tunnistaessani, että laitamme asioita ihmisten kehoon, pelästyin suoraan CISO:na. Olipa kyseessä rokote, HIV-lääke, turvallisuusvaikutukset, jotka seuraavat siitä, ettei tätä saada oikein, pitävät minut hereillä öisin [3].

Vahvista toimitusketjun eheys

Fyysinen turvallisuus on vain yksi palapelin osa - toimitusketjun turvaaminen on yhtä kriittistä. Ota käyttöön tiukat turvallisuuskäytännöt kaikille laitteistoille, ratkaisuille ja palveluntarjoajille varmistaaksesi johdonmukaiset standardit [4].Toimittajan tietoturvailmoitukset, kuten Siemens ProductCERT, voivat auttaa seuraamaan ja käsittelemään teollisuustuotteiden haavoittuvuuksia [4]. Kertakäyttöjärjestelmissä varmista, että komponentit, kuten bioreaktoripussit, noudattavat tiukkoja sääntelyvaatimuksia. Tämä ei ainoastaan takaa turvallisuutta, vaan myös estää kalliit menetykset arvokkaiden erien osalta [5].

Käyttöönoton aikana vaihda oletussalasanat välittömästi ja deaktivoi käyttämättömät liitännät, kuten USB, Ethernet/PROFINET ja Bluetooth [4]. Ota käyttöön perusteellinen testaus ulkoisille tietovälineille ja oheislaitteille ennen niiden pääsyä tuotantoalueille. Säännölliset tietoturvatarkastukset ovat välttämättömiä varmistaaksesi, että nämä toimenpiteet tehokkaasti vähentävät riskejä [4].

Viljellyn lihan yritykset voivat myös parantaa toimitusketjun turvallisuutta hankkimalla laitteistoja varmennetuista toimittajista luotettavien B2B-alustojen, kuten

Turvalliset oheislaitteet

Kun laitteisto on turvattu, huomio tulisi kiinnittää liitettyihin laitteisiin. Modernien Ethernet- tai Wi-Fi-antureiden on sisällettävä TLS-salaus, anti-replay allekirjoitetut viestit ja turvalliset todennusprotokollat [6][7]. Kriittiset automaatiokomponentit tulisi säilyttää lukituissa ohjauskaapeissa tai -huoneissa, joissa on valvontajärjestelmät ja hälytykset [4]. Kun maailmassa on 17,7 miljardia aktiivista IoT-laitetta ja 52% yrityksistä raportoi OT- tai IoT-kyberhyökkäyksistä, vankat toimenpiteet ovat ehdottoman välttämättömiä [7].

Vuoden 2025 puolivälissä Andelyn Biosciences otti käyttöön identiteettipohjaisen turvallisuuden edistyneessä geeniterapiavalmistuslaitoksessaan. Tietotekniikan varatoimitusjohtaja Bryan Holmesin johtama järjestelmä tarjosi yksityiskohtaisen näkyvyyden ja toteutti tiukkoja käytäntöjä estääkseen luvattoman liikkumisen valmistusalueiden välillä. Tämä lähestymistapa varmisti, että kyberturvallisuusuhat eivät vaarantaisi potilasturvallisuutta tai viivästyttäisi tuotteen julkaisua, edes hoidoille, jotka vaativat kuuden viikon tuotantosyklejä [3].

Lisäsuojaksi käytä manipulointitunnistimia valvomaan, avataanko laitteita tai irrotetaanko kaapeleita - erityisesti etäpaikoissa [6][8]. Poista käytöstä tarpeettomat palvelut, kuten upotetut verkkopalvelimet tai FTP, elleivät ne ole välttämättömiä toiminnan kannalta.Luo rutiini antureiden ja PLC:iden laiteohjelmistopäivitysten arvioimiseksi ja soveltamiseksi, varmistaen niiden turvallisuuden ja toimivuuden [4].

Ohjelmisto- ja järjestelmäturvallisuuden tarkistuslista

Suorita järjestelmän validointi

FDA:n PAT-ohjeiden, GCCP:n ja HACCP:n noudattamisen varmistamiseksi on olennaista seurata keskeisiä parametreja reaaliajassa [5][10][12]. PCR:n ja seuraavan sukupolven sekvensoinnin sisällyttäminen validointiprotokolliin voi vahvistaa soluviljelmien saastumattomuuden [11].Lisäksi automaatiossa käytettävät linja-anturit tulisi validoida toimimaan luotettavasti viikkoja ilman uudelleenkalibrointia, ja niiden on kestettävä sterilointiprosesseja vapauttamatta ei-toivottuja komponentteja [5].

Automaattisten, suljettujen järjestelmien biopsioiden ja bioreaktoreiden käyttö minimoi inhimilliset virheet ja kontaminaatioriskit, jotka ovat kriittisiä sääntelyturvallisuusstandardien täyttämiseksi [11]. Viljellyn lihan yrityksille ennalta validoitujen laitteiden hankinta alustoilta, kuten

Järjestelmän validoinnin jälkeen tulisi keskittyä kattavien audit trailien toteuttamiseen ja tietojen eheyden varmistamiseen, jotta suorituskyky pysyy johdonmukaisena.

Ota käyttöön audit trailit ja tietojen eheys

Luo aikaleimalliset audit trailit, integroi PAT-ohjattu reaaliaikainen seuranta ja ota käyttöön anturijärjestelmät kriittisten muuttujien seuraamiseksi, varmistaen kerättyjen tietojen eheys [5][13]. Automaattiset näytteenottosysteemit voivat toimittaa tarkkoja, usein toistuvia tietoja keskeisistä tekijöistä, kuten metaboliiteista ja ravintoaineiden tasoista, vähentäen manuaalisen puuttumisen ja mahdollisen kontaminaation riskejä [13].

Reaaliaikaiset seurantatyökalut tulisi jatkuvasti seurata olennaisia muuttujia, mukaan lukien lämpötila, happi, hiilidioksidi, pH-tasot, glukoosi, biomassa ja metaboliitit [5]. Siirtyminen manuaalisista ja erillisistä prosesseista integroituihin, tekoälyohjattuihin järjestelmiin auttaa varmistamaan johdonmukaiset työnkulut ja ennustettavat tulokset [13].

Kun validointi ja auditointipolut ovat paikoillaan, on tärkeää suojata data sen elinkaaren ajan mahdollisten uhkien varalta.

Ota käyttöön datan elinkaaren hallinta

Toteuta nollaluottamuksen tietoturvakehys tiukoilla identiteetin ja pääsynhallinnan (IAM) protokollilla ja vähimmäisoikeuksien pääsynvalvonnalla [14]. Kouluta työntekijöitä asianmukaisessa tunnusten hallinnassa ja peruuta nopeasti pääsy entisiltä työntekijöiltä tai tilapäisiltä käyttäjiltä turvallisuuden ylläpitämiseksi.

Käytä tietoturvatiedon ja tapahtumien hallintajärjestelmiä (SIEM) ja seuraavan sukupolven palomuureja (NGFW) valvomaan datapaketteja epäilyttävän toiminnan ja haittaohjelmien varalta. Kuten Fortinet korostaa:

Jotta voit sekä palauttaa että suunnitella turvallisempaa järjestelmää tulevaisuudessa, tarvitset väärentämättömän forensiikkajärjestelmän.Tämä saattaa vaatia muuttumattoman tietoturvalokin järjestelmän toteuttamista [14].

Varmista säännölliset varmuuskopiot sekä OT- että IT-järjestelmistä, jotta ne voidaan palauttaa turvalliseen tilaan kompromissin tai vian sattuessa [9]. Lisäksi hyödynnä CISA:n kyberturvallisuuden haavoittuvuuksien ja verkkosovellusten skannausohjelmia tunnistaaksesi ja lieventääksesi mahdollisia uhkia automatisoiduissa järjestelmissä. Priorisoi haavoittuvuuksien korjaaminen, jotka on lueteltu CISA:n tunnetuissa hyväksikäytetyissä haavoittuvuuksissa, vahvistaaksesi järjestelmän puolustusta edelleen [9].

Verkko- ja pääsynhallinnan tarkistuslista

Ota käyttöön monivaiheinen todennus ja vahvat salasanat

Monivaiheinen todennus (MFA) lisää ylimääräisen suojakerroksen vaatimalla vähintään kahta erillistä varmennusmenetelmää, kuten salasanaa yhdistettynä mobiilisovelluksen koodiin tai biometriseen skannaukseen, suojatakseen pääsypisteet [15][16]. Tohtori Ir Charles Lim, E

MFA lisää ratkaisevan tärkeän ylimääräisen turvakerroksen, joka vaatii useita varmennusmenetelmiä (e.g., salasana, koodi mobiilisovelluksesta, biometrinen skannaus) kriittisten järjestelmien käyttöön [15].

Tämä lähestymistapa on erityisen tärkeä etäpäätepisteiden, kuten VPN:ien ja etätyöpöytäportaalien, suojaamiseksi, jotka ovat yleisiä kohteita tunnistetietoihin perustuville hyökkäyksille [15][16].

Turvallisuuden parantamiseksi entisestään yhdistä MFA roolipohjaiseen pääsynhallintaan (RBAC). Tämä varmistaa, että henkilöt, kuten kliiniset tiimit tai kehittäjät, voivat käyttää vain järjestelmiä tai tietoja, jotka ovat tarpeen heidän erityisrooleihinsa [16]. Lisäksi ota käyttöön vahvat salasanakäytännöt vaatimalla, että salasanat ovat vähintään 12 merkkiä pitkiä ja sisältävät sekoituksen isoja ja pieniä kirjaimia, numeroita ja symboleja [15][4].Kun hankit uusia bioprosessointiautomaatio-laitteita, priorisoi toimittajia, jotka tarjoavat "Secure by Demand" -tuotteita, joissa on vahva todennus ja turvalliset oletusasetukset [17]. Viljellyn lihan yrityksille, alustat kuten

Kun käyttöoikeuksien hallinta on paikallaan, seuraava askel on järjestää verkko kriittisten järjestelmien paremman suojan takaamiseksi.

Verkon segmentointi ja VPN:n käyttö

Verkon segmentointi on keskeinen toimenpide täydentämään nykyistä tietoturva-asetustasi. Suojaa kriittiset järjestelmät erottamalla tuotanto- (OT) verkot yritys- (IT) verkoista [4].Siemens toimintalinjat tarjoavat selkeän esimerkin:

Suora viestintä tuotanto- ja yritysverkkojen välillä on täysin estetty palomuureilla; viestintä voi tapahtua vain epäsuorasti DMZ-verkon palvelimien kautta [4].

Demilitarisoitu vyöhyke (DMZ) tai reunaverkko varmistaa, että viestintä näiden verkkojen välillä tapahtuu turvallisesti omistettujen palvelimien kautta. Tuotantoverkossa ryhmittele komponentit suojattuihin soluihin niiden suojaustarpeiden perusteella ja noudata "tarve-yhdistää" -periaatetta [4].

Palomuurit tulisi konfiguroida "kaikki estetty" -säännöllä oletuksena, sallien pääsyn vain välttämättömiin resursseihin. Tämä lähestymistapa tukee vähimmän etuoikeuden periaatetta [18].Parantaaksesi turvallisuutta, sovella kaistanleveysrajoituksia solujen palomuureissa tai kytkimissä estääksesi ulkoisten verkkojen ylikuormitukset, jotka voivat häiritä tiedonsiirtoa kriittisissä soluissa [4]. Käyttämättömien verkkoliitäntöjen poistaminen käytöstä kriittisissä järjestelmissä on toinen tehokas tapa vähentää riskejä. Etähuoltoa ja solujen välistä viestintää varten käytä virtuaalisia erillisverkkoja (VPN) luodaksesi turvallisia, salattuja tunneleita epäluotettavien verkkojen yli [18][4].

Salaa tiedot levossa ja siirrossa

Salaus on välttämätöntä tietojen suojaamiseksi sekä siirron aikana että tallennettuna. Käytä TLS-pohjaisia protokollia, kuten HTTPS tai MQTT yli TLS:n, ja määritä yksilölliset varmenteet PLC:ille varmistaaksesi turvallisen ja todennetun viestinnän [4]. Siemensin toimintaohjeet suosittelevat:

Vain TLS-pohjaisia viestintäprotokollia, kuten HTTPS tai MQTT yli TLS:n, suositellaan laitteiden käyttöön ja tiedonsiirtoon [4].

Langattomissa yhteyksissä käytä WPA2:ta ja Advanced Encryption Standard (AES) -salausta WLAN-datan suojaamiseen [4]. Suojaa DNS-kyselyt verkossasi ottamalla käyttöön DNS Security Extensions (DNSSEC) [18].

Suojaa levossa olevat tiedot tallentamalla arkaluonteiset teollisuusprojektitiedostot salattuihin levykontteihin immateriaalioikeuksien suojaamiseksi [4]. Kun lähetät näitä tiedostoja, käytä aina salattuja kanavia. Etähallintatyökalujen tulisi myös toimia suojatussa, salatussa ympäristössä ja olla linjassa yleisen tietoturvastrategiasi kanssa.Etäkäyttöratkaisuissa priorisoi niitä, jotka tarjoavat päästä päähän -salausta ja integroivat asiakkaan omistamat identiteetin tarjoajat maksimaalisen tietosuojan takaamiseksi [4].

sbb-itb-ffee270

Seuranta ja jatkuvan parantamisen tarkistuslista

Ota käyttöön reaaliaikainen seuranta ja hälytykset

Bioprosessoinnin operatiiviset teknologiajärjestelmät (OT) vaativat vankkoja seurantatyökaluja suorituskyvyn, luotettavuuden, turvallisuuden ja tietoturvan ylläpitämiseksi samalla kun hallitaan kriittisiä fyysisiä prosesseja, kuten lämpötilan hallintaa ja bioreaktorin olosuhteita.

Aseta hälytykset ilmoittamaan verkon poikkeavuuksista ja odottamattomista muutoksista fyysisissä mittauksissa tai prosessitapahtumissa. Esimerkiksi luvaton muutos ohjelmoitavassa logiikkaohjaimessa (PLC) voisi vaarantaa koko erän viljeltyä lihaa.NIST:n opas operatiivisen teknologian turvallisuudesta (SP 800-82r3) korostaa tämän eron merkitystä:

OT kattaa laajan valikoiman ohjelmoitavia järjestelmiä ja laitteita, jotka ovat vuorovaikutuksessa fyysisen ympäristön kanssa... Nämä järjestelmät ja laitteet havaitsevat tai aiheuttavat suoran muutoksen laitteiden, prosessien ja tapahtumien valvonnan ja/tai ohjauksen kautta

Suunnittele hälytysjärjestelmä, joka priorisoi fyysiseen turvallisuuteen ja prosessien eheyteen vaikuttavat uhat rutiininomaisten IT-ilmoitusten sijaan. Varmista, että käyttämäsi valvontatyökalut ovat yhteensopivia teollisuuslaitteiden, kuten PLC:iden, hajautettujen ohjausjärjestelmien (DCS) ja valvonta- ja tiedonkeruujärjestelmien (SCADA) kanssa. Tämä yhteensopivuus on kriittistä, jotta vältetään häiriöt herkissä bioprosessointityönkuluissa. Nämä reaaliaikaiset valvontatoimenpiteet luovat vankan perustan säännöllisille järjestelmäauditoinneille kestävyyden varmistamiseksi.

Suorita säännöllisiä kyberturvallisuusauditointeja

Reaaliaikainen seuranta on vasta ensimmäinen askel; säännölliset kyberturvallisuusauditoinnit ovat välttämättömiä haavoittuvuuksien paljastamiseksi ennen kuin niitä voidaan hyödyntää. Bioprosessointiympäristöissä auditointien tulisi keskittyä ohjausjärjestelmien ainutlaatuisiin kokoonpanoihin, mukaan lukien SCADA, DCS ja PLC:t. Keskeisiä tarkasteltavia alueita ovat riskienhallintastrategiat, uhkien havaitsemisprosessit, haavoittuvuuksien arvioinnit sekä verkkojen ja antureiden turvallisuus.

Mukauta auditointisi OT-järjestelmien erityistarpeisiin sen sijaan, että luottaisit pelkästään IT-keskeisiin skannauksiin. Sisällytä tarkasteluusi esimerkiksi fyysiset pääsynvalvontajärjestelmät ja ympäristönvalvontajärjestelmät. Läpimurtotestaus voi myös olla arvokas työkalu, joka simuloi todellisia hyökkäysskenaarioita järjestelmän puolustuksen arvioimiseksi.Kun ostat uusia bioprosessointilaitteita, harkitse alustoja kuten

Päivitä käytännöt uusille uhkille

Kyberturvallisuusuhat kehittyvät jatkuvasti, ja käytäntöjesi on mukauduttava pysyäkseen mukana. 28. syyskuuta 2023 NIST julkaisi SP 800-82 Rev. 3:n, joka korvaa vuoden 2015 version ja siirtää painopisteen perinteisistä teollisuuden ohjausjärjestelmistä (ICS) laajempaan OT-kehykseen. Tämä muutos heijastaa verkottuneiden laitteiden, IoT-antureiden ja kyberfyysisten järjestelmien kasvavaa roolia nykyaikaisessa bioprosessoinnissa, jotka kaikki vaativat integroituja turvallisuustoimenpiteitä.

Tarkista säännöllisesti järjestelmätopologiasi tunnistaaksesi uudet haavoittuvuudet, jotka aiheutuvat oheislaitteista tai IoT-integraatioista. Varmista, että käytäntöjesi päivitykset eivät vaaranna reaaliaikaista suorituskykyä tai turvallisuutta.Pysy ajan tasalla kansallisten turvallisuusohjeiden päivityksistä - esimerkiksi NIST on ilmoittanut mahdollisista päivityksistä SP 800-82:een heinäkuussa 2024 uusien haavoittuvuuksien käsittelemiseksi. Suorita riskinarviointeja, jotka on räätälöity järjestelmäsi topologialle vähintään kerran vuodessa, ja lisää arviointien tiheyttä aina, kun uutta automaatiolaitteistoa tai yhteysmuutoksia otetaan käyttöön.

Beyond Bioprocessing 4.0 - IT-, OT- ja prosessointiteknologioiden konvergenssi

Johtopäätös

Bioprosessoinnin automaation suojaaminen vaatii kerroksellisen Defence-in-Depth-strategian. Kuten Siemens korostaa:

Ei yksittäinen toimenpide eikä toimenpiteiden yhdistelmä voi taata absoluuttista turvallisuutta [4].

Tämä on erityisen merkityksellistä viljellyn lihan tuotannossa, jossa järjestelmät sisältävät usein arvokasta immateriaalioikeutta, mikä tekee niistä houkuttelevia kohteita teollisuusvakoilulle tai sabotoinnille [4][19].

IT- ja OT-järjestelmien integrointi on merkittävästi laajentanut mahdollisia haavoittuvuuksia nykyaikaisissa bioprosessointilaitoksissa. Aiemmin eristetyt tuotantoympäristöt ovat nyt riippuvaisia toisiinsa kytketyistä laitteista, pilvialustoista ja reaaliaikaisesta tiedonjaosta [19].Tämän laajentuneen hyökkäyspinnan käsitteleminen vaatii koordinoitua ponnistelua kolmella keskeisellä alueella: Laitosturvallisuus (kuten fyysiset pääsynvalvontajärjestelmät), Verkkoturvallisuus (mukaan lukien segmentointi ja palomuurit) ja Järjestelmän eheys (kuten päivitysten hallinta ja järjestelmän koventaminen) [4].

Kuitenkin tehokas suojaus ei ole pelkästään teknologiaa. Siemens muistuttaa meitä, että teollinen turvallisuus on jatkuva prosessi, joka vaatii yhteistyötä laitosten operaattoreiden, järjestelmäintegraattoreiden ja laitevalmistajien kesken [4].

Jotta varmistetaan kattava suojaus, tarkistuslistalähestymistapa voi yhdistää keskustellut turvatoimenpiteet. Tämä saattaa sisältää käyttämättömien USB-porttien poistamisen käytöstä, sovellusten sallittujen luettelon käyttöönoton, Zero Trust -arkkitehtuurin omaksumisen ja vuosittaisten riskinarviointien suorittamisen.Kun ostat uusia automaatiojärjestelmiä, harkitse sellaisten alustojen käyttöä kuin

Kyberturvallisuus ei ole kertaluonteinen tehtävä. Säännölliset riskianalyysit - vähintään kerran vuodessa tai minkä tahansa laitoksen laajennuksen jälkeen - ovat välttämättömiä. Pysymällä ajan tasalla uusista uhista, kuten NIST SP 800-82 Rev. 3, voit sopeutua uusiin haasteisiin. Turvatoimien tarkistaminen ja päivittäminen varmistaa, että järjestelmäsi pysyvät kestävinä ja kykenevinä kestämään kehittyviä kyberriskejä. Käsittelemällä turvallisuutta jatkuvana prioriteettina voit paremmin suojata bioprosessointitoimintojasi tulevilta uhilta.

UKK

Mikä vaikutus kyberhyökkäyksillä voi olla automatisoituun bioprosessointiin viljellyn lihan tuotannossa?

Kyberhyökkäykset, jotka kohdistuvat automatisoituihin bioprosessointijärjestelmiin, voivat aiheuttaa suuria häiriöitä viljellyn lihan tuotannossa.Nämä hyökkäykset voivat häiritä ohjausjärjestelmiä, mikä johtaa viivästyksiin, heikentyneeseen tuotelaatuun tai jopa täydellisiin toiminnan keskeytyksiin. Toiminnallisten takaiskujen lisäksi on myös riski, että arkaluonteisia tietoja varastetaan - kuten omistusoikeudellisia reseptejä tai yksityiskohtaisia prosessitietoja - mikä voisi vaarantaa immateriaalioikeudet.

Vakavammissa tapauksissa kyberhyökkäykset voivat aiheuttaa turvallisuusriskejä. Esimerkiksi kriittisten laitteiden tai prosessien manipulointi voi vaarantaa sekä työvoiman että tuotantoympäristön. Toimintojen turvaamiseksi ja viljellyn lihan tuotannon eheyden varmistamiseksi vahvojen kyberturvallisuustoimenpiteiden käyttöönotto ei ole vain suositeltavaa - se on välttämätöntä.

Mitkä ovat keskeiset osat vankalle tietoturvastrategialle automatisoiduille bioprosessointijärjestelmille?

Vahva tietoturvasuunnitelma automatisoiduille bioprosessointijärjestelmille perustuu kerrokselliseen puolustusstrategiaan, joka käsittelee riskejä fyysisellä, verkko- ja sovellustasolla. Aloita fyysisestä turvallisuudesta rajoittamalla pääsyä laitteisiin, kuten bioreaktoreihin, ja käyttämällä peukaloinnin paljastavia suojauksia. Verkkopuolella ota käyttöön verkkosegmentointi pitämään operatiivisen teknologian (OT) järjestelmät erillään IT-verkoista, varmistaen, että vain valtuutetut laitteet voivat olla vuorovaikutuksessa kriittisten komponenttien kanssa. Vahvista tätä toteuttamalla identiteetin ja pääsyn hallinta, käyttämällä roolipohjaisia oikeuksia ja monivaiheista todennusta hallitaksesi pääsyä kussakin verkkoalueessa.

Järjestelmän koventaminen on toinen keskeinen vaihe - poista tarpeettomat palvelut käytöstä, sovella turvallisia kokoonpanoja ja rajoita toiminnallisuutta mahdollisten haavoittuvuuksien vähentämiseksi. Suojaa tiedon eheys turvallisilla viestintämenetelmillä, kuten salatuilla yhteyksillä (e.g., TLS) ja allekirjoitetuilla laiteohjelmistopäivityksillä. Pysyäksesi uhkien edellä, ota käyttöön jatkuva seuranta lokituksen, poikkeavuuksien havaitsemisen ja säännöllisten turvallisuusarviointien avulla. Lisäksi ylläpidä tapahtumavasteen suunnitelmia, noudata säännöllistä päivitysaikataulua ja varmista, että varmuuskopiot on tarkistettu ja valmiina nopeaan palautukseen mahdollisten tietomurtojen varalta.

Viljellyn lihan tuotantolinjoilla tämä lähestymistapa saattaa sisältää bioreaktorin ohjauskaappien turvaamisen, PLC:iden ja antureiden eristämisen omille VLAN-verkoilleen sekä vahvojen, yksilöllisten salasanojen vaatimisen kaikille laitteille.Laitteiden valitseminen toimittajilta, kuten

Miksi säännölliset kyberturvallisuustarkastukset ovat ratkaisevan tärkeitä bioprosessointilaitoksille?

Säännölliset kyberturvallisuustarkastukset ovat keskeisessä roolissa heikkouksien havaitsemisessa ja korjaamisessa, jotka voisivat altistaa organisaatiot tietomurroille, toiminnan häiriöille tai jopa tahallisille hyökkäyksille. Nämä tarkastukset ovat välttämättömiä immateriaalioikeuksien suojaamiseksi, automatisoitujen järjestelmien luotettavuuden ylläpitämiseksi ja arkaluonteisten tietojen suojaamiseksi manipuloinnilta.

Ne varmistavat myös tiukkojen sääntelyvaatimusten noudattamisen, mikä on ratkaisevan tärkeää luottamuksen ylläpitämiseksi ja kalliiden oikeudellisten tai taloudellisten seuraamusten välttämiseksi.Pysymällä kyberturvallisuusuhkien edellä ei ainoastaan auteta toimintojen sujuvampaa kulkua, vaan luodaan myös turvallisempi tila edistykselle ja uusille ideoille.