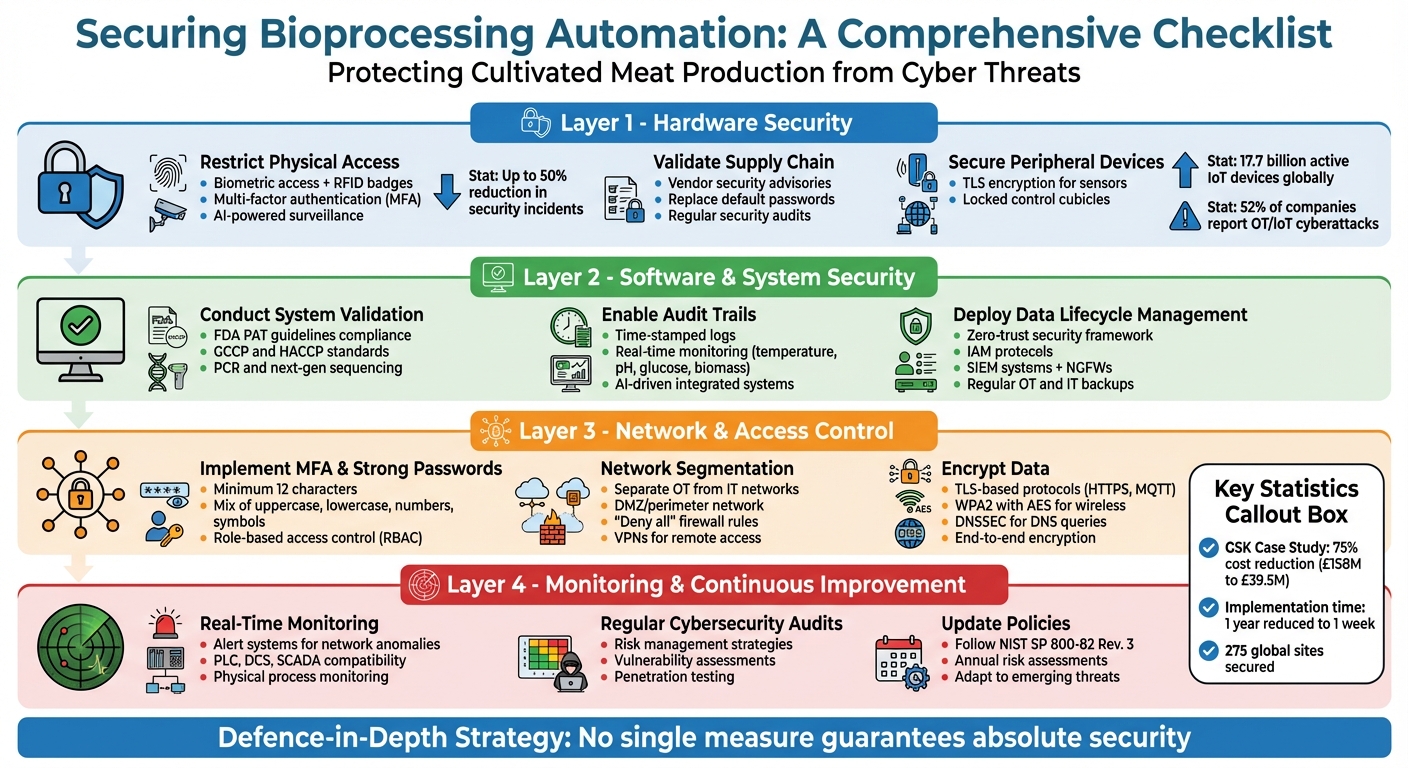

Sistem pemrosesan bioproses otomatis sangat penting untuk produksi daging budidaya tetapi rentan terhadap serangan siber. Ancaman seperti sabotase, pencurian data, dan ransomware dapat mengganggu operasi, merusak peralatan, atau mengkompromikan kualitas produk. Untuk melindungi sistem ini, pendekatan keamanan berlapis sangat penting, menggabungkan langkah-langkah fisik, perangkat lunak, dan jaringan untuk melindungi proses kritis dan kekayaan intelektual.

Sorotan Utama:

- Risiko: Serangan siber dapat memanipulasi parameter bioproses, menyebabkan masalah kualitas atau penundaan produksi.

- Keamanan Fisik: Gunakan akses biometrik, lencana RFID, dan pengawasan AI untuk mengontrol akses peralatan.

- Keamanan Sistem: Validasi sistem, aktifkan jejak audit, dan pastikan integritas data.

- Keamanan Jaringan: Terapkan autentikasi multifaktor, segmentasi jaringan, dan enkripsi data.

- Pemantauan Berkelanjutan: Gunakan peringatan waktu nyata dan lakukan audit keamanan siber secara berkala.

Langkah-langkah ini membantu membangun lingkungan yang aman untuk otomatisasi bioproses, mengurangi kerentanan dan memastikan keandalan operasional.

Daftar Periksa Keamanan Empat Lapisan untuk Sistem Otomatisasi Bioproses

Daftar Periksa Keamanan Perangkat Keras

Batasi Akses Fisik ke Peralatan

Melindungi peralatan bioproses dimulai dengan kontrol akses fisik yang kuat. Menggabungkan alat seperti biometrik, lencana RFID, dan kartu pintar menciptakan beberapa lapisan keamanan untuk mencegah masuk tanpa izin [1][2].Menambahkan otentikasi multi-faktor (MFA) memperkuat ini lebih lanjut - memerlukan baik lencana fisik dan PIN atau kredensial seluler membantu mencegah penggunaan kartu yang digandakan atau dibagikan.

Data menunjukkan bahwa kontrol pengunjung yang buruk sering kali menyebabkan pelanggaran, sementara sistem biometrik dan RFID dapat mengurangi insiden hingga 50% [1]. Sistem Manajemen Pengunjung harus mencakup fitur seperti pra-registrasi, verifikasi ID foto, dan pelacakan waktu nyata dari tamu. Selain itu, pengawasan bertenaga AI dapat mendeteksi aktivitas yang tidak biasa, seperti berkeliaran di dekat peralatan sensitif atau mengikuti dari belakang melalui pintu yang aman, dan memberi tahu tim keamanan secara instan [1][2].

Contoh yang menonjol datang dari GSK, yang pada tahun 2025 memperkenalkan mikrosegmentasi berbasis identitas di 275 situs global di bawah arahan CISO Michael Elmore.Inisiatif ini mengurangi waktu untuk mengamankan situs dari satu tahun menjadi hanya satu minggu, memotong biaya dari perkiraan £158 juta menjadi £39,5 juta - pengurangan yang luar biasa sebesar 75% [3]. Merefleksikan taruhannya, Elmore menyatakan:

Datang ke Pharma dan menyadari bahwa kami memasukkan sesuatu ke dalam tubuh orang membuat saya takut sebagai CISO. Apakah itu vaksin, obat HIV, dampak keamanan yang datang dengan tidak mendapatkan ini dengan benar secara visceral membuat saya terjaga di malam hari [3].

Validasi Integritas Rantai Pasokan

Keamanan fisik hanyalah satu bagian dari teka-teki - mengamankan rantai pasokan sama pentingnya. Terapkan kebijakan keamanan yang ketat untuk semua perangkat keras, solusi, dan penyedia layanan untuk memastikan standar yang konsisten [4].Pemberitahuan keamanan vendor, seperti Siemens ProductCERT, dapat membantu melacak dan mengatasi kerentanan dalam produk industri [4]. Untuk sistem sekali pakai, pastikan bahwa komponen seperti kantong bioreaktor mematuhi standar regulasi yang ketat. Ini tidak hanya memastikan keamanan tetapi juga mencegah kerugian mahal dari batch bernilai tinggi [5].

Selama commissioning, ganti kata sandi default segera dan nonaktifkan antarmuka yang tidak digunakan seperti USB, Ethernet/PROFINET, dan Bluetooth [4]. Perkenalkan pengujian menyeluruh untuk pembawa data eksternal dan periferal sebelum mereka memasuki area produksi. Audit keamanan secara teratur sangat penting untuk memverifikasi bahwa langkah-langkah ini secara efektif mengurangi risiko [4].

Perusahaan daging budidaya juga dapat meningkatkan keamanan rantai pasokan dengan mendapatkan perangkat keras dari pemasok yang terverifikasi melalui platform B2B tepercaya seperti

Perangkat Periferal yang Aman

Setelah perangkat keras diamankan, perhatian harus beralih ke perangkat yang terhubung. Sensor Ethernet atau Wi-Fi modern harus menyertakan enkripsi TLS, pesan yang ditandatangani anti-replay, dan protokol otentikasi yang aman [6][7]. Komponen otomasi kritis harus disimpan dalam kubikel kontrol terkunci atau ruangan yang dilengkapi dengan sistem pengawasan dan alarm [4]. Dengan 17,7 miliar perangkat IoT aktif secara global dan 52% perusahaan melaporkan serangan siber OT atau IoT, langkah-langkah yang kuat tidak dapat dinegosiasikan [7].

Pada pertengahan 2025, Andelyn Biosciences menerapkan keamanan berbasis identitas untuk fasilitas manufaktur terapi gen canggihnya. Dipimpin oleh VP Teknologi Informasi Bryan Holmes, sistem ini memberikan visibilitas yang mendetail dan menerapkan kebijakan ketat untuk mencegah pergerakan tidak sah antara zona manufaktur. Pendekatan ini memastikan bahwa ancaman keamanan siber tidak akan membahayakan keselamatan pasien atau menunda rilis produk, bahkan untuk perawatan yang memerlukan siklus produksi enam minggu [3].

Untuk perlindungan tambahan, gunakan sensor deteksi perusakan untuk memantau apakah perangkat dibuka atau kabel terputus - terutama di lokasi terpencil [6][8]. Nonaktifkan layanan yang tidak diperlukan, seperti server web tertanam atau FTP, kecuali jika layanan tersebut penting untuk operasi.Membangun rutinitas untuk mengevaluasi dan menerapkan pembaruan firmware pada sensor dan PLC, memastikan mereka tetap aman dan berfungsi [4].

Daftar Periksa Keamanan Perangkat Lunak dan Sistem

Melakukan Validasi Sistem

Untuk memastikan kepatuhan dengan pedoman FDA PAT, GCCP, dan HACCP, penting untuk memantau parameter kunci secara real-time [5][10][12]. Menggabungkan PCR dan pengurutan generasi berikutnya ke dalam protokol validasi dapat mengkonfirmasi tidak adanya kontaminasi dalam kultur sel [11].Selain itu, sensor in-line yang digunakan dalam otomasi harus divalidasi agar berfungsi dengan andal selama berminggu-minggu tanpa memerlukan kalibrasi ulang dan harus tahan terhadap proses sterilisasi tanpa melepaskan komponen yang tidak diinginkan [5].

Menggunakan biopsi dan bioreaktor sistem tertutup otomatis meminimalkan kesalahan manusia dan risiko kontaminasi, yang sangat penting untuk memenuhi standar keselamatan regulasi [11]. Bagi perusahaan daging budidaya, mendapatkan peralatan yang sudah divalidasi sebelumnya dari platform seperti

Setelah menyelesaikan validasi sistem, fokus harus beralih ke penerapan jejak audit yang komprehensif dan memastikan integritas data untuk mempertahankan kinerja yang konsisten.

Aktifkan Jejak Audit dan Integritas Data

Membangun jejak audit yang diberi cap waktu, mengintegrasikan pemantauan real-time yang didorong oleh PAT, dan menerapkan array sensor untuk melacak variabel kritis, memastikan integritas data yang dikumpulkan [5][13]. Sistem pengambilan sampel otomatis dapat memberikan data yang tepat dan sering tentang faktor kunci seperti metabolit dan tingkat nutrisi, mengurangi risiko intervensi manual dan potensi kontaminasi [13].

Alat pemantauan real-time harus terus melacak variabel penting, termasuk suhu, oksigen, karbon dioksida, tingkat pH, glukosa, biomassa, dan metabolit [5]. Beralih dari proses manual dan terpisah ke sistem terintegrasi yang didorong oleh AI membantu memastikan alur kerja yang konsisten dan hasil yang dapat diprediksi [13].

Setelah validasi dan jejak audit diterapkan, penting untuk mengamankan data sepanjang siklus hidupnya untuk melindungi dari potensi ancaman.

Terapkan Manajemen Siklus Hidup Data

Implementasikan kerangka kerja keamanan zero-trust dengan protokol Manajemen Identitas dan Akses (IAM) yang ketat dan kontrol akses dengan hak istimewa paling sedikit [14]. Edukasi karyawan tentang manajemen kredensial yang tepat dan segera cabut akses untuk mantan karyawan atau pengguna sementara untuk menjaga keamanan.

Gunakan sistem Manajemen Informasi dan Keamanan (SIEM) dan Firewall Generasi Berikutnya (NGFW) untuk memantau paket data terhadap aktivitas mencurigakan dan malware. Seperti yang disoroti oleh Fortinet:

Untuk memulihkan dan merencanakan sistem yang lebih aman di masa depan, Anda memerlukan sistem forensik yang tahan gangguan.This may require the implementation of an immutable security log system [14].

Pastikan pencadangan rutin dari sistem OT dan IT untuk memungkinkan pemulihan ke keadaan aman jika terjadi kompromi atau kegagalan [9]. Selain itu, manfaatkan program Pemindaian Kerentanan Siber dan Aplikasi Web CISA untuk mengidentifikasi dan mengurangi potensi ancaman dalam sistem otomatis. Prioritaskan penambalan kerentanan yang terdaftar dalam katalog Kerentanan yang Dieksploitasi Dikenal CISA untuk lebih memperkuat pertahanan sistem [9].

Daftar Periksa Jaringan dan Kontrol Akses

Terapkan Otentikasi Multifaktor dan Kata Sandi yang Kuat

Otentikasi multifaktor (MFA) menambahkan lapisan perlindungan ekstra dengan memerlukan setidaknya dua metode verifikasi terpisah, seperti kata sandi yang dikombinasikan dengan kode aplikasi seluler atau pemindaian biometrik, untuk mengamankan titik akses [15][16]. Dr Ir Charles Lim, Kepala Pusat Penelitian Keamanan Siber di

MFA menambahkan lapisan keamanan ekstra yang penting, memerlukan beberapa metode verifikasi (e.g., kata sandi, kode dari aplikasi seluler, pemindaian biometrik) untuk akses ke sistem kritis [15].Pendekatan ini sangat penting untuk mengamankan titik masuk jarak jauh seperti VPN dan portal desktop jarak jauh, yang merupakan target umum untuk serangan berbasis kredensial. Untuk meningkatkan keamanan lebih lanjut, pasangkan MFA dengan kontrol akses berbasis peran (RBAC). Ini memastikan bahwa individu, seperti tim klinis atau pengembang, hanya dapat mengakses sistem atau data yang diperlukan untuk peran spesifik mereka. Selain itu, terapkan kebijakan kata sandi yang kuat dengan mewajibkan kata sandi setidaknya 12 karakter dan mencakup campuran huruf besar dan kecil, angka, dan simbol.Ketika memperoleh peralatan otomatisasi bioproses baru, prioritaskan vendor yang menawarkan produk "Secure by Demand" dengan autentikasi yang kuat dan pengaturan default yang aman [17]. Untuk perusahaan daging budidaya, platform seperti

Cellbase menghubungkan spesialis pengadaan dengan pemasok terverifikasi yang menyediakan peralatan bioproses yang aman.Setelah kontrol akses diterapkan, langkah selanjutnya adalah mengatur jaringan Anda untuk perlindungan yang lebih baik terhadap sistem kritis.

Segmentasi Jaringan dan Penggunaan VPN

Segmentasi jaringan adalah langkah kunci untuk melengkapi pengaturan keamanan yang ada. Untuk melindungi sistem kritis, pisahkan jaringan produksi (OT) dari jaringan korporat (IT) [4].Siemens pedoman operasional memberikan contoh yang jelas:

Komunikasi langsung antara produksi dan jaringan perusahaan sepenuhnya diblokir oleh firewall; komunikasi hanya dapat dilakukan secara tidak langsung melalui server di jaringan DMZ [4].

Zona demiliterisasi (DMZ) atau jaringan perimeter memastikan komunikasi antara jaringan ini terjadi dengan aman melalui server khusus. Dalam jaringan produksi, kelompokkan komponen ke dalam sel yang aman berdasarkan kebutuhan perlindungan mereka dan terapkan prinsip "perlu-untuk-terhubung" [4].

Firewall harus dikonfigurasi dengan aturan "deny all" sebagai default, hanya mengizinkan akses ke sumber daya minimum yang diperlukan. Pendekatan ini mendukung prinsip hak istimewa paling sedikit [18].Untuk meningkatkan keamanan lebih lanjut, terapkan pembatasan bandwidth pada firewall sel atau switch untuk mencegah kelebihan beban jaringan eksternal yang mengganggu transfer data dalam sel kritis [4]. Menonaktifkan antarmuka jaringan yang tidak digunakan pada sistem kritis adalah cara efektif lain untuk mengurangi risiko. Untuk pemeliharaan jarak jauh dan komunikasi antar sel, gunakan Virtual Private Networks (VPNs) untuk membangun terowongan terenkripsi yang aman melalui jaringan yang tidak terpercaya [18][4].

Enkripsi Data Saat Diam dan dalam Transit

Enkripsi sangat penting untuk melindungi informasi baik selama transfer maupun saat disimpan. Gunakan protokol berbasis TLS seperti HTTPS atau MQTT over TLS, dengan memberikan sertifikat individu ke PLC untuk memastikan komunikasi yang aman dan terautentikasi [4].Pedoman operasional Siemens merekomendasikan:

Hanya protokol komunikasi berbasis TLS, seperti HTTPS atau MQTT over TLS, yang direkomendasikan untuk akses perangkat dan transfer data [4].

Untuk koneksi nirkabel, gunakan WPA2 dengan Advanced Encryption Standard (AES) untuk mengamankan data WLAN [4]. Lindungi kueri DNS dalam jaringan Anda dengan menerapkan DNS Security Extensions (DNSSEC) [18].

Untuk melindungi data yang disimpan, simpan file proyek industri sensitif dalam wadah drive terenkripsi untuk melindungi kekayaan intelektual [4]. Saat mentransmisikan file-file ini, selalu gunakan saluran terenkripsi. Alat manajemen jarak jauh juga harus beroperasi dalam kerangka kerja yang aman dan terenkripsi serta selaras dengan strategi keamanan keseluruhan Anda.Untuk solusi akses jarak jauh, prioritaskan yang menyediakan enkripsi end-to-end dan mengintegrasikan penyedia identitas milik pelanggan untuk perlindungan data maksimal [4].

sbb-itb-ffee270

Daftar Periksa Pemantauan dan Peningkatan Berkelanjutan

Terapkan Pemantauan dan Peringatan Waktu Nyata

Sistem Teknologi Operasional (OT) dalam bioproses memerlukan alat pemantauan yang kuat untuk menjaga kinerja, keandalan, keselamatan, dan keamanan data sambil mengelola proses fisik kritis seperti kontrol suhu dan kondisi bioreaktor.

Atur peringatan untuk menandai anomali jaringan dan perubahan tak terduga dalam pengukuran fisik atau peristiwa proses. Misalnya, perubahan tidak sah pada Pengendali Logika yang Dapat Diprogram (PLC) dapat membahayakan seluruh batch daging yang dibudidayakan.Panduan NIST untuk Keamanan Teknologi Operasional (SP 800-82r3) menyoroti pentingnya perbedaan ini:

OT mencakup berbagai sistem dan perangkat yang dapat diprogram yang berinteraksi dengan lingkungan fisik... Sistem dan perangkat ini mendeteksi atau menyebabkan perubahan langsung melalui pemantauan dan/atau pengendalian perangkat, proses, dan peristiwa

Rancang sistem peringatan yang memprioritaskan ancaman yang mempengaruhi keselamatan fisik dan integritas proses dibandingkan dengan pemberitahuan terkait IT rutin. Pastikan alat pemantauan yang Anda gunakan kompatibel dengan perangkat keras industri seperti PLC, Sistem Kontrol Terdistribusi (DCS), dan Sistem Pengawasan dan Akuisisi Data (SCADA). Kompatibilitas ini sangat penting untuk menghindari gangguan dalam alur kerja bioproses yang sensitif. Langkah-langkah pemantauan real-time ini menciptakan fondasi yang kuat untuk audit sistem reguler guna memverifikasi ketahanan.

Lakukan Audit Keamanan Siber Secara Berkala

Pemantauan waktu nyata hanyalah langkah pertama; audit keamanan siber secara berkala sangat penting untuk mengungkap kerentanan sebelum dapat dieksploitasi. Dalam lingkungan bioproses, audit harus fokus pada konfigurasi unik dari sistem kontrol, termasuk SCADA, DCS, dan PLC. Area kunci yang harus diperiksa meliputi strategi manajemen risiko, proses deteksi ancaman, penilaian kerentanan, dan keamanan jaringan serta sensor.

Sesuaikan audit Anda dengan kebutuhan spesifik sistem OT, daripada hanya mengandalkan pemindaian yang berfokus pada IT. Sertakan aspek seperti kontrol akses fisik dan sistem pemantauan lingkungan dalam tinjauan Anda. Pengujian penetrasi juga dapat menjadi alat yang berharga, mensimulasikan skenario serangan dunia nyata untuk mengevaluasi pertahanan sistem.Saat membeli peralatan bioproses baru, pertimbangkan platform seperti

Cellbase untuk terhubung dengan pemasok terverifikasi yang menawarkan sistem dengan fitur audit keamanan bawaan.Perbarui Kebijakan untuk Ancaman yang Muncul

Ancaman keamanan siber terus berkembang, dan kebijakan Anda harus beradaptasi untuk mengikutinya. Pada 28 September 2023, NIST merilis SP 800-82 Rev. 3, menggantikan versi 2015 dan mengalihkan fokus dari Sistem Kontrol Industri (ICS) tradisional ke kerangka OT yang lebih luas. Perubahan ini mencerminkan peran yang semakin besar dari perangkat jaringan, sensor IoT, dan sistem siber-fisik dalam bioproses modern, yang semuanya menuntut langkah-langkah keamanan terintegrasi.

Tinjau secara berkala topologi sistem Anda untuk mengidentifikasi kerentanan baru yang diperkenalkan oleh perangkat periferal atau integrasi IoT. Pastikan bahwa pembaruan kebijakan Anda tidak mengorbankan kinerja waktu nyata atau keselamatan.Tetap terinformasi tentang pembaruan pedoman keamanan nasional - NIST, misalnya, telah menandai potensi pembaruan untuk SP 800-82 pada Juli 2024 untuk mengatasi kerentanan yang muncul. Lakukan penilaian risiko yang disesuaikan dengan topologi sistem Anda setidaknya sekali setahun, dan tingkatkan frekuensinya setiap kali peralatan otomatisasi baru atau perubahan konektivitas diperkenalkan.

Beyond Bioprocessing 4.0 - the Convergence of IT, OT, and Processing Technologies

Kesimpulan

Melindungi otomatisasi bioproses memerlukan strategi Pertahanan Berlapis. Seperti yang disoroti oleh Siemens:

Tidak ada satu pun langkah atau kombinasi langkah yang dapat menjamin keamanan mutlak [4].

Ini sangat relevan untuk produksi daging yang dibudidayakan, di mana sistem sering kali mengandung kekayaan intelektual yang berharga, menjadikannya target yang menarik untuk spionase industri atau sabotase [4][19].

Integrasi sistem IT dan OT telah secara signifikan memperluas potensi kerentanan di fasilitas bioproses modern. Apa yang dulunya merupakan pengaturan produksi yang terisolasi sekarang bergantung pada perangkat yang saling terhubung, platform cloud, dan berbagi data secara real-time [19]. Menangani permukaan serangan yang diperluas ini memerlukan upaya terkoordinasi di tiga area utama: Keamanan Pabrik (seperti kontrol akses fisik), Keamanan Jaringan (termasuk segmentasi dan firewall), dan Integritas Sistem (seperti manajemen patch dan penguatan sistem) [4].

Namun, perlindungan yang efektif bukan hanya tentang teknologi. Siemens mengingatkan kita bahwa keamanan industri adalah proses berkelanjutan yang memerlukan kolaborasi antara operator pabrik, integrator sistem, dan produsen peralatan [4].

Untuk memastikan cakupan yang komprehensif, pendekatan daftar periksa dapat menyatukan langkah-langkah keamanan yang dibahas. Ini mungkin termasuk menonaktifkan port USB yang tidak digunakan, menerapkan daftar putih aplikasi, mengadopsi arsitektur Zero Trust, dan melakukan penilaian risiko tahunan.Saat membeli sistem otomatisasi baru, pertimbangkan untuk menggunakan platform seperti

Cellbase untuk menemukan pemasok terverifikasi yang memprioritaskan desain sistem yang aman.Keamanan siber bukanlah tugas sekali selesai. Analisis risiko secara teratur - setidaknya sekali setahun atau setelah perluasan fasilitas - sangat penting. Tetap terinformasi tentang ancaman yang muncul melalui sumber daya seperti NIST SP 800-82 Rev. 3 dapat membantu Anda beradaptasi dengan tantangan baru. Meninjau kembali dan memperbarui langkah-langkah keamanan Anda memastikan sistem Anda tetap tangguh dan mampu menghadapi risiko siber yang berkembang. Dengan menjadikan keamanan sebagai prioritas berkelanjutan, Anda dapat lebih melindungi operasi bioproses Anda dari ancaman di masa depan.

FAQ

Apa dampak yang dapat ditimbulkan oleh serangan siber pada bioproses otomatis dalam produksi daging budidaya?

Serangan siber yang menargetkan sistem bioproses otomatis dapat menyebabkan gangguan besar dalam produksi daging budidaya.Serangan ini mungkin mengganggu sistem kontrol, menyebabkan penundaan, kualitas produk yang terganggu, atau bahkan penghentian operasional sepenuhnya. Selain kemunduran operasional, ada juga risiko data sensitif dicuri - seperti resep rahasia atau informasi proses yang terperinci - yang dapat membahayakan kekayaan intelektual. Dalam kasus yang lebih parah, serangan siber dapat menimbulkan risiko keselamatan. Misalnya, mengutak-atik peralatan atau proses kritis dapat membahayakan tenaga kerja dan lingkungan produksi. Untuk melindungi operasi dan memastikan integritas produksi daging yang dibudidayakan, menerapkan langkah-langkah keamanan siber yang kuat bukan hanya disarankan - tetapi sangat penting.

Apa saja elemen kunci dari strategi keamanan yang kuat untuk sistem pemrosesan bioproses otomatis?

Rencana keamanan yang kuat untuk sistem pemrosesan bioproses otomatis bergantung pada strategi pertahanan berlapis, menangani risiko pada tingkat fisik, jaringan, dan aplikasi. Mulailah dengan keamanan fisik dengan membatasi akses ke peralatan seperti bioreaktor dan menggunakan perlindungan yang menunjukkan tanda-tanda gangguan. Di sisi jaringan, adopsi segmentasi jaringan untuk menjaga sistem teknologi operasional (OT) terpisah dari jaringan TI, memastikan bahwa hanya perangkat yang berwenang yang dapat berinteraksi dengan komponen penting. Perkuat ini dengan menerapkan manajemen identitas dan akses, menggunakan izin berbasis peran dan otentikasi multi-faktor untuk mengontrol akses dalam setiap zona jaringan.

Penguatan sistem adalah langkah kunci lainnya - nonaktifkan layanan yang tidak diperlukan, terapkan konfigurasi yang aman, dan batasi fungsionalitas untuk mengurangi potensi kerentanan. Lindungi integritas data dengan komunikasi yang aman, seperti koneksi terenkripsi (e.g., TLS) dan pembaruan firmware yang ditandatangani. Untuk tetap terdepan dari ancaman, terapkan pemantauan berkelanjutan melalui pencatatan, deteksi anomali, dan penilaian keamanan secara berkala. Selain itu, pertahankan rencana tanggapan insiden, patuhi jadwal patching yang teratur, dan pastikan cadangan diverifikasi dan siap untuk pemulihan cepat jika terjadi pelanggaran.

Untuk jalur produksi daging budidaya, pendekatan ini mungkin melibatkan pengamanan kabinet kontrol bioreaktor, mengisolasi PLC dan sensor pada VLAN khusus, dan memerlukan kata sandi yang kuat dan unik untuk semua perangkat.Memilih peralatan dari penyedia seperti

Cellbase juga dapat membantu, karena alat mereka sudah diverifikasi sebelumnya dengan fitur seperti penandatanganan firmware dan keterlacakan rantai pasokan, menambahkan lapisan keamanan ekstra dan meningkatkan keandalan operasional.Mengapa audit keamanan siber reguler penting untuk fasilitas bioproses?

Audit keamanan siber reguler memainkan peran penting dalam mendeteksi dan memperbaiki kelemahan yang dapat mengekspos organisasi terhadap pelanggaran data, gangguan operasional, atau bahkan serangan yang disengaja. Pemeriksaan ini penting untuk melindungi kekayaan intelektual, menjaga keandalan sistem otomatis, dan menjaga data sensitif agar aman dari manipulasi.

Mereka juga memastikan kepatuhan terhadap persyaratan peraturan yang ketat, yang penting untuk menjaga kepercayaan dan menghindari konsekuensi hukum atau finansial yang mahal.Tetap berada di depan risiko keamanan siber tidak hanya membantu operasi berjalan lebih lancar tetapi juga menciptakan ruang yang lebih aman untuk kemajuan dan ide-ide baru.

Postingan Blog Terkait