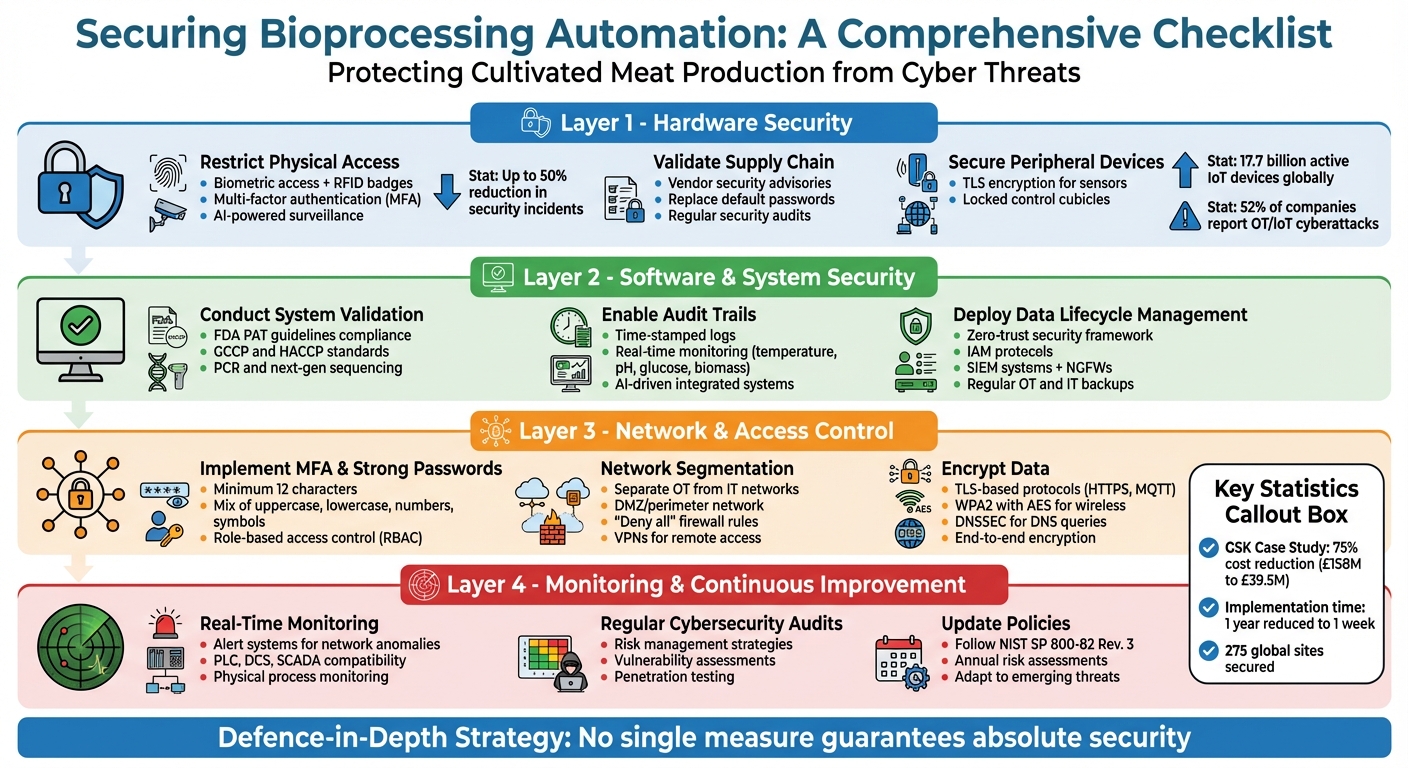

Otomatik biyoproses sistemleri, kültürlenmiş et üretimi için kritik öneme sahiptir ancak siber saldırılara karşı savunmasızdır. Sabotaj, veri hırsızlığı ve fidye yazılımı gibi tehditler operasyonları aksatabilir, ekipmanlara zarar verebilir veya ürün kalitesini tehlikeye atabilir. Bu sistemleri korumak için fiziksel, yazılım ve ağ önlemlerini birleştirerek kritik süreçleri ve fikri mülkiyeti koruyan katmanlı bir güvenlik yaklaşımı gereklidir.

Ana Başlıklar:

- Riskler: Siber saldırılar biyoproses parametrelerini manipüle edebilir, kalite sorunlarına veya üretim gecikmelerine yol açabilir.

- Fiziksel Güvenlik: Ekipman erişimini kontrol etmek için biyometrik erişim, RFID kartları ve yapay zeka gözetimi kullanın.

- Sistem Güvenliği: Sistemleri doğrulayın, denetim izlerini etkinleştirin ve veri bütünlüğünü sağlayın.

- Ağ Güvenliği: Çok faktörlü kimlik doğrulama uygulayın, ağları segmentlere ayırın ve verileri şifreleyin.

- Sürekli İzleme: Gerçek zamanlı uyarılar kullanın ve düzenli siber güvenlik denetimleri yapın.

Bu önlemler, biyoproses otomasyonu için güvenli bir ortam oluşturulmasına yardımcı olur, güvenlik açıklarını azaltır ve operasyonel güvenilirliği sağlar.

Biyoproses Otomasyon Sistemleri için Dört Katmanlı Güvenlik Kontrol Listesi

Donanım Güvenlik Kontrol Listesi

Ekipmana Fiziksel Erişimi Kısıtlayın

Biyoproses ekipmanını korumak, güçlü fiziksel erişim kontrolleriyle başlar. Biyometrik, RFID kartları ve akıllı kartlar gibi araçları birleştirmek, yetkisiz girişleri önlemek için birden fazla güvenlik katmanı oluşturur [1][2].Çok faktörlü kimlik doğrulama (MFA) eklemek bunu daha da güçlendirir - hem fiziksel bir rozet hem de bir PIN veya mobil kimlik bilgisi gerektirmek, kopyalanmış veya paylaşılan kartların kullanımını engellemeye yardımcı olur.

Veriler, zayıf ziyaretçi kontrollerinin genellikle ihlallere yol açtığını, biyometrik ve RFID sistemlerinin ise olayları %50'ye kadar azaltabileceğini göstermektedir [1]. Ziyaretçi Yönetim Sistemleri, ön kayıt, fotoğraf kimlik doğrulama ve misafirlerin gerçek zamanlı takibi gibi özellikleri içermelidir. Ayrıca, yapay zeka destekli gözetim, hassas ekipmanların yakınında oyalanma veya güvenli kapılardan izinsiz geçiş gibi olağandışı faaliyetleri tespit edebilir ve güvenlik ekiplerini anında uyarabilir [1][2].

Dikkate değer bir örnek, 2025 yılında CISO Michael Elmore'un yönetiminde 275 küresel sitede kimlik tabanlı mikro segmentasyon uygulayan GSK'den gelmektedir.Bu girişim, bir sitenin güvenliğini sağlama süresini bir yıldan sadece bir haftaya indirerek, maliyetleri tahmini 158 milyon £'dan 39,5 milyon £'a düşürdü - bu, dikkate değer bir %75'lik azalma [3]. Elmore, riskleri değerlendirirken şunları söyledi:

İlaç sektörüne gelmek ve insanların vücuduna bir şeyler koyduğumuzu fark etmek, bir CISO olarak beni doğrudan korkuttu. İster aşı, ister HIV ilacı olsun, bu işin doğru yapılmamasıyla gelen güvenlik etkileri beni geceleri uyanık tutuyor [3].

Tedarik Zinciri Bütünlüğünü Doğrulayın

Fiziksel güvenlik bulmacanın sadece bir parçası - tedarik zincirinin güvenliğini sağlamak da aynı derecede kritik. Tutarlı standartları sağlamak için tüm donanım, çözümler ve hizmet sağlayıcılar için katı güvenlik politikaları uygulayın [4].Tedarikçi güvenlik tavsiyeleri, Siemens ProductCERT gibi, endüstriyel ürünlerdeki güvenlik açıklarını izlemeye ve ele almaya yardımcı olabilir [4]. Tek kullanımlık sistemler için, biyoreaktör torbaları gibi bileşenlerin sıkı düzenleyici standartlara uygun olduğunu doğrulayın. Bu sadece güvenliği sağlamakla kalmaz, aynı zamanda yüksek değerli partilerin maliyetli kayıplarını da önler [5].

Devreye alma sırasında, varsayılan şifreleri hemen değiştirin ve USB, Ethernet/PROFINET ve Bluetooth gibi kullanılmayan arayüzleri devre dışı bırakın [4]. Üretim alanlarına girmeden önce harici veri taşıyıcıları ve çevre birimleri için kapsamlı testler uygulayın. Bu önlemlerin riskleri etkili bir şekilde hafifletip hafifletmediğini doğrulamak için düzenli güvenlik denetimleri gereklidir [4].

Kültürlenmiş et şirketleri,

Güvenli Çevresel Cihazlar

Donanım güvence altına alındıktan sonra, dikkat bağlı cihazlara çevrilmelidir. Modern Ethernet veya Wi-Fi sensörleri, TLS şifrelemesi, anti-replay imzalı mesajlar ve güvenli kimlik doğrulama protokollerini içermelidir [6][7]. Kritik otomasyon bileşenleri, gözetim sistemleri ve alarmlarla donatılmış kilitli kontrol dolaplarında veya odalarında saklanmalıdır [4]. Küresel olarak 17.7 milyar aktif IoT cihazı ve şirketlerin %52'sinin OT veya IoT siber saldırılarını bildirmesiyle, sağlam önlemler vazgeçilmezdir [7].

2025 ortalarında, Andelyn Biosciences, ileri gen tedavisi üretim tesisi için kimlik tabanlı güvenlik uyguladı. Bilgi Teknolojileri Başkan Yardımcısı Bryan Holmes tarafından yönetilen sistem, detaylı görünürlük sağladı ve üretim bölgeleri arasında yetkisiz hareketi önlemek için katı politikalar uyguladı. Bu yaklaşım, siber güvenlik tehditlerinin hasta güvenliğini tehlikeye atmasını veya altı haftalık üretim döngüleri gerektiren tedavilerin ürün çıkışını geciktirmesini engelledi [3].

Ek koruma için, cihazların açılıp açılmadığını veya kabloların bağlantısının kesilip kesilmediğini izlemek amacıyla kurcalama tespit sensörlerini kullanın - özellikle uzak konumlarda [6][8]. Gömülü web sunucuları veya FTP gibi gereksiz hizmetleri, operasyon için gerekli olmadıkça devre dışı bırakın.Sensörler ve PLC'ler için firmware güncellemelerini değerlendirmek ve uygulamak üzere bir rutin oluşturun, böylece güvenli ve işlevsel kalmalarını sağlayın [4].

Yazılım ve Sistem Güvenliği Kontrol Listesi

Sistem Doğrulaması Yapın

FDA PAT yönergelerine, GCCP ve HACCP'ye uyumu sağlamak için, anahtar parametreleri gerçek zamanlı olarak izlemek önemlidir [5][10][12]. Doğrulama protokollerine PCR ve yeni nesil dizilemenin dahil edilmesi, hücre kültürlerinde kontaminasyon olmadığını doğrulayabilir [11].Ayrıca, otomasyonda kullanılan satır içi sensörler, yeniden kalibrasyona ihtiyaç duymadan haftalarca güvenilir bir şekilde çalışacak şekilde doğrulanmalı ve istenmeyen bileşenler salmadan sterilizasyon süreçlerine dayanmalıdır [5].

Otomatik, kapalı sistem biyopsiler ve biyoreaktörler kullanmak, insan hatasını ve kontaminasyon risklerini en aza indirir, bu da düzenleyici güvenlik standartlarını karşılamak için kritiktir [11]. Kültürlenmiş et şirketleri için,

Sistem doğrulaması tamamlandıktan sonra, kapsamlı denetim izleri uygulamaya ve veri bütünlüğünü sağlamaya odaklanılmalıdır, böylece tutarlı performans korunabilir.

Denetim İzlerini ve Veri Bütünlüğünü Etkinleştir

Zaman damgalı denetim izleri oluşturun, PAT destekli gerçek zamanlı izlemeyi entegre edin ve toplanan verilerin bütünlüğünü sağlamak için kritik değişkenleri izlemek üzere sensör dizileri dağıtın [5][13]. Otomatik örnekleme sistemleri, metabolitler ve besin seviyeleri gibi anahtar faktörler hakkında hassas, sık veri sağlayarak manuel müdahale ve potansiyel kontaminasyon risklerini azaltabilir [13].

Gerçek zamanlı izleme araçları, sıcaklık, oksijen, karbondioksit, pH seviyeleri, glikoz, biyokütle ve metabolitler dahil olmak üzere temel değişkenleri sürekli izlemelidir [5]. Manuel ve kopuk süreçlerden entegre, yapay zeka destekli sistemlere geçiş, tutarlı iş akışlarını ve öngörülebilir sonuçları sağlamaya yardımcı olur [13].

Doğrulama ve denetim izleri yerleştirildikten sonra, potansiyel tehditlere karşı koruma sağlamak için verileri yaşam döngüsü boyunca güvence altına almak önemlidir.

Veri Yaşam Döngüsü Yönetimini Dağıtın

Sıkı Kimlik ve Erişim Yönetimi (IAM) protokolleri ve en az ayrıcalıklı erişim kontrolleri ile sıfır güvenlik çerçevesi uygulayın [14]. Çalışanları uygun kimlik bilgisi yönetimi konusunda eğitin ve eski çalışanlar veya geçici kullanıcılar için erişimi derhal iptal ederek güvenliği sağlayın.

Şüpheli etkinlik ve kötü amaçlı yazılımlar için veri paketlerini izlemek amacıyla Güvenlik Bilgileri ve Olay Yönetimi (SIEM) sistemleri ve Yeni Nesil Güvenlik Duvarları (NGFW'ler) kullanın. Fortinet tarafından vurgulandığı gibi:

Hem kurtarma hem de gelecekte daha güvenli bir sistem planlamak için, kurcalamaya karşı dayanıklı bir adli tıp sistemine ihtiyacınız var.Bu, değiştirilemez bir güvenlik günlüğü sisteminin uygulanmasını gerektirebilir [14].

Her iki OT ve BT sisteminin düzenli yedeklemelerini yaparak, bir ihlal veya arıza durumunda güvenli bir duruma geri dönülmesini sağlayın [9]. Ayrıca, CISA'nın Siber Güvenlik Açığı ve Web Uygulamaları Tarama programlarını kullanarak otomatik sistemlerdeki potansiyel tehditleri belirleyin ve azaltın. Sistem savunmalarını daha da güçlendirmek için CISA'nın Bilinen İstismar Edilen Güvenlik Açıkları kataloğunda listelenen güvenlik açıklarının yamalanmasına öncelik verin [9].

Ağ ve Erişim Kontrol Listesi

Çok Faktörlü Kimlik Doğrulama ve Güçlü Parolalar Uygulayın

Çok faktörlü kimlik doğrulama (MFA), erişim noktalarını güvence altına almak için bir parola ile mobil uygulama kodu veya biyometrik tarama gibi en az iki ayrı doğrulama yöntemi gerektirerek ekstra bir koruma katmanı ekler [15][16]. Dr. Ir Charles Lim, Swiss German University Siber Güvenlik Araştırma Merkezi Başkanı, bunun önemini vurguluyor:

MFA, kritik sistemlere erişim için birden fazla doğrulama yöntemi (e.g., parola, mobil uygulama kodu, biyometrik tarama) gerektirerek önemli bir ekstra güvenlik katmanı ekler [15].

Bu yaklaşım, özellikle kimlik bilgilerine dayalı saldırıların yaygın hedefleri olan VPN'ler ve uzaktan masaüstü portalları gibi uzaktan giriş noktalarını güvence altına almak için çok önemlidir [15][16].

Güvenliği daha da artırmak için, MFA'yı rol tabanlı erişim kontrolü (RBAC) ile eşleştirin. Bu, klinik ekipler veya geliştiriciler gibi bireylerin yalnızca belirli rolleri için gerekli olan sistemlere veya verilere erişebilmesini sağlar [16]. Ayrıca, parolaların en az 12 karakter uzunluğunda olmasını ve büyük ve küçük harfler, sayılar ve semboller içermesini gerektirerek güçlü parola politikalarını uygulayın [15][4].Yeni biyoproses otomasyon ekipmanları edinirken, güçlü kimlik doğrulama ve güvenli varsayılan ayarlarla "Talep Üzerine Güvenli" ürünler sunan satıcıları önceliklendirin [17]. Kültür et şirketleri için,

Erişim kontrolleri sağlandıktan sonra, kritik sistemlerin daha iyi korunması için ağınızı düzenlemek bir sonraki adımdır.

Ağ Segmentasyonu ve VPN Kullanımı

Ağ segmentasyonu, mevcut güvenlik yapınızı tamamlamak için önemli bir önlemdir. Kritik sistemleri korumak için üretim (OT) ağlarını kurumsal (IT) ağlarından ayırın [4].Siemens operasyonel kılavuzları net bir örnek sunar:

Üretim ve şirket ağları arasındaki doğrudan iletişim, güvenlik duvarları tarafından tamamen engellenmiştir; iletişim yalnızca DMZ ağındaki sunucular aracılığıyla dolaylı olarak gerçekleşebilir [4].

Bir askerden arındırılmış bölge (DMZ) veya çevre ağı, bu ağlar arasındaki iletişimin özel sunucular aracılığıyla güvenli bir şekilde gerçekleşmesini sağlar. Üretim ağı içinde, grup bileşenlerini koruma ihtiyaçlarına göre güvenli hücrelere ayırın ve "bağlanma gerekliliği" ilkesini uygulayın [4].

Güvenlik duvarları varsayılan olarak "hepsini reddet" kuralı ile yapılandırılmalı ve yalnızca gerekli minimum kaynaklara erişime izin verilmelidir. Bu yaklaşım, en az ayrıcalık ilkesini destekler [18].Güvenliği daha da artırmak için, kritik hücreler içinde veri transferini kesintiye uğratabilecek dış ağ aşırı yüklenmelerini önlemek amacıyla hücre güvenlik duvarlarında veya anahtarlarda bant genişliği kısıtlamaları uygulayın [4]. Kritik sistemlerde kullanılmayan ağ arayüzlerini devre dışı bırakmak, riskleri azaltmanın başka bir etkili yoludur. Uzaktan bakım ve hücreler arası iletişim için, güvenilmeyen ağlar üzerinden güvenli, şifreli tüneller kurmak amacıyla Sanal Özel Ağlar (VPN'ler) kullanın [18][4].

Verileri Dinlenme ve Aktarım Halindeyken Şifreleyin

Şifreleme, bilgileri hem transfer sırasında hem de depolama esnasında korumak için gereklidir. HTTPS veya MQTT over TLS gibi TLS tabanlı protokoller kullanarak, güvenli ve kimlik doğrulamalı iletişimi sağlamak için PLC'lere bireysel sertifikalar atayın [4].Siemens operasyonel kılavuzları önerir:

Cihaz erişimi ve veri transferi için yalnızca HTTPS veya MQTT üzerinden TLS gibi TLS tabanlı iletişim protokolleri önerilir [4].

Kablosuz bağlantılar için, WLAN verilerini güvence altına almak amacıyla Gelişmiş Şifreleme Standardı (AES) ile WPA2 kullanın [4]. Ağınızdaki DNS sorgularını DNS Güvenlik Uzantıları (DNSSEC) uygulayarak koruyun [18].

Dinlenme halindeki verileri korumak için, hassas endüstriyel proje dosyalarını şifreli sürücü konteynerlerinde saklayarak fikri mülkiyeti koruyun [4]. Bu dosyaları iletirken her zaman şifreli kanallar kullanın. Uzaktan yönetim araçları da güvenli, şifreli bir çerçevede çalışmalı ve genel güvenlik stratejinizle uyumlu olmalıdır.Uzaktan erişim çözümleri için, uçtan uca şifreleme sağlayan ve maksimum veri koruması için müşteri tarafından sahip olunan kimlik sağlayıcıları ile entegre olanları önceliklendirin [4].

sbb-itb-ffee270

İzleme ve Sürekli İyileştirme Kontrol Listesi

Gerçek Zamanlı İzleme ve Uyarılar Dağıtın

Biyoproseslerdeki Operasyonel Teknoloji (OT) sistemleri, sıcaklık kontrolü ve biyoreaktör koşulları gibi kritik fiziksel süreçleri yönetirken performans, güvenilirlik, güvenlik ve veri güvenliğini sağlamak için sağlam izleme araçlarına ihtiyaç duyar.

Ağ anormalliklerini ve fiziksel ölçümlerdeki veya süreç olaylarındaki beklenmedik değişiklikleri işaretlemek için uyarılar kurun. Örneğin, Programlanabilir Mantık Denetleyicisi (PLC) üzerindeki yetkisiz bir değişiklik, yetiştirilen etin tüm bir partisini tehlikeye atabilir.NIST Operasyonel Teknoloji Güvenliği Kılavuzu (SP 800-82r3), bu ayrımın önemini vurgulamaktadır:

OT, fiziksel çevre ile etkileşime giren geniş bir programlanabilir sistemler ve cihazlar yelpazesini kapsar... Bu sistemler ve cihazlar, cihazların, süreçlerin ve olayların izlenmesi ve/veya kontrolü yoluyla doğrudan bir değişiklik algılar veya neden olur

Fiziksel güvenliği ve süreç bütünlüğünü etkileyen tehditleri rutin BT ile ilgili bildirimlerin önüne koyan bir uyarı sistemi tasarlayın. Kullandığınız izleme araçlarının, PLC'ler, Dağıtılmış Kontrol Sistemleri (DCS) ve Denetleyici Kontrol ve Veri Toplama (SCADA) sistemleri gibi endüstriyel donanımlarla uyumlu olmasını sağlayın. Bu uyumluluk, hassas biyoproses iş akışlarında kesintileri önlemek için kritiktir. Bu gerçek zamanlı izleme önlemleri, dayanıklılığı doğrulamak için düzenli sistem denetimleri için sağlam bir temel oluşturur.

Düzenli Siber Güvenlik Denetimleri Gerçekleştirin

Gerçek zamanlı izleme sadece ilk adımdır; düzenli siber güvenlik denetimleri, açıkların istismar edilmeden önce ortaya çıkarılması için gereklidir. Biyoproses ortamlarında, denetimler SCADA, DCS ve PLC'ler dahil olmak üzere kontrol sistemlerinin benzersiz yapılandırmalarına odaklanmalıdır. İncelenmesi gereken ana alanlar arasında risk yönetimi stratejileri, tehdit algılama süreçleri, zafiyet değerlendirmeleri ve ağlar ile sensörlerin güvenliği yer alır.

Denetimlerinizi, yalnızca BT odaklı taramalara güvenmek yerine OT sistemlerinin özel ihtiyaçlarına göre özelleştirin. İncelemenize fiziksel erişim kontrolleri ve çevresel izleme sistemleri gibi unsurları dahil edin. Penetrasyon testi de, sistem savunmalarını değerlendirmek için gerçek dünya saldırı senaryolarını simüle eden değerli bir araç olabilir.Yeni biyoproses ekipmanı satın alırken, yerleşik güvenlik denetim özelliklerine sahip sistemler sunan doğrulanmış tedarikçilerle bağlantı kurmak için

Yeni Tehditler İçin Politika Güncellemeleri

Siber güvenlik tehditleri sürekli olarak evrim geçirir ve politikalarınızın buna ayak uyduracak şekilde uyarlanması gerekir. 28 Eylül 2023'te, NIST SP 800-82 Rev. 3'ü yayınladı ve 2015 versiyonunun yerini alarak geleneksel Endüstriyel Kontrol Sistemlerinden (ICS) daha geniş bir OT çerçevesine odaklanmaya başladı. Bu değişiklik, modern biyoproseslerde ağ bağlantılı cihazların, IoT sensörlerinin ve siber-fiziksel sistemlerin artan rolünü yansıtmakta olup, tümü entegre güvenlik önlemleri gerektirmektedir.

Çevresel cihazlar veya IoT entegrasyonları tarafından tanıtılan yeni güvenlik açıklarını belirlemek için sistem topolojilerinizi düzenli olarak gözden geçirin. Politikalarınıza yapılan güncellemelerin gerçek zamanlı performansı veya güvenliği tehlikeye atmadığından emin olun.Ulusal güvenlik yönergelerindeki güncellemeler hakkında bilgi sahibi olun - Örneğin, NIST, ortaya çıkan güvenlik açıklarını ele almak için SP 800-82'de Temmuz 2024 için potansiyel güncellemeler işaret etti. Sisteminizin topolojisine uygun risk değerlendirmelerini yılda en az bir kez yapın ve yeni otomasyon ekipmanı veya bağlantı değişiklikleri tanıtıldığında sıklığı artırın.

Biyoproses 4.0'ın Ötesinde - BT, OT ve İşleme Teknolojilerinin Yakınsaması

Sonuç

Biyoproses otomasyonunu korumak, katmanlı bir Derinlemesine Savunma stratejisi gerektirir. Siemens'in vurguladığı gibi:

Ne tek bir önlem ne de önlemlerin bir kombinasyonu mutlak güvenlik sağlayabilir [4].

Bu, özellikle sistemlerin genellikle değerli fikri mülkiyet içermesi nedeniyle endüstriyel casusluk veya sabotaj için çekici hedefler haline gelen kültürlenmiş et üretimi için geçerlidir [4][19].

BT ve OT sistemlerinin entegrasyonu, modern biyoproses tesislerindeki potansiyel güvenlik açıklarını önemli ölçüde genişletmiştir. Bir zamanlar izole üretim kurulumları olan sistemler artık birbirine bağlı cihazlar, bulut platformları ve gerçek zamanlı veri paylaşımına dayanıyor [19].Bu genişlemiş saldırı yüzeyini ele almak, üç ana alanda koordineli bir çaba gerektirir: Tesis Güvenliği (fiziksel erişim kontrolleri gibi), Ağ Güvenliği (segmentasyon ve güvenlik duvarları dahil) ve Sistem Bütünlüğü (yama yönetimi ve sistem sertleştirme gibi) [4].

Ancak, etkili koruma sadece teknolojiyle ilgili değildir. Siemens, endüstriyel güvenliğin, tesis operatörleri, sistem entegratörleri ve ekipman üreticileri arasında işbirliği gerektiren sürekli bir süreç olduğunu hatırlatıyor [4].

Kapsamlı bir kapsama sağlamak için, bir kontrol listesi yaklaşımı tartışılan güvenlik önlemlerini birleştirebilir. Bu, kullanılmayan USB portlarının devre dışı bırakılmasını, uygulama beyaz listeye almayı, Sıfır Güven mimarisini benimsemeyi ve yıllık risk değerlendirmeleri yapmayı içerebilir.Yeni otomasyon sistemleri satın alırken, güvenli sistem tasarımını önceliklendiren doğrulanmış tedarikçileri bulmak için

Siber güvenlik, bir defalık bir görev değildir. Yılda en az bir kez veya herhangi bir tesis genişlemesinden sonra düzenli risk analizleri yapmak esastır. NIST SP 800-82 Rev. 3 gibi kaynaklar aracılığıyla ortaya çıkan tehditler hakkında bilgi sahibi olmak, yeni zorluklara uyum sağlamanıza yardımcı olabilir. Güvenlik önlemlerinizi gözden geçirmek ve güncellemek, sistemlerinizin gelişen siber risklere karşı dayanıklı ve dirençli kalmasını sağlar. Güvenliği sürekli bir öncelik olarak ele alarak, biyoproses operasyonlarınızı gelecekteki tehditlerden daha iyi koruyabilirsiniz.

SSS

Siber saldırıların kültive et üretiminde otomatik biyoproses üzerinde ne gibi etkileri olabilir?

Otomatik biyoproses sistemlerini hedef alan siber saldırılar, kültive et üretiminde büyük aksamalara neden olabilir.Bu saldırılar kontrol sistemlerine müdahale edebilir, gecikmelere, ürün kalitesinin bozulmasına veya hatta operasyonların tamamen durmasına yol açabilir. Operasyonel aksaklıkların ötesinde, hassas verilerin çalınma riski de vardır - tescilli tarifler veya ayrıntılı süreç bilgileri gibi - bu da fikri mülkiyeti tehlikeye atabilir.

Daha ciddi durumlarda, siber saldırılar güvenlik riskleri oluşturabilir. Örneğin, kritik ekipman veya süreçlerle oynanması hem iş gücünü hem de üretim ortamını tehlikeye atabilir. Operasyonları korumak ve kültürlenmiş et üretiminin bütünlüğünü sağlamak için güçlü siber güvenlik önlemleri uygulamak sadece tavsiye edilmez - bu bir zorunluluktur.

Otomatik biyoproses sistemleri için sağlam bir güvenlik stratejisinin ana unsurları nelerdir?

Otomatik biyoproses sistemleri için sağlam bir güvenlik planı, fiziksel, ağ ve uygulama seviyelerindeki riskleri ele alan katmanlı savunma stratejisine dayanır. Fiziksel güvenlik ile başlayarak biyoreaktörler gibi ekipmanlara erişimi sınırlayın ve kurcalama kanıtı korumalar kullanın. Ağ tarafında, operasyonel teknoloji (OT) sistemlerini BT ağlarından ayrı tutmak için ağ segmentasyonu benimseyin ve yalnızca yetkili cihazların kritik bileşenlerle etkileşime girebilmesini sağlayın. Bunu, her ağ bölgesinde erişimi kontrol etmek için rol tabanlı izinler ve çok faktörlü kimlik doğrulama kullanarak kimlik ve erişim yönetimini uygulayarak güçlendirin.

Sistem sertleştirme başka bir önemli adımdır - gereksiz hizmetleri devre dışı bırakın, güvenli yapılandırmalar uygulayın ve potansiyel güvenlik açıklarını azaltmak için işlevselliği sınırlayın. Güvenli iletişimlerle veri bütünlüğünü koruyun, örneğin şifreli bağlantılar (e.g., TLS) ve imzalı ürün yazılımı güncellemeleri. Tehditlerin önünde kalmak için, günlük kaydı, anomali tespiti ve düzenli güvenlik değerlendirmeleri yoluyla sürekli izleme uygulayın. Ayrıca, olay müdahale planlarını sürdürün, düzenli bir yama programına bağlı kalın ve ihlaller durumunda hızlı kurtarma için yedeklerin doğrulanmış ve hazır olduğundan emin olun.

Kültür et üretim hatları için, bu yaklaşım biyoreaktör kontrol dolaplarının güvence altına alınmasını, PLC'lerin ve sensörlerin özel VLAN'larda izole edilmesini ve tüm cihazlar için güçlü, benzersiz şifreler gerektirmeyi içerebilir. Sağlayıcılar

Biyoproses tesisleri için düzenli siber güvenlik denetimleri neden önemlidir?

Düzenli siber güvenlik denetimleri, kuruluşları veri ihlallerine, operasyonel aksaklıklara veya kasıtlı saldırılara maruz bırakabilecek zayıflıkları tespit etme ve düzeltmede önemli bir rol oynar. Bu kontroller, fikri mülkiyeti korumak, otomatik sistemlerin güvenilirliğini sürdürmek ve hassas verileri tahrifattan korumak için gereklidir.

Ayrıca, sıkı düzenleyici gerekliliklere uyumu sağlarlar, bu da güveni sürdürmek ve maliyetli yasal veya finansal sonuçlardan kaçınmak için çok önemlidir.Siber güvenlik risklerinin önünde olmak, operasyonların daha sorunsuz çalışmasına yardımcı olmakla kalmaz, aynı zamanda ilerleme ve yeni fikirler için daha güvenli bir alan yaratır.