Sistemas automatizados de bioprocessamento são críticos para a produção de carne cultivada, mas são vulneráveis a ataques cibernéticos. Ameaças como sabotagem, roubo de dados e ransomware podem interromper operações, danificar equipamentos ou comprometer a qualidade do produto. Para proteger esses sistemas, uma abordagem de segurança em camadas é essencial, combinando medidas físicas, de software e de rede para salvaguardar processos críticos e propriedade intelectual.

Principais Destaques:

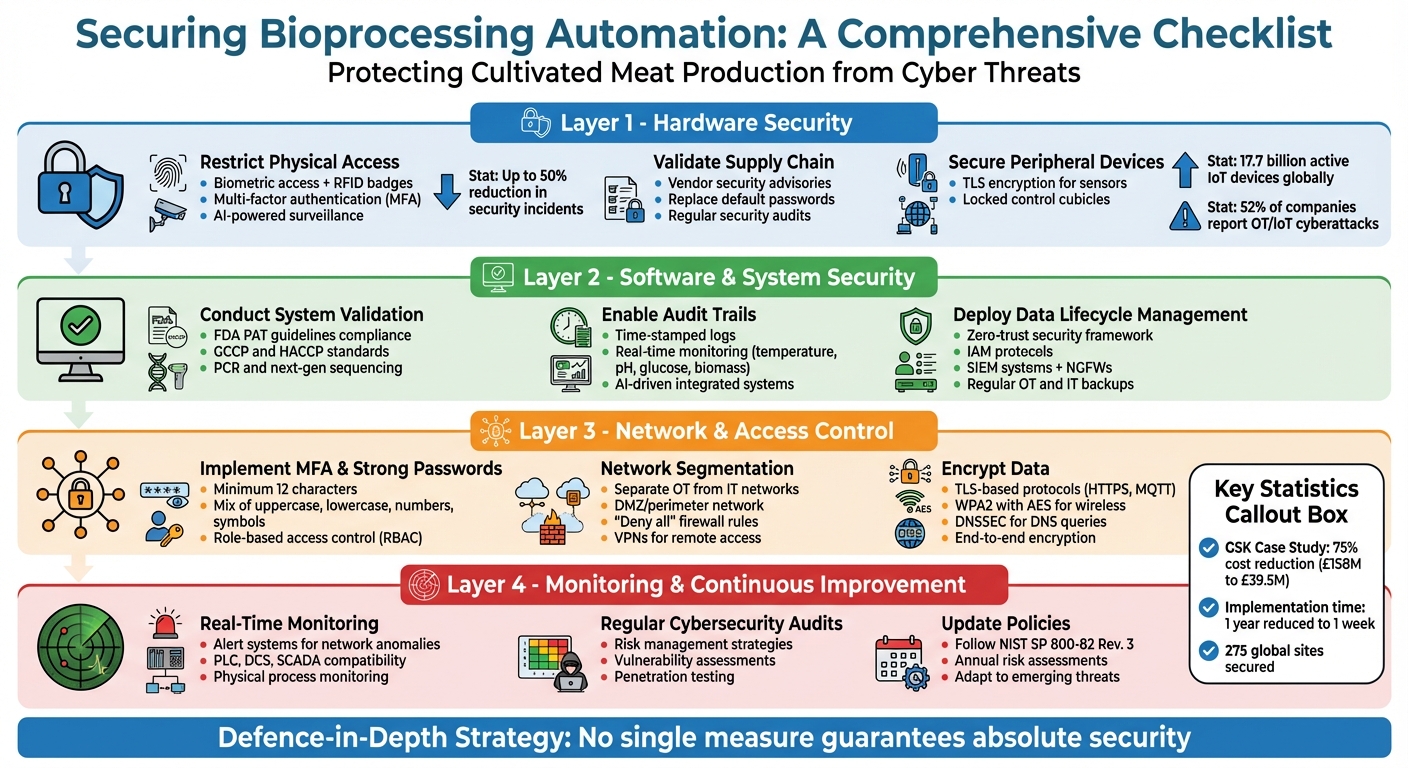

- Riscos: Ataques cibernéticos podem manipular parâmetros de bioprocessamento, levando a problemas de qualidade ou atrasos na produção.

- Segurança Física: Use acesso biométrico, crachás RFID e vigilância por IA para controlar o acesso aos equipamentos.

- Segurança do Sistema: Valide sistemas, habilite trilhas de auditoria e garanta a integridade dos dados.

- Segurança de Rede: Implemente autenticação multifator, segmente redes e criptografe dados.

- Monitoramento Contínuo: Use alertas em tempo real e conduza auditorias regulares de cibersegurança.

Essas medidas ajudam a cultivar um ambiente seguro para automação de bioprocessos, reduzindo vulnerabilidades e garantindo a confiabilidade operacional.

Lista de Verificação de Segurança em Quatro Camadas para Sistemas de Automação de Bioprocessos

Lista de Verificação de Segurança de Hardware

Restringir Acesso Físico ao Equipamento

Proteger o equipamento de bioprocessamento começa com controles de acesso físico fortes. Combinar ferramentas como biometria, crachás RFID e cartões inteligentes cria múltiplas camadas de segurança para prevenir a entrada não autorizada [1][2].Adicionar autenticação multifator (MFA) fortalece ainda mais isso - exigir tanto um crachá físico quanto um PIN ou credencial móvel ajuda a bloquear o uso de cartões clonados ou compartilhados.

Os dados destacam que controles de visitantes deficientes frequentemente levam a violações, enquanto sistemas biométricos e RFID podem reduzir incidentes em até 50% [1]. Os Sistemas de Gerenciamento de Visitantes devem incluir recursos como pré-registro, verificação de identificação com foto e rastreamento em tempo real de convidados. Além disso, a vigilância com IA pode identificar atividades incomuns, como permanência próxima a equipamentos sensíveis ou entrada não autorizada por portas seguras, e alertar as equipes de segurança instantaneamente [1][2].

Um exemplo notável vem da GSK, que em 2025 introduziu microsegmentação baseada em identidade em 275 sites globais sob a direção do CISO Michael Elmore.Esta iniciativa reduziu o tempo para proteger um site de um ano para apenas uma semana, cortando custos de um estimado £158 milhões para £39,5 milhões - uma notável redução de 75% [3]. Refletindo sobre os riscos, Elmore declarou:

Chegar à Pharma e reconhecer que estamos colocando coisas no corpo das pessoas me assustou como CISO. Seja vacina, medicação para HIV, os impactos de segurança que vêm com não acertar isso visceralmente me mantêm acordado à noite [3].

Validar a Integridade da Cadeia de Suprimentos

A segurança física é apenas uma peça do quebra-cabeça - proteger a cadeia de suprimentos é igualmente crítico. Implemente políticas de segurança rigorosas para todo o hardware, soluções e provedores de serviços para garantir padrões consistentes [4].Os avisos de segurança do fornecedor, como Siemens ProductCERT, podem ajudar a rastrear e resolver vulnerabilidades em produtos industriais [4]. Para sistemas de uso único, confirme que componentes como bolsas de biorreator estão em conformidade com padrões regulatórios rigorosos. Isso não apenas garante a segurança, mas também previne perdas custosas de lotes de alto valor [5].

Durante a comissionamento, substitua imediatamente as senhas padrão e desative interfaces não utilizadas, como USB, Ethernet/PROFINET e Bluetooth [4]. Introduza testes rigorosos para transportadores de dados externos e periféricos antes que eles entrem em áreas de produção. Auditorias de segurança regulares são essenciais para verificar se essas medidas mitigam efetivamente os riscos [4].

As empresas de carne cultivada também podem melhorar a segurança da cadeia de suprimentos adquirindo hardware de fornecedores verificados por meio de plataformas B2B confiáveis, como

Dispositivos Periféricos Seguros

Uma vez que o hardware esteja seguro, a atenção deve se voltar para os dispositivos conectados. Sensores modernos de Ethernet ou Wi-Fi devem incluir criptografia TLS, mensagens assinadas anti-replay e protocolos de autenticação segura [6][7]. Componentes críticos de automação devem ser armazenados em cubículos de controle trancados ou salas equipadas com sistemas de vigilância e alarmes [4]. Com 17,7 bilhões de dispositivos IoT ativos globalmente e 52% das empresas relatando ataques cibernéticos OT ou IoT, medidas robustas são inegociáveis [7].

Em meados de 2025, Andelyn Biosciences implementou segurança baseada em identidade para sua avançada instalação de fabricação de terapia genética. Liderado pelo VP de Tecnologia da Informação Bryan Holmes, o sistema forneceu visibilidade detalhada e aplicou políticas rigorosas para prevenir movimentos não autorizados entre zonas de fabricação. Essa abordagem garantiu que ameaças cibernéticas não comprometessem a segurança do paciente ou atrasassem o lançamento do produto, mesmo para tratamentos que exigem ciclos de produção de seis semanas [3].

Para proteção adicional, use sensores de detecção de violação para monitorar se dispositivos são abertos ou cabos são desconectados - especialmente em locais remotos [6][8]. Desative serviços desnecessários, como servidores web incorporados ou FTP, a menos que sejam essenciais para a operação.Estabeleça uma rotina para avaliar e aplicar atualizações de firmware em sensores e PLCs, garantindo que permaneçam seguros e funcionais [4].

Lista de Verificação de Segurança de Software e Sistema

Conduzir Validação do Sistema

Para garantir conformidade com as diretrizes FDA PAT, GCCP e HACCP, é essencial monitorar parâmetros chave em tempo real [5][10][12]. A incorporação de PCR e sequenciamento de próxima geração em protocolos de validação pode confirmar a ausência de contaminação em culturas celulares [11].Além disso, os sensores em linha usados na automação devem ser validados para funcionar de forma confiável por semanas sem necessidade de recalibração e devem suportar processos de esterilização sem liberar componentes indesejados [5].

O uso de biópsias e biorreatores automatizados e de sistema fechado minimiza erros humanos e riscos de contaminação, que são críticos para atender aos padrões de segurança regulatórios [11]. Para empresas de carne cultivada, adquirir equipamentos pré-validados de plataformas como

Após a conclusão da validação do sistema, o foco deve se deslocar para a implementação de trilhas de auditoria abrangentes e garantir a integridade dos dados para manter um desempenho consistente.

Habilitar Trilhas de Auditoria e Integridade de Dados

Estabelecer trilhas de auditoria com registro de data e hora, integrar monitoramento em tempo real impulsionado por PAT e implantar arrays de sensores para rastrear variáveis críticas, garantindo a integridade dos dados coletados [5][13]. Sistemas de amostragem automatizados podem fornecer dados precisos e frequentes sobre fatores-chave como metabólitos e níveis de nutrientes, reduzindo os riscos de intervenção manual e potencial contaminação [13].

Ferramentas de monitoramento em tempo real devem rastrear continuamente variáveis essenciais, incluindo temperatura, oxigênio, dióxido de carbono, níveis de pH, glicose, biomassa e metabólitos [5]. A transição de processos manuais e desarticulados para sistemas integrados e impulsionados por IA ajuda a garantir fluxos de trabalho consistentes e resultados previsíveis [13].

Uma vez que as trilhas de validação e auditoria estejam em vigor, é crucial proteger os dados ao longo de seu ciclo de vida para se proteger contra ameaças potenciais.

Implantar Gerenciamento do Ciclo de Vida dos Dados

Implemente uma estrutura de segurança de confiança zero com protocolos rigorosos de Gerenciamento de Identidade e Acesso (IAM) e controles de acesso de menor privilégio [14]. Eduque os funcionários sobre o gerenciamento adequado de credenciais e revogue prontamente o acesso de ex-funcionários ou usuários temporários para manter a segurança.

Use sistemas de Gerenciamento de Informações e Eventos de Segurança (SIEM) e Firewalls de Próxima Geração (NGFWs) para monitorar pacotes de dados em busca de atividades suspeitas e malware. Conforme destacado por Fortinet:

Para tanto recuperar quanto planejar um sistema mais seguro no futuro, você precisa de um sistema de forense que seja à prova de adulteração.Isso pode exigir a implementação de um sistema de registro de segurança imutável [14].

Garanta backups regulares de ambos os sistemas OT e IT para permitir a recuperação para um estado seguro em caso de comprometimento ou falha [9]. Além disso, aproveite os programas de Escaneamento de Vulnerabilidades Cibernéticas e Aplicações Web da CISA para identificar e mitigar ameaças potenciais em sistemas automatizados. Priorize a correção de vulnerabilidades listadas no catálogo de Vulnerabilidades Conhecidas Exploradas da CISA para fortalecer ainda mais as defesas do sistema [9].

Lista de Verificação de Rede e Controle de Acesso

Implemente Autenticação Multifator e Senhas Fortes

A autenticação multifator (MFA) adiciona uma camada extra de proteção ao exigir pelo menos dois métodos separados de verificação, como uma senha combinada com um código de aplicativo móvel ou uma varredura biométrica, para proteger pontos de acesso [15][16]. Dr. Ir Charles Lim, Chefe do Centro de Pesquisa em Cibersegurança da E

A MFA adiciona uma camada extra crucial de segurança, exigindo múltiplos métodos de verificação (e.g., senha, código de um aplicativo móvel, varredura biométrica) para acesso a sistemas críticos [15].

Essa abordagem é particularmente vital para proteger pontos de entrada remotos, como VPNs e portais de área de trabalho remota, que são alvos comuns para ataques baseados em credenciais [15][16].

Para aumentar ainda mais a segurança, combine MFA com controle de acesso baseado em função (RBAC). Isso garante que indivíduos, como equipes clínicas ou desenvolvedores, possam acessar apenas os sistemas ou dados necessários para suas funções específicas [16]. Além disso, imponha políticas de senha fortes, exigindo que as senhas tenham pelo menos 12 caracteres e incluam uma mistura de letras maiúsculas e minúsculas, números e símbolos [15][4].Ao adquirir novos equipamentos de automação de bioprocessamento, priorize fornecedores que oferecem produtos "Secure by Demand" com autenticação robusta e configurações padrão seguras [17]. Para empresas de carne cultivada, plataformas como

Uma vez que os controles de acesso estejam implementados, o próximo passo é organizar sua rede para melhor proteção dos sistemas críticos.

Segmentação de Rede e Uso de VPN

A segmentação de rede é uma medida chave para complementar sua configuração de segurança existente. Para proteger sistemas críticos, separe as redes de produção (OT) das redes corporativas (IT) [4].As diretrizes operacionais da Siemens fornecem um exemplo claro:

A comunicação direta entre a produção e as redes da empresa é completamente bloqueada por firewalls; a comunicação só pode ocorrer indiretamente por meio de servidores na rede DMZ [4].

Uma zona desmilitarizada (DMZ) ou rede de perímetro garante que qualquer comunicação entre essas redes ocorra de forma segura por meio de servidores dedicados. Dentro da rede de produção, agrupe componentes em células seguras com base em suas necessidades de proteção e aplique o princípio do "necessário para conectar" [4].

Os firewalls devem ser configurados com uma regra de "negar tudo" como padrão, permitindo apenas o acesso aos recursos mínimos necessários. Essa abordagem apoia o princípio do menor privilégio [18].Para aumentar ainda mais a segurança, aplique restrições de largura de banda em firewalls ou switches de células para evitar que sobrecargas de rede externa interrompam a transferência de dados dentro de células críticas [4]. Desativar interfaces de rede não utilizadas em sistemas críticos é outra maneira eficaz de reduzir riscos. Para manutenção remota e comunicação entre células, use Redes Privadas Virtuais (VPNs) para estabelecer túneis seguros e criptografados sobre redes não confiáveis [18][4].

Criptografar Dados em Repouso e em Trânsito

A criptografia é essencial para proteger informações tanto durante a transferência quanto enquanto armazenadas. Use protocolos baseados em TLS, como HTTPS ou MQTT sobre TLS, atribuindo certificados individuais aos PLCs para garantir comunicação segura e autenticada [4].As diretrizes operacionais da Siemens recomendam:

Apenas protocolos de comunicação baseados em TLS, como HTTPS ou MQTT sobre TLS, são recomendados para acesso a dispositivos e transferência de dados [4].

Para conexões sem fio, utilize WPA2 com Advanced Encryption Standard (AES) para proteger os dados da WLAN [4]. Proteja as consultas DNS dentro da sua rede implementando Extensões de Segurança DNS (DNSSEC) [18].

Para proteger dados em repouso, armazene arquivos de projetos industriais sensíveis em contêineres de disco criptografados para proteger a propriedade intelectual [4]. Ao transmitir esses arquivos, sempre use canais criptografados. As ferramentas de gerenciamento remoto também devem operar dentro de um framework seguro e criptografado e alinhar-se com sua estratégia geral de segurança.Para soluções de acesso remoto, priorize aquelas que fornecem criptografia de ponta a ponta e integrem provedores de identidade de propriedade do cliente para máxima proteção de dados [4].

sbb-itb-ffee270

Lista de Verificação de Monitoramento e Melhoria Contínua

Implantar Monitoramento e Alertas em Tempo Real

Os sistemas de Tecnologia Operacional (OT) no bioprocessamento exigem ferramentas de monitoramento robustas para manter o desempenho, a confiabilidade, a segurança e a proteção de dados enquanto gerenciam processos físicos críticos, como controle de temperatura e condições de biorreatores.

Configure alertas para sinalizar anomalias na rede e mudanças inesperadas em medições físicas ou eventos de processo. Por exemplo, uma alteração não autorizada em um Controlador Lógico Programável (PLC) pode comprometer um lote inteiro de carne cultivada.O Guia NIST para Segurança de Tecnologia Operacional (SP 800-82r3) destaca a importância dessa distinção:

A OT abrange uma ampla gama de sistemas e dispositivos programáveis que interagem com o ambiente físico... Esses sistemas e dispositivos detectam ou causam uma mudança direta através do monitoramento e/ou controle de dispositivos, processos e eventos

Projete um sistema de alerta que priorize ameaças que afetam a segurança física e a integridade do processo em detrimento de notificações rotineiras relacionadas a TI. Certifique-se de que as ferramentas de monitoramento que você usa sejam compatíveis com hardware industrial, como PLCs, Sistemas de Controle Distribuído (DCS) e Sistemas de Controle e Aquisição de Dados (SCADA). Essa compatibilidade é crítica para evitar interrupções em fluxos de trabalho sensíveis de bioprocessamento. Essas medidas de monitoramento em tempo real criam uma base sólida para auditorias regulares do sistema para verificar a resiliência.

Conduza Auditorias Regulares de Cibersegurança

O monitoramento em tempo real é apenas o primeiro passo; auditorias regulares de cibersegurança são essenciais para descobrir vulnerabilidades antes que possam ser exploradas. Em ambientes de bioprocessamento, as auditorias devem se concentrar nas configurações exclusivas dos sistemas de controle, incluindo SCADA, DCS e PLCs. As áreas-chave a serem examinadas incluem estratégias de gerenciamento de risco, processos de detecção de ameaças, avaliações de vulnerabilidades e a segurança de redes e sensores.

Personalize suas auditorias para as necessidades específicas dos sistemas OT, em vez de depender apenas de varreduras focadas em TI. Inclua aspectos como controles de acesso físico e sistemas de monitoramento ambiental em sua revisão. Testes de penetração também podem ser uma ferramenta valiosa, simulando cenários de ataque do mundo real para avaliar as defesas do sistema.Ao adquirir novos equipamentos de bioprocessamento, considere plataformas como

Atualizar Políticas para Ameaças Emergentes

As ameaças de cibersegurança evoluem constantemente, e suas políticas devem se adaptar para acompanhar. Em 28 de setembro de 2023, o NIST lançou o SP 800-82 Rev. 3, substituindo a versão de 2015 e mudando o foco dos Sistemas de Controle Industrial (ICS) tradicionais para uma estrutura OT mais ampla. Essa mudança reflete o papel crescente dos dispositivos em rede, sensores IoT e sistemas ciberfísicos no bioprocessamento moderno, todos os quais exigem medidas de segurança integradas.

Revise regularmente suas topologias de sistema para identificar novas vulnerabilidades introduzidas por dispositivos periféricos ou integrações IoT. Certifique-se de que as atualizações em suas políticas não comprometam o desempenho em tempo real ou a segurança.Mantenha-se informado sobre atualizações nas diretrizes de segurança nacional - o NIST, por exemplo, sinalizou possíveis atualizações para o SP 800-82 em julho de 2024 para abordar vulnerabilidades emergentes. Realize avaliações de risco adaptadas à topologia do seu sistema pelo menos uma vez por ano e aumente a frequência sempre que novos equipamentos de automação ou mudanças de conectividade forem introduzidos.

Além do Bioprocessamento 4.0 - a Convergência de Tecnologias de TI, OT e Processamento

Conclusão

Proteger a automação de bioprocessamento requer uma estratégia de Defesa em Profundidade em camadas. Como destaca a Siemens:

Nem uma única medida nem uma combinação de medidas pode garantir segurança absoluta [4].

Isso é particularmente relevante para a produção de carne cultivada, onde os sistemas frequentemente contêm propriedade intelectual valiosa, tornando-os alvos atraentes para espionagem industrial ou sabotagem [4][19].

A integração dos sistemas de TI e OT ampliou significativamente as potenciais vulnerabilidades nas instalações modernas de bioprocessamento. O que antes eram configurações de produção isoladas agora dependem de dispositivos interconectados, plataformas em nuvem e compartilhamento de dados em tempo real [19].Abordar essa superfície de ataque expandida requer um esforço coordenado em três áreas principais: Segurança da Planta (como controles de acesso físico), Segurança de Rede (incluindo segmentação e firewalls) e Integridade do Sistema (como gerenciamento de patches e fortalecimento do sistema) [4].

No entanto, proteção eficaz não se trata apenas de tecnologia. A Siemens nos lembra que a segurança industrial é um processo contínuo que requer colaboração entre operadores de plantas, integradores de sistemas e fabricantes de equipamentos [4].

Para garantir uma cobertura abrangente, uma abordagem de lista de verificação pode unificar as medidas de segurança discutidas. Isso pode incluir desativar portas USB não utilizadas, implementar lista branca de aplicativos, adotar arquitetura de Confiança Zero e realizar avaliações de risco anuais.Ao adquirir novos sistemas de automação, considere usar plataformas como

A cibersegurança não é uma tarefa única. Análises de risco regulares - pelo menos uma vez por ano ou após qualquer expansão das instalações - são essenciais. Manter-se informado sobre ameaças emergentes por meio de recursos como NIST SP 800-82 Rev. 3 pode ajudá-lo a se adaptar a novos desafios. Revisitar e atualizar suas medidas de segurança garante que seus sistemas permaneçam resilientes e capazes de suportar riscos cibernéticos em evolução. Ao tratar a segurança como uma prioridade contínua, você pode proteger melhor suas operações de bioprocessamento contra ameaças futuras.

FAQs

Qual impacto os ciberataques podem ter no bioprocessamento automatizado na produção de carne cultivada?

Ciberataques direcionados a sistemas de bioprocessamento automatizado podem causar grandes interrupções na produção de carne cultivada.Esses ataques podem interferir nos sistemas de controle, levando a atrasos, comprometimento da qualidade do produto ou até mesmo paralisações completas das operações. Além dos contratempos operacionais, há também o risco de roubo de dados sensíveis - como receitas proprietárias ou informações detalhadas de processos - que podem comprometer a propriedade intelectual.

Em casos mais graves, os ciberataques podem representar riscos à segurança. Por exemplo, a adulteração de equipamentos ou processos críticos pode colocar em perigo tanto a força de trabalho quanto o ambiente de produção. Para proteger as operações e garantir a integridade da produção de carne cultivada, implementar medidas robustas de cibersegurança não é apenas aconselhável - é essencial.Quais são os elementos-chave de uma estratégia de segurança robusta para sistemas de bioprocessamento automatizados?

Um plano de segurança robusto para sistemas de bioprocessamento automatizados depende de uma estratégia de defesa em camadas, abordando riscos nos níveis físico, de rede e de aplicação. Comece com segurança física limitando o acesso a equipamentos como biorreatores e empregando proteções à prova de violação. No lado da rede, adote segmentação de rede para manter os sistemas de tecnologia operacional (OT) separados das redes de TI, garantindo que apenas dispositivos autorizados possam interagir com componentes críticos. Reforce isso aplicando gerenciamento de identidade e acesso, usando permissões baseadas em funções e autenticação multifator para controlar o acesso dentro de cada zona de rede.

A proteção do sistema é outro passo importante - desative quaisquer serviços desnecessários, aplique configurações seguras e limite a funcionalidade para reduzir potenciais vulnerabilidades. Proteja a integridade dos dados com comunicações seguras, como conexões criptografadas (e.g., TLS) e atualizações de firmware assinadas. Para se antecipar às ameaças, implemente monitoramento contínuo por meio de registros, detecção de anomalias e avaliações regulares de segurança. Além disso, mantenha planos de resposta a incidentes, siga um cronograma regular de atualizações e garanta que os backups sejam verificados e estejam prontos para recuperação rápida em caso de violações.

Para linhas de produção de carne cultivada, essa abordagem pode envolver a proteção de gabinetes de controle de biorreatores, o isolamento de PLCs e sensores em VLANs dedicadas e a exigência de senhas fortes e exclusivas para todos os dispositivos.Escolher equipamentos de fornecedores como

Por que auditorias regulares de cibersegurança são cruciais para instalações de bioprocessamento?

Auditorias regulares de cibersegurança desempenham um papel fundamental na identificação e correção de fraquezas que poderiam expor as organizações a vazamentos de dados, interrupções operacionais ou até mesmo ataques deliberados. Essas verificações são essenciais para proteger a propriedade intelectual, manter a confiabilidade dos sistemas automatizados e manter dados sensíveis seguros contra adulterações.

Elas também garantem conformidade com requisitos regulatórios rigorosos, o que é crucial para manter a confiança e evitar consequências legais ou financeiras dispendiosas.Manter-se à frente dos riscos de cibersegurança não apenas ajuda as operações a funcionarem de forma mais suave, mas também cria um espaço mais seguro para o progresso e novas ideias.