Automatiserede bioprocessystemer er kritiske for produktion af dyrket kød, men er sårbare over for cyberangreb. Trusler som sabotage, datatyveri og ransomware kan forstyrre driften, beskadige udstyr eller kompromittere produktkvaliteten. For at beskytte disse systemer er en lagdelt sikkerhedstilgang afgørende, der kombinerer fysiske, software- og netværksforanstaltninger for at beskytte kritiske processer og intellektuel ejendom.

Vigtige højdepunkter:

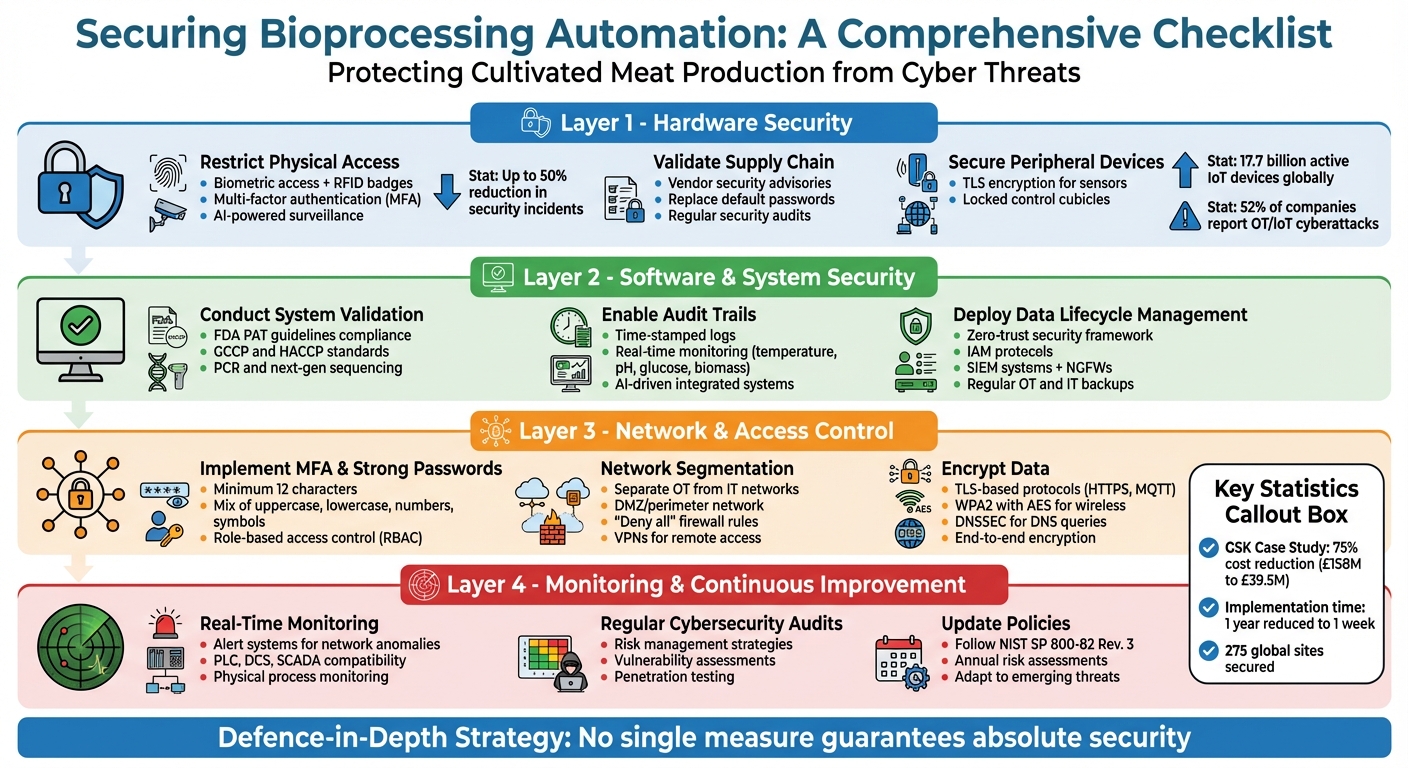

- Risici: Cyberangreb kan manipulere bioprocesparametre, hvilket fører til kvalitetsproblemer eller produktionsforsinkelser.

- Fysisk sikkerhed: Brug biometrisk adgang, RFID-badges og AI-overvågning til at kontrollere udstyrsadgang.

- System sikkerhed: Valider systemer, aktiver revisionsspor og sikr dataintegritet.

- Netværkssikkerhed: Implementer multifaktorautentifikation, segmenter netværk og krypter data.

- Kontinuerlig Overvågning: Brug realtidsalarmer og udfør regelmæssige cybersikkerhedsrevisioner.

Disse foranstaltninger hjælper med at skabe et sikkert miljø for bioprocessautomatisering, reducerer sårbarheder og sikrer driftsmæssig pålidelighed.

Fire-lags Sikkerhedstjekliste for Bioprocessautomatiseringssystemer

Hardware Sikkerhedstjekliste

Begræns Fysisk Adgang til Udstyr

Beskyttelse af bioprocessudstyr begynder med stærke fysiske adgangskontroller. Kombination af værktøjer som biometrik, RFID-badges og smartkort skaber flere sikkerhedslag for at forhindre uautoriseret adgang [1][2].Tilføjelse af multifaktorautentifikation (MFA) styrker dette yderligere - ved at kræve både et fysisk badge og en PIN eller mobillegitimation hjælper det med at blokere brugen af klonede eller delte kort.

Data fremhæver, at dårlige besøgsstyringskontroller ofte fører til brud, mens biometriske og RFID-systemer kan reducere hændelser med op til 50% [1]. Besøgsstyringssystemer bør inkludere funktioner som forhåndsregistrering, foto-ID-verifikation og realtids-sporing af gæster. Derudover kan AI-drevet overvågning opdage usædvanlige aktiviteter, såsom at opholde sig i nærheden af følsomt udstyr eller følge efter gennem sikre døre, og advare sikkerhedsteams øjeblikkeligt [1][2]. Et bemærkelsesværdigt eksempel kommer fra GSK, som i 2025 introducerede identitetsbaseret mikrosegmentering på tværs af 275 globale lokationer under ledelse af CISO Michael Elmore.Denne initiativ reducerede tiden til at sikre et sted fra et år til blot en uge, hvilket skar omkostningerne fra en anslået £158 millioner til £39,5 millioner - en bemærkelsesværdig reduktion på 75% [3]. Reflekterende over indsatsen, udtalte Elmore:At komme til Pharma og erkende, at vi lægger ting i folks kroppe, skræmte mig som CISO. Uanset om det er vaccine, HIV-medicin, de sikkerhedsmæssige konsekvenser, der følger med ikke at få dette rigtigt, holder mig vågen om natten [3].

Valider forsyningskædens integritet

Fysisk sikkerhed er kun en del af puslespillet - sikring af forsyningskæden er lige så kritisk. Implementer strenge sikkerhedspolitikker for alt hardware, løsninger og tjenesteudbydere for at sikre ensartede standarder [4].Leverandørens sikkerhedsrådgivninger, som Siemens ProductCERT, kan hjælpe med at spore og adressere sårbarheder i industrielle produkter [4]. For engangssystemer, bekræft at komponenter som bioreaktorposer overholder strenge regulatoriske standarder. Dette sikrer ikke kun sikkerhed, men forhindrer også kostbare tab af højværdipartier [5].

Under idriftsættelse, udskift standardadgangskoder straks og deaktiver ubrugte grænseflader som USB, Ethernet/PROFINET og Bluetooth [4]. Indfør grundig testning af eksterne datamedier og periferiudstyr, før de kommer ind i produktionsområder. Regelmæssige sikkerhedsrevisioner er essentielle for at verificere, at disse foranstaltninger effektivt reducerer risici [4].

Kultiverede kødvirksomheder kan også forbedre forsyningskædesikkerheden ved at anskaffe hardware fra verificerede leverandører gennem betroede B2B-platforme som

Sikre Perifere Enheder

Når hardware er sikret, bør opmærksomheden rettes mod tilsluttede enheder. Moderne Ethernet- eller Wi-Fi-sensorer skal inkludere TLS-kryptering, anti-replay signerede beskeder og sikre autentifikationsprotokoller [6][7]. Kritiske automatiseringskomponenter bør opbevares i låste kontrolskabe eller rum udstyret med overvågningssystemer og alarmer [4]. Med 17,7 milliarder aktive IoT-enheder globalt og 52% af virksomhederne, der rapporterer OT- eller IoT-cyberangreb, er robuste foranstaltninger uundgåelige [7].

I midten af 2025 implementerede Andelyn Biosciences identitetsbaseret sikkerhed for sit avancerede genterapifremstillingsanlæg. Ledet af VP for Informationsteknologi Bryan Holmes, gav systemet detaljeret synlighed og håndhævede strenge politikker for at forhindre uautoriseret bevægelse mellem produktionszoner. Denne tilgang sikrede, at cybersikkerhedstrusler ikke ville kompromittere patientsikkerheden eller forsinke produktudgivelsen, selv for behandlinger, der kræver seks ugers produktionscyklusser [3].

For ekstra beskyttelse, brug manipulationsdetektionssensorer til at overvåge, om enheder åbnes eller kabler afbrydes - især på fjerntliggende steder [6][8]. Deaktiver unødvendige tjenester, såsom indlejrede webservere eller FTP, medmindre de er essentielle for driften.Etabler en rutine for evaluering og anvendelse af firmwareopdateringer til sensorer og PLC'er, så de forbliver sikre og funktionelle [4].

Software- og system sikkerhedstjekliste

Udfør systemvalidering

For at sikre overholdelse af FDA PAT retningslinjer, GCCP og HACCP, er det essentielt at overvåge nøgleparametre i realtid [5][10][12]. Inkorporering af PCR og næste generations sekventering i valideringsprotokoller kan bekræfte fraværet af kontaminering i cellekulturer [11].Derudover skal in-line sensorer, der anvendes i automatisering, valideres til at fungere pålideligt i uger uden behov for re-kalibrering og skal kunne modstå steriliseringsprocesser uden at frigive uønskede komponenter [5].

Brug af automatiserede, lukkede systembiopsier og bioreaktorer minimerer menneskelige fejl og kontaminationsrisici, hvilket er afgørende for at opfylde regulatoriske sikkerhedsstandarder [11]. For virksomheder inden for dyrket kød kan sourcing af forudvalideret udstyr fra platforme som

Efter at have afsluttet systemvalidering, bør fokus skifte til implementering af omfattende revisionsspor og sikring af dataintegritet for at opretholde en ensartet ydeevne.

Aktiver revisionsspor og dataintegritet

Etabler tidsstemplede revisionsspor, integrer PAT-drevet realtidsmonitorering, og implementer sensorarrays til at spore kritiske variable, hvilket sikrer integriteten af de indsamlede data [5][13]. Automatiserede prøvetagningssystemer kan levere præcise, hyppige data om nøglefaktorer som metabolitter og næringsstofniveauer, hvilket reducerer risikoen for manuel indgriben og potentiel kontaminering [13].

Realtidsmonitoreringsværktøjer bør kontinuerligt spore essentielle variable, herunder temperatur, ilt, kuldioxid, pH-niveauer, glukose, biomasse og metabolitter [5]. Overgangen fra manuelle og usammenhængende processer til integrerede, AI-drevne systemer hjælper med at sikre konsistente arbejdsgange og forudsigelige resultater [13].

Når validering og revisionsspor er på plads, er det afgørende at sikre data gennem hele dens livscyklus for at beskytte mod potentielle trusler.

Implementer Data Lifecycle Management

Implementer en zero-trust sikkerhedsramme med strenge Identity and Access Management (IAM) protokoller og mindst-privilegium adgangskontrol [14]. Uddan medarbejdere i korrekt håndtering af legitimationsoplysninger og tilbagekald straks adgang for tidligere medarbejdere eller midlertidige brugere for at opretholde sikkerheden.

Brug Security Information and Event Management (SIEM) systemer og Next-Generation Firewalls (NGFWs) til at overvåge datapakker for mistænkelig aktivitet og malware. Som fremhævet af Fortinet:

For både at gendanne og planlægge et mere sikkert system i fremtiden, har du brug for et retsmedicinsk system, der er manipulationssikkert.Dette kan kræve implementering af et uforanderligt sikkerhedslogsystem [14].

Sørg for regelmæssige sikkerhedskopier af både OT- og IT-systemer for at muliggøre gendannelse til en sikker tilstand i tilfælde af kompromittering eller fejl [9]. Derudover, udnyt CISA's Cyber Vulnerability and Web Applications Scanning-programmer til at identificere og afbøde potentielle trusler i automatiserede systemer. Prioriter patching af sårbarheder opført i CISA's katalog over kendte udnyttede sårbarheder for yderligere at styrke systemforsvaret [9].

Netværk og adgangskontrol tjekliste

Implementer multifaktorautentifikation og stærke adgangskoder

Multifaktorautentifikation (MFA) tilføjer et ekstra lag af beskyttelse ved at kræve mindst to separate metoder til verifikation, såsom en adgangskode kombineret med en mobilapp-kode eller en biometrisk scanning, for at sikre adgangspunkter [15][16]. Dr. Ir Charles Lim, leder af Cybersecurity Research Centre ved E

MFA tilføjer et afgørende ekstra lag af sikkerhed, der kræver flere verifikationsmetoder (e.g., adgangskode, kode fra en mobilapp, biometrisk scanning) for adgang til kritiske systemer [15].

Denne tilgang er særlig vigtig for at sikre fjernadgangspunkter som VPN'er og fjernskrivebordsportaler, der er almindelige mål for angreb baseret på legitimationsoplysninger [15][16].

For at forbedre sikkerheden yderligere, kombiner MFA med rollebaseret adgangskontrol (RBAC). Dette sikrer, at enkeltpersoner, såsom kliniske teams eller udviklere, kun kan få adgang til de systemer eller data, der er nødvendige for deres specifikke roller [16]. Derudover skal der håndhæves stærke adgangskodepolitikker ved at kræve, at adgangskoder er mindst 12 tegn lange og inkluderer en blanding af store og små bogstaver, tal og symboler [15][4].Når du anskaffer nyt bioprocessing-automationsudstyr, skal du prioritere leverandører, der tilbyder "Secure by Demand"-produkter med robust autentifikation og sikre standardindstillinger [17]. For virksomheder inden for dyrket kød forbinder platforme som

Når adgangskontroller er på plads, er det næste skridt at organisere dit netværk for bedre beskyttelse af kritiske systemer.

Netværkssegmentering og VPN-brug

Netværkssegmentering er en vigtig foranstaltning til at supplere din eksisterende sikkerhedsopsætning. For at beskytte kritiske systemer skal du adskille produktionsnetværk (OT) fra virksomhedsnetværk (IT) [4].Siemens operationelle retningslinjer giver et klart eksempel:

Direkte kommunikation mellem produktions- og virksomhedsnetværk er fuldstændigt blokeret af firewalls; kommunikation kan kun finde sted indirekte via servere i DMZ-netværket [4].

En demilitariseret zone (DMZ) eller perimeternetværk sikrer, at al kommunikation mellem disse netværk sker sikkert via dedikerede servere. Inden for produktionsnetværket grupperes komponenter i sikrede celler baseret på deres beskyttelsesbehov og håndhæver "need-to-connect"-princippet [4].

Firewalls bør konfigureres med en "deny all"-regel som standard, kun tillade adgang til de nødvendige ressourcer. Denne tilgang understøtter princippet om mindst privilegium [18].For at forbedre sikkerheden yderligere, anvend båndbreddebegrænsninger ved celle-firewalls eller switches for at forhindre, at eksterne netværksoverbelastninger forstyrrer dataoverførsel inden for kritiske celler [4]. Deaktivering af ubrugte netværksgrænseflader på kritiske systemer er en anden effektiv måde at reducere risici på. Til fjernvedligeholdelse og inter-celle kommunikation, brug Virtual Private Networks (VPN'er) til at etablere sikre, krypterede tunneler over upålidelige netværk [18][4].

Krypter data i hvile og under overførsel

Kryptering er afgørende for at beskytte information både under overførsel og mens den er lagret. Brug TLS-baserede protokoller som HTTPS eller MQTT over TLS, og tildel individuelle certifikater til PLC'er for at sikre sikker og autentificeret kommunikation [4].Siemens operationelle retningslinjer anbefaler:

Kun TLS-baserede kommunikationsprotokoller, såsom HTTPS eller MQTT over TLS, anbefales til enhedsadgang og dataoverførsel [4].

For trådløse forbindelser, anvend WPA2 med Advanced Encryption Standard (AES) for at sikre WLAN-data [4]. Beskyt DNS-forespørgsler inden for dit netværk ved at implementere DNS Security Extensions (DNSSEC) [18].

For at beskytte data i hvile, opbevar følsomme industrielle projektfiler i krypterede drevbeholdere for at beskytte intellektuel ejendom [4]. Når disse filer overføres, skal der altid bruges krypterede kanaler. Fjernstyringsværktøjer bør også fungere inden for en sikret, krypteret ramme og være i overensstemmelse med din overordnede sikkerhedsstrategi.For fjernadgangsløsninger, prioriter dem, der tilbyder end-to-end kryptering og integrerer kundeejede identitetsudbydere for maksimal databeskyttelse [4].

sbb-itb-ffee270

Overvågnings- og Kontinuerlig Forbedringscheckliste

Implementer Overvågning i Real-Tid og Advarsler

Operationelle Teknologisystemer (OT) i bioprocessering kræver robuste overvågningsværktøjer for at opretholde ydeevne, pålidelighed, sikkerhed og datasikkerhed, mens de styrer kritiske fysiske processer som temperaturkontrol og bioreaktorbetingelser.

Opsæt advarsler for at markere netværksanomalier og uventede ændringer i fysiske målinger eller procesbegivenheder. For eksempel kunne en uautoriseret ændring af en Programmerbar Logisk Controller (PLC) bringe en hel batch af dyrket kød i fare.NIST Guide til Operational Technology Security (SP 800-82r3) fremhæver vigtigheden af denne skelnen:

OT omfatter en bred vifte af programmerbare systemer og enheder, der interagerer med det fysiske miljø... Disse systemer og enheder registrerer eller forårsager en direkte ændring gennem overvågning og/eller kontrol af enheder, processer og begivenheder

Design et alarmsystem, der prioriterer trusler, der påvirker fysisk sikkerhed og procesintegritet over rutinemæssige IT-relaterede meddelelser. Sørg for, at de overvågningsværktøjer, du bruger, er kompatible med industrielt hardware som PLC'er, Distributed Control Systems (DCS) og Supervisory Control and Data Acquisition (SCADA) systemer. Denne kompatibilitet er afgørende for at undgå forstyrrelser i følsomme bioprocesseringsarbejdsgange. Disse realtids-overvågningsforanstaltninger skaber et solidt fundament for regelmæssige systemrevisioner for at verificere modstandsdygtighed.

Udfør regelmæssige cybersikkerhedsrevisioner

Overvågning i realtid er kun det første skridt; regelmæssige cybersikkerhedsrevisioner er essentielle for at opdage sårbarheder, før de kan udnyttes. I bioprocesseringsmiljøer bør revisioner fokusere på de unikke konfigurationer af kontrolsystemer, herunder SCADA, DCS og PLC'er. Vigtige områder at undersøge inkluderer risikostyringsstrategier, trusselsdetektionsprocesser, sårbarhedsvurderinger og sikkerheden af netværk og sensorer.

Tilpas dine revisioner til de specifikke behov for OT-systemer, i stedet for kun at stole på IT-fokuserede scanninger. Inkluder aspekter som fysiske adgangskontroller og miljøovervågningssystemer i din gennemgang. Penetrationstest kan også være et værdifuldt værktøj, der simulerer virkelige angrebsscenarier for at evaluere systemforsvar. Når du køber nyt bioprocesseringsudstyr, overvej platforme som

Opdater politikker for nye trusler

Cybersikkerhedstrusler udvikler sig konstant, og dine politikker skal tilpasse sig for at følge med. Den 28. september 2023 udgav NIST SP 800-82 Rev. 3, som erstatter versionen fra 2015 og skifter fokus fra traditionelle industrielle kontrolsystemer (ICS) til en bredere OT-ramme. Denne ændring afspejler den voksende rolle af netværksforbundne enheder, IoT-sensorer og cyber-fysiske systemer i moderne bioprocessering, som alle kræver integrerede sikkerhedsforanstaltninger.

Gennemgå regelmæssigt dine systemtopologier for at identificere nye sårbarheder introduceret af perifere enheder eller IoT-integrationer. Sørg for, at opdateringer til dine politikker ikke kompromitterer realtidsydelse eller sikkerhed.Hold dig informeret om opdateringer til nationale sikkerhedsretningslinjer - NIST har for eksempel markeret potentielle opdateringer til SP 800-82 for juli 2024 for at adressere nye sårbarheder. Udfør risikovurderinger skræddersyet til dit systems topologi mindst en gang om året, og øg hyppigheden, når nyt automatiseringsudstyr eller ændringer i konnektivitet introduceres.

Beyond Bioprocessing 4.0 - the Convergence of IT, OT, and Processing Technologies

Konklusion

Beskyttelse af bioprocesseringsautomatisering kræver en lagdelt Defence-in-Depth-strategi. Som Siemens fremhæver:

Hverken en enkelt foranstaltning eller en kombination af foranstaltninger kan garantere absolut sikkerhed [4].

Dette er særligt relevant for produktion af dyrket kød, hvor systemer ofte indeholder værdifuld intellektuel ejendom, hvilket gør dem attraktive mål for industriel spionage eller sabotage [4][19].

Integrationen af IT- og OT-systemer har betydeligt udvidet de potentielle sårbarheder i moderne bioprocesseringsfaciliteter. Hvad der engang var isolerede produktionsopsætninger, er nu afhængige af sammenkoblede enheder, cloud-platforme og deling af realtidsdata [19].At imødegå denne udvidede angrebsflade kræver en koordineret indsats på tværs af tre nøgleområder: Plantesikkerhed (såsom fysiske adgangskontroller), Netværkssikkerhed (inklusive segmentering og firewalls) og Systemintegritet (som patch management og systemhærdning) [4].

Men effektiv beskyttelse handler ikke kun om teknologi. Siemens minder os om, at industriel sikkerhed er en løbende proces, der kræver samarbejde mellem anlægsoperatører, systemintegratorer og udstyrsproducenter [4].

For at sikre omfattende dækning kan en tjekliste-tilgang forene de diskuterede sikkerhedsforanstaltninger. Dette kan omfatte deaktivering af ubrugte USB-porte, implementering af applikationshvidlistning, vedtagelse af Zero Trust-arkitektur og gennemførelse af årlige risikovurderinger.Når du køber nye automatiseringssystemer, overvej at bruge platforme som

Cybersikkerhed er ikke en engangsopgave. Regelmæssige risikovurderinger - mindst en gang om året eller efter enhver udvidelse af faciliteter - er essentielle. At holde sig informeret om nye trusler gennem ressourcer som NIST SP 800-82 Rev. 3 kan hjælpe dig med at tilpasse dig nye udfordringer. At genbesøge og opdatere dine sikkerhedsforanstaltninger sikrer, at dine systemer forbliver modstandsdygtige og i stand til at modstå udviklende cyberrisici. Ved at behandle sikkerhed som en løbende prioritet kan du bedre beskytte dine bioprocesseringsoperationer mod fremtidige trusler.

Ofte stillede spørgsmål

Hvilken indvirkning kan cyberangreb have på automatiseret bioprocessering i produktionen af dyrket kød?

Cyberangreb rettet mod automatiserede bioprocesseringssystemer kan forårsage store forstyrrelser i produktionen af dyrket kød.Disse angreb kan forstyrre kontrolsystemer, hvilket kan føre til forsinkelser, kompromitteret produktkvalitet eller endda fuldstændige driftsstop. Ud over operationelle tilbageslag er der også risikoen for, at følsomme data bliver stjålet - som proprietære opskrifter eller detaljeret procesinformation - hvilket kan bringe intellektuel ejendom i fare.

I mere alvorlige tilfælde kan cyberangreb udgøre sikkerhedsrisici. For eksempel kan manipulation af kritisk udstyr eller processer bringe både arbejdsstyrken og produktionsmiljøet i fare. For at beskytte driften og sikre integriteten af produktionen af dyrket kød er det ikke kun tilrådeligt at implementere stærke cybersikkerhedsforanstaltninger - det er essentielt.Hvad er de vigtigste elementer i en robust sikkerhedsstrategi for automatiserede bioprocessystemer?

En robust sikkerhedsplan for automatiserede bioprocessystemer afhænger af en lagdelt forsvarsstrategi, der håndterer risici på det fysiske, netværks- og applikationsniveau. Begynd med fysisk sikkerhed ved at begrænse adgangen til udstyr som bioreaktorer og anvende manipulationssikre beskyttelser. På netværkssiden skal du anvende netværkssegmentering for at holde operationelle teknologisystemer (OT) adskilt fra IT-netværk, hvilket sikrer, at kun autoriserede enheder kan interagere med kritiske komponenter. Styrk dette ved at håndhæve identitets- og adgangsstyring, ved at bruge rollebaserede tilladelser og multifaktorautentifikation til at kontrollere adgangen inden for hver netværkszone.

Systemhærdning er et andet vigtigt skridt - deaktiver unødvendige tjenester, anvend sikre konfigurationer, og begræns funktionalitet for at reducere potentielle sårbarheder. Beskyt dataintegritet med sikre kommunikationer, såsom krypterede forbindelser (e.g., TLS) og signerede firmwareopdateringer. For at være på forkant med trusler, implementer kontinuerlig overvågning gennem logning, anomali-detektion og regelmæssige sikkerhedsvurderinger. Derudover, oprethold hændelses-responsplaner, hold dig til en regelmæssig patching-plan, og sørg for, at sikkerhedskopier er verificeret og klar til hurtig gendannelse i tilfælde af brud.

For produktionslinjer til dyrket kød kan denne tilgang involvere sikring af bioreaktor kontrolskabe, isolering af PLC'er og sensorer på dedikerede VLAN'er, og kræve stærke, unikke adgangskoder for alle enheder.At vælge udstyr fra leverandører som

Hvorfor er regelmæssige cybersikkerhedsrevisioner afgørende for bioprocesseringsfaciliteter?

Regelmæssige cybersikkerhedsrevisioner spiller en nøglerolle i at opdage og rette svagheder, der kunne udsætte organisationer for databrud, driftsforstyrrelser eller endda bevidste angreb. Disse kontroller er essentielle for at beskytte intellektuel ejendom, opretholde pålideligheden af automatiserede systemer og holde følsomme data sikre mod manipulation.

De sikrer også overholdelse af strenge lovgivningsmæssige krav, hvilket er afgørende for at opretholde tillid og undgå dyre juridiske eller finansielle konsekvenser.At være på forkant med cybersikkerhedsrisici hjælper ikke kun med at få driften til at køre mere gnidningsfrit, men skaber også et sikrere rum for fremskridt og nye ideer.