Los sistemas automatizados de bioprocesamiento son críticos para la producción de carne cultivada, pero son vulnerables a ciberataques. Amenazas como el sabotaje, el robo de datos y el ransomware pueden interrumpir las operaciones, dañar el equipo o comprometer la calidad del producto. Para proteger estos sistemas, es esencial un enfoque de seguridad en capas, combinando medidas físicas, de software y de red para salvaguardar los procesos críticos y la propiedad intelectual.

Aspectos Destacados:

- Riesgos: Los ciberataques pueden manipular los parámetros de bioprocesamiento, lo que lleva a problemas de calidad o retrasos en la producción.

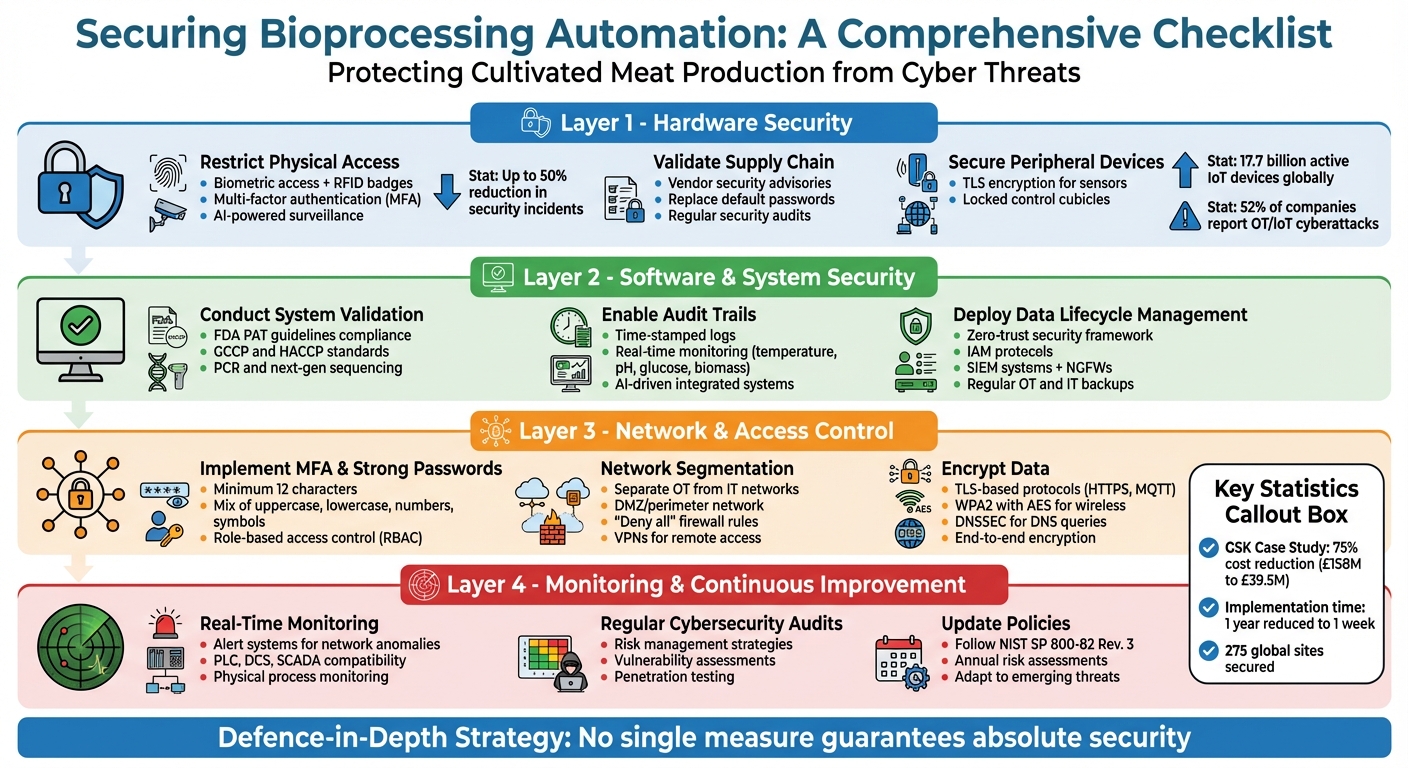

- Seguridad Física: Utilizar acceso biométrico, tarjetas RFID y vigilancia con IA para controlar el acceso al equipo.

- Seguridad del Sistema: Validar sistemas, habilitar registros de auditoría y asegurar la integridad de los datos.

- Seguridad de la Red: Implementar autenticación multifactor, segmentar redes y cifrar datos.

- Monitoreo Continuo: Utilice alertas en tiempo real y realice auditorías de ciberseguridad regularmente.

Estas medidas ayudan a cultivar un entorno seguro para la automatización de bioprocesos, reduciendo vulnerabilidades y asegurando la fiabilidad operativa.

Lista de Verificación de Seguridad de Cuatro Capas para Sistemas de Automatización de Bioprocesos

Lista de Verificación de Seguridad de Hardware

Restringir el Acceso Físico al Equipo

Proteger el equipo de bioprocesamiento comienza con controles de acceso físico sólidos. La combinación de herramientas como biometría, tarjetas RFID y tarjetas inteligentes crea múltiples capas de seguridad para prevenir el acceso no autorizado [1][2].Agregar autenticación multifactor (MFA) fortalece esto aún más: requerir tanto una credencial física como un PIN o credencial móvil ayuda a bloquear el uso de tarjetas clonadas o compartidas.

Los datos destacan que los controles deficientes de visitantes a menudo conducen a violaciones, mientras que los sistemas biométricos y RFID pueden reducir los incidentes hasta en un 50% [1]. Los Sistemas de Gestión de Visitantes deben incluir características como preinscripción, verificación de identificación con foto y seguimiento en tiempo real de los invitados. Además, la vigilancia impulsada por IA puede detectar actividades inusuales, como merodeo cerca de equipos sensibles o seguimiento a través de puertas seguras, y alertar instantáneamente a los equipos de seguridad [1][2].

Un ejemplo notable proviene de GSK, que en 2025 introdujo la microsegmentación basada en identidad en 275 sitios globales bajo la dirección del CISO Michael Elmore.Esta iniciativa redujo el tiempo para asegurar un sitio de un año a solo una semana, reduciendo los costos de un estimado de £158 millones a £39.5 millones - una notable reducción del 75% [3]. Reflexionando sobre los riesgos, Elmore declaró:

Llegar a Pharma y reconocer que estamos poniendo cosas en el cuerpo de las personas me asustó como CISO. Ya sea una vacuna, medicación para el VIH, los impactos en la seguridad que vienen con no hacer esto correctamente me mantienen despierto por la noche [3].

Validar la Integridad de la Cadena de Suministro

La seguridad física es solo una pieza del rompecabezas - asegurar la cadena de suministro es igualmente crítico. Implementar políticas de seguridad estrictas para todo el hardware, soluciones y proveedores de servicios para asegurar estándares consistentes [4].Los avisos de seguridad del proveedor, como Siemens ProductCERT, pueden ayudar a rastrear y abordar vulnerabilidades en productos industriales [4]. Para sistemas de un solo uso, confirme que componentes como las bolsas de biorreactor cumplan con estrictos estándares regulatorios. Esto no solo garantiza la seguridad, sino que también previene pérdidas costosas de lotes de alto valor [5].

Durante la puesta en marcha, reemplace las contraseñas predeterminadas de inmediato y desactive interfaces no utilizadas como USB, Ethernet/PROFINET y Bluetooth [4]. Introduzca pruebas exhaustivas para portadores de datos externos y periféricos antes de que ingresen a las áreas de producción. Las auditorías de seguridad regulares son esenciales para verificar que estas medidas mitiguen efectivamente los riesgos [4].

Las empresas de carne cultivada también pueden mejorar la seguridad de la cadena de suministro obteniendo hardware de proveedores verificados a través de plataformas B2B de confianza como

Dispositivos Periféricos Seguros

Una vez asegurado el hardware, la atención debe centrarse en los dispositivos conectados. Los sensores modernos de Ethernet o Wi-Fi deben incluir cifrado TLS, mensajes firmados anti-replay y protocolos de autenticación segura [6][7]. Los componentes críticos de automatización deben almacenarse en cubículos de control cerrados o salas equipadas con sistemas de vigilancia y alarmas [4]. Con 17.7 mil millones de dispositivos IoT activos a nivel mundial y el 52% de las empresas reportando ciberataques OT o IoT, las medidas robustas son innegociables [7].

A mediados de 2025, Andelyn Biosciences implementó seguridad basada en identidad para su avanzada instalación de fabricación de terapia génica. Liderado por el VP de Tecnología de la Información Bryan Holmes, el sistema proporcionó visibilidad detallada y aplicó políticas estrictas para prevenir el movimiento no autorizado entre zonas de fabricación. Este enfoque aseguró que las amenazas cibernéticas no comprometieran la seguridad del paciente ni retrasaran el lanzamiento del producto, incluso para tratamientos que requieren ciclos de producción de seis semanas [3].

Para mayor protección, use sensores de detección de manipulación para monitorear si los dispositivos son abiertos o los cables desconectados, especialmente en ubicaciones remotas [6][8]. Deshabilite servicios innecesarios, como servidores web integrados o FTP, a menos que sean esenciales para la operación.Establezca una rutina para evaluar y aplicar actualizaciones de firmware a sensores y PLCs, asegurando que permanezcan seguros y funcionales [4].

Lista de Verificación de Seguridad de Software y Sistemas

Realizar Validación del Sistema

Para asegurar el cumplimiento con las directrices de FDA PAT, GCCP y HACCP, es esencial monitorear parámetros clave en tiempo real [5][10][12]. Incorporar PCR y secuenciación de próxima generación en los protocolos de validación puede confirmar la ausencia de contaminación en cultivos celulares [11].Además, los sensores en línea utilizados en la automatización deben ser validados para funcionar de manera confiable durante semanas sin necesidad de recalibración y deben soportar procesos de esterilización sin liberar componentes no deseados [5].

El uso de biopsias y biorreactores automatizados y de sistema cerrado minimiza el error humano y los riesgos de contaminación, lo cual es crítico para cumplir con los estándares de seguridad regulatoria [11]. Para las empresas de carne cultivada, obtener equipos pre-validados de plataformas como

Después de completar la validación del sistema, el enfoque debe cambiar a implementar registros de auditoría completos y garantizar la integridad de los datos para mantener un rendimiento constante.

Habilitar Rastreos de Auditoría e Integridad de Datos

Establecer rastreos de auditoría con marcas de tiempo, integrar monitoreo en tiempo real impulsado por PAT y desplegar arreglos de sensores para rastrear variables críticas, asegurando la integridad de los datos recopilados [5][13]. Los sistemas de muestreo automatizados pueden proporcionar datos precisos y frecuentes sobre factores clave como metabolitos y niveles de nutrientes, reduciendo los riesgos de intervención manual y posible contaminación [13].

Las herramientas de monitoreo en tiempo real deben rastrear continuamente variables esenciales, incluyendo temperatura, oxígeno, dióxido de carbono, niveles de pH, glucosa, biomasa y metabolitos [5]. La transición de procesos manuales y desarticulados a sistemas integrados impulsados por IA ayuda a asegurar flujos de trabajo consistentes y resultados predecibles [13].

Una vez que se establecen las validaciones y las pistas de auditoría, es crucial asegurar los datos a lo largo de su ciclo de vida para protegerlos contra posibles amenazas.

Desplegar la Gestión del Ciclo de Vida de los Datos

Implementar un marco de seguridad de confianza cero con protocolos estrictos de Gestión de Identidad y Acceso (IAM) y controles de acceso de privilegio mínimo [14]. Educar a los empleados sobre la gestión adecuada de credenciales y revocar rápidamente el acceso a ex-empleados o usuarios temporales para mantener la seguridad.

Utilizar sistemas de Gestión de Información y Eventos de Seguridad (SIEM) y Cortafuegos de Nueva Generación (NGFWs) para monitorear paquetes de datos en busca de actividad sospechosa y malware. Como lo destaca Fortinet:

Para recuperar y planificar un sistema más seguro en el futuro, necesita un sistema forense que sea a prueba de manipulaciones.Esto puede requerir la implementación de un sistema de registro de seguridad inmutable [14].

Asegúrese de realizar copias de seguridad regulares de los sistemas OT e IT para permitir la recuperación a un estado seguro en caso de compromiso o falla [9]. Además, aproveche los programas de Escaneo de Vulnerabilidades Cibernéticas y Aplicaciones Web de CISA para identificar y mitigar amenazas potenciales en sistemas automatizados. Priorice la corrección de vulnerabilidades listadas en el catálogo de Vulnerabilidades Explotadas Conocidas de CISA para fortalecer aún más las defensas del sistema [9].

Lista de Verificación de Red y Control de Acceso

Implementar Autenticación Multifactor y Contraseñas Fuertes

La autenticación multifactor (MFA) añade una capa adicional de protección al requerir al menos dos métodos de verificación separados, como una contraseña combinada con un código de una aplicación móvil o un escaneo biométrico, para asegurar los puntos de acceso [15][16]. El Dr. Ir Charles Lim, Jefe del Centro de Investigación en Ciberseguridad de la Universidad Suizo-Alemana, destaca su importancia:

La MFA añade una capa de seguridad crucial, requiriendo múltiples métodos de verificación (e.g., contraseña, código de una aplicación móvil, escaneo biométrico) para el acceso a sistemas críticos [15].

Este enfoque es particularmente vital para asegurar puntos de entrada remotos como VPNs y portales de escritorio remoto, que son objetivos comunes para ataques basados en credenciales [15][16].

Para mejorar aún más la seguridad, combine MFA con control de acceso basado en roles (RBAC). Esto asegura que individuos, como equipos clínicos o desarrolladores, solo puedan acceder a los sistemas o datos necesarios para sus roles específicos [16]. Además, imponga políticas de contraseñas fuertes exigiendo que las contraseñas tengan al menos 12 caracteres e incluyan una mezcla de letras mayúsculas y minúsculas, números y símbolos [15][4].Cuando adquiera nuevos equipos de automatización de bioprocesos, priorice a los proveedores que ofrezcan productos "Secure by Demand" con autenticación robusta y configuraciones predeterminadas seguras [17]. Para las empresas de carne cultivada, plataformas como

Una vez que los controles de acceso estén en su lugar, el siguiente paso es organizar su red para una mejor protección de los sistemas críticos.

Segmentación de Red y Uso de VPN

La segmentación de red es una medida clave para complementar su configuración de seguridad existente. Para proteger los sistemas críticos, separe las redes de producción (OT) de las redes corporativas (IT) [4]. Siemens directrices operativas proporcionan un ejemplo claro:

La comunicación directa entre la producción y las redes de la empresa está completamente bloqueada por cortafuegos; la comunicación solo puede realizarse indirectamente a través de servidores en la red DMZ [4].

Una zona desmilitarizada (DMZ) o red perimetral asegura que cualquier comunicación entre estas redes ocurra de manera segura a través de servidores dedicados. Dentro de la red de producción, agrupe los componentes en celdas seguras según sus necesidades de protección y aplique el principio de "necesidad de conexión" [4].

Los cortafuegos deben configurarse con una regla de "denegar todo" como predeterminada, permitiendo solo el acceso a los recursos mínimos necesarios. Este enfoque apoya el principio de privilegio mínimo [18].Para mejorar aún más la seguridad, aplique restricciones de ancho de banda en los cortafuegos o conmutadores de celdas para evitar que las sobrecargas de la red externa interrumpan la transferencia de datos dentro de celdas críticas [4]. Deshabilitar las interfaces de red no utilizadas en sistemas críticos es otra forma efectiva de reducir riesgos. Para el mantenimiento remoto y la comunicación entre celdas, use Redes Privadas Virtuales (VPNs) para establecer túneles seguros y cifrados sobre redes no confiables [18][4].

Cifrar Datos en Reposo y en Tránsito

El cifrado es esencial para proteger la información tanto durante la transferencia como mientras está almacenada. Use protocolos basados en TLS como HTTPS o MQTT sobre TLS, asignando certificados individuales a los PLCs para garantizar una comunicación segura y autenticada [4].Las directrices operativas de Siemens recomiendan:

Solo se recomiendan protocolos de comunicación basados en TLS, como HTTPS o MQTT sobre TLS, para el acceso a dispositivos y la transferencia de datos [4].

Para conexiones inalámbricas, emplee WPA2 con el Estándar de Cifrado Avanzado (AES) para asegurar los datos de WLAN [4]. Proteja las consultas DNS dentro de su red implementando Extensiones de Seguridad DNS (DNSSEC) [18].

Para proteger los datos en reposo, almacene archivos de proyectos industriales sensibles en contenedores de unidades cifradas para proteger la propiedad intelectual [4]. Al transmitir estos archivos, utilice siempre canales cifrados. Las herramientas de gestión remota también deben operar dentro de un marco seguro y cifrado y alinearse con su estrategia de seguridad general.Para soluciones de acceso remoto, priorice aquellas que proporcionen cifrado de extremo a extremo e integren proveedores de identidad propiedad del cliente para la máxima protección de datos [4].

sbb-itb-ffee270

Lista de Verificación de Monitoreo y Mejora Continua

Despliegue Monitoreo y Alertas en Tiempo Real

Los sistemas de Tecnología Operacional (OT) en bioprocesamiento requieren herramientas de monitoreo robustas para mantener el rendimiento, la fiabilidad, la seguridad y la protección de datos mientras se gestionan procesos físicos críticos como el control de temperatura y las condiciones del biorreactor.

Configure alertas para señalar anomalías en la red y cambios inesperados en mediciones físicas o eventos de proceso. Por ejemplo, un cambio no autorizado en un Controlador Lógico Programable (PLC) podría poner en peligro un lote completo de carne cultivada.La Guía NIST para la Seguridad de la Tecnología Operacional (SP 800-82r3) destaca la importancia de esta distinción:

La TO abarca una amplia gama de sistemas y dispositivos programables que interactúan con el entorno físico... Estos sistemas y dispositivos detectan o causan un cambio directo a través del monitoreo y/o control de dispositivos, procesos y eventos

Diseñe un sistema de alerta que priorice las amenazas que afectan la seguridad física y la integridad del proceso sobre las notificaciones rutinarias relacionadas con TI. Asegúrese de que las herramientas de monitoreo que utilice sean compatibles con hardware industrial como PLCs, Sistemas de Control Distribuido (DCS) y Sistemas de Control y Adquisición de Datos (SCADA). Esta compatibilidad es crítica para evitar interrupciones en los flujos de trabajo de bioprocesamiento sensibles. Estas medidas de monitoreo en tiempo real crean una base sólida para auditorías regulares del sistema para verificar la resiliencia.

Realice Auditorías de Ciberseguridad Regulares

El monitoreo en tiempo real es solo el primer paso; las auditorías de ciberseguridad regulares son esenciales para descubrir vulnerabilidades antes de que puedan ser explotadas. En entornos de bioprocesamiento, las auditorías deben centrarse en las configuraciones únicas de los sistemas de control, incluidos SCADA, DCS y PLCs. Las áreas clave a examinar incluyen estrategias de gestión de riesgos, procesos de detección de amenazas, evaluaciones de vulnerabilidades y la seguridad de redes y sensores.

Personalice sus auditorías a las necesidades específicas de los sistemas OT, en lugar de depender únicamente de escaneos enfocados en TI. Incluya aspectos como controles de acceso físico y sistemas de monitoreo ambiental en su revisión. Las pruebas de penetración también pueden ser una herramienta valiosa, simulando escenarios de ataque del mundo real para evaluar las defensas del sistema. Al comprar nuevos equipos de bioprocesamiento, considere plataformas como

Actualizar Políticas para Amenazas Emergentes

Las amenazas de ciberseguridad evolucionan constantemente, y sus políticas deben adaptarse para mantenerse al día. El 28 de septiembre de 2023, NIST publicó SP 800-82 Rev. 3, reemplazando la versión de 2015 y cambiando el enfoque de los Sistemas de Control Industrial (ICS) tradicionales a un marco OT más amplio. Este cambio refleja el creciente papel de los dispositivos en red, sensores IoT y sistemas ciberfísicos en el bioprocesamiento moderno, todos los cuales exigen medidas de seguridad integradas.

Revise regularmente las topologías de su sistema para identificar nuevas vulnerabilidades introducidas por dispositivos periféricos o integraciones IoT. Asegúrese de que las actualizaciones a sus políticas no comprometan el rendimiento en tiempo real o la seguridad.Manténgase informado sobre las actualizaciones de las directrices de seguridad nacional: NIST, por ejemplo, ha señalado posibles actualizaciones para SP 800-82 para julio de 2024 para abordar vulnerabilidades emergentes. Realice evaluaciones de riesgo adaptadas a la topología de su sistema al menos una vez al año, y aumente la frecuencia cada vez que se introduzcan nuevos equipos de automatización o cambios de conectividad.

Más allá del Bioprocesamiento 4.0 - la Convergencia de Tecnologías de IT, OT y Procesamiento

Conclusión

Proteger la automatización del bioprocesamiento requiere una estrategia de Defensa en Profundidad por capas. Como destaca Siemens:

Ni una sola medida ni una combinación de medidas pueden garantizar una seguridad absoluta [4].

Esto es particularmente relevante para la producción de carne cultivada, donde los sistemas a menudo contienen propiedad intelectual valiosa, lo que los convierte en objetivos atractivos para el espionaje industrial o el sabotaje [4][19].

La integración de sistemas de TI y OT ha ampliado significativamente las posibles vulnerabilidades en las instalaciones modernas de bioprocesamiento. Lo que antes eran configuraciones de producción aisladas ahora dependen de dispositivos interconectados, plataformas en la nube y el intercambio de datos en tiempo real [19].Abordar esta superficie de ataque ampliada requiere un esfuerzo coordinado en tres áreas clave: Seguridad de Planta (como controles de acceso físico), Seguridad de Red (incluyendo segmentación y cortafuegos), e Integridad del Sistema (como gestión de parches y endurecimiento del sistema) [4].

Sin embargo, la protección efectiva no se trata solo de tecnología. Siemens nos recuerda que la seguridad industrial es un proceso continuo que requiere colaboración entre los operadores de planta, integradores de sistemas y fabricantes de equipos [4].

Para asegurar una cobertura integral, un enfoque de lista de verificación puede unificar las medidas de seguridad discutidas. Esto podría incluir deshabilitar puertos USB no utilizados, implementar listas blancas de aplicaciones, adoptar una arquitectura de Confianza Cero y realizar evaluaciones de riesgo anuales. Al comprar nuevos sistemas de automatización, considere usar plataformas como

La ciberseguridad no es una tarea de una sola vez. Los análisis de riesgo regulares, al menos una vez al año o después de cualquier expansión de la instalación, son esenciales. Mantenerse informado sobre las amenazas emergentes a través de recursos como NIST SP 800-82 Rev. 3 puede ayudarle a adaptarse a nuevos desafíos. Revisar y actualizar sus medidas de seguridad asegura que sus sistemas permanezcan resilientes y capaces de resistir los riesgos cibernéticos en evolución. Al tratar la seguridad como una prioridad continua, puede proteger mejor sus operaciones de bioprocesamiento de futuras amenazas.

Preguntas Frecuentes

¿Qué impacto pueden tener los ciberataques en el bioprocesamiento automatizado en la producción de carne cultivada?

Los ciberataques dirigidos a sistemas de bioprocesamiento automatizado pueden causar grandes interrupciones en la producción de carne cultivada.Estos ataques podrían interferir con los sistemas de control, provocando retrasos, comprometiendo la calidad del producto o incluso paradas operativas completas. Más allá de los contratiempos operativos, también existe el riesgo de que se roben datos sensibles, como recetas patentadas o información detallada de procesos, lo que podría poner en peligro la propiedad intelectual.

En casos más graves, los ciberataques podrían representar riesgos para la seguridad. Por ejemplo, la manipulación de equipos o procesos críticos podría poner en peligro tanto a la fuerza laboral como al entorno de producción. Para proteger las operaciones y garantizar la integridad de la producción de carne cultivada, implementar medidas de ciberseguridad sólidas no solo es recomendable, es esencial.¿Cuáles son los elementos clave de una estrategia de seguridad robusta para sistemas de bioprocesamiento automatizados?

Un plan de seguridad robusto para sistemas de bioprocesamiento automatizados se basa en una estrategia de defensa en capas, abordando riesgos a nivel físico, de red y de aplicación. Comience con la seguridad física limitando el acceso a equipos como biorreactores y empleando protecciones a prueba de manipulaciones. En el lado de la red, adopte la segmentación de red para mantener los sistemas de tecnología operativa (OT) separados de las redes de TI, asegurando que solo los dispositivos autorizados puedan interactuar con componentes críticos. Fortalezca esto aplicando gestión de identidad y acceso, utilizando permisos basados en roles y autenticación multifactorial para controlar el acceso dentro de cada zona de red.

El endurecimiento del sistema es otro paso clave: deshabilitar cualquier servicio innecesario, aplicar configuraciones seguras y limitar la funcionalidad para reducir posibles vulnerabilidades. Proteja la integridad de los datos con comunicaciones seguras, como conexiones cifradas (e.g., TLS) y actualizaciones de firmware firmadas. Para adelantarse a las amenazas, implemente un monitoreo continuo a través de registros, detección de anomalías y evaluaciones de seguridad regulares. Además, mantenga planes de respuesta a incidentes, siga un calendario regular de parches y asegúrese de que las copias de seguridad estén verificadas y listas para una recuperación rápida en caso de violaciones.

Para las líneas de producción de carne cultivada, este enfoque podría implicar asegurar los gabinetes de control de biorreactores, aislar los PLC y sensores en VLAN dedicadas, y requerir contraseñas fuertes y únicas para todos los dispositivos. Elegir equipos de proveedores como

¿Por qué son cruciales las auditorías regulares de ciberseguridad para las instalaciones de bioprocesamiento?

Las auditorías regulares de ciberseguridad desempeñan un papel clave en la detección y corrección de debilidades que podrían exponer a las organizaciones a violaciones de datos, problemas operativos o incluso ataques deliberados. Estos controles son esenciales para proteger la propiedad intelectual, mantener la fiabilidad de los sistemas automatizados y mantener los datos sensibles a salvo de manipulaciones.

También aseguran el cumplimiento de estrictos requisitos regulatorios, lo cual es crucial para mantener la confianza y evitar costosas consecuencias legales o financieras.Mantenerse al día con los riesgos de ciberseguridad no solo ayuda a que las operaciones funcionen de manera más fluida, sino que también crea un espacio más seguro para el progreso y las nuevas ideas.