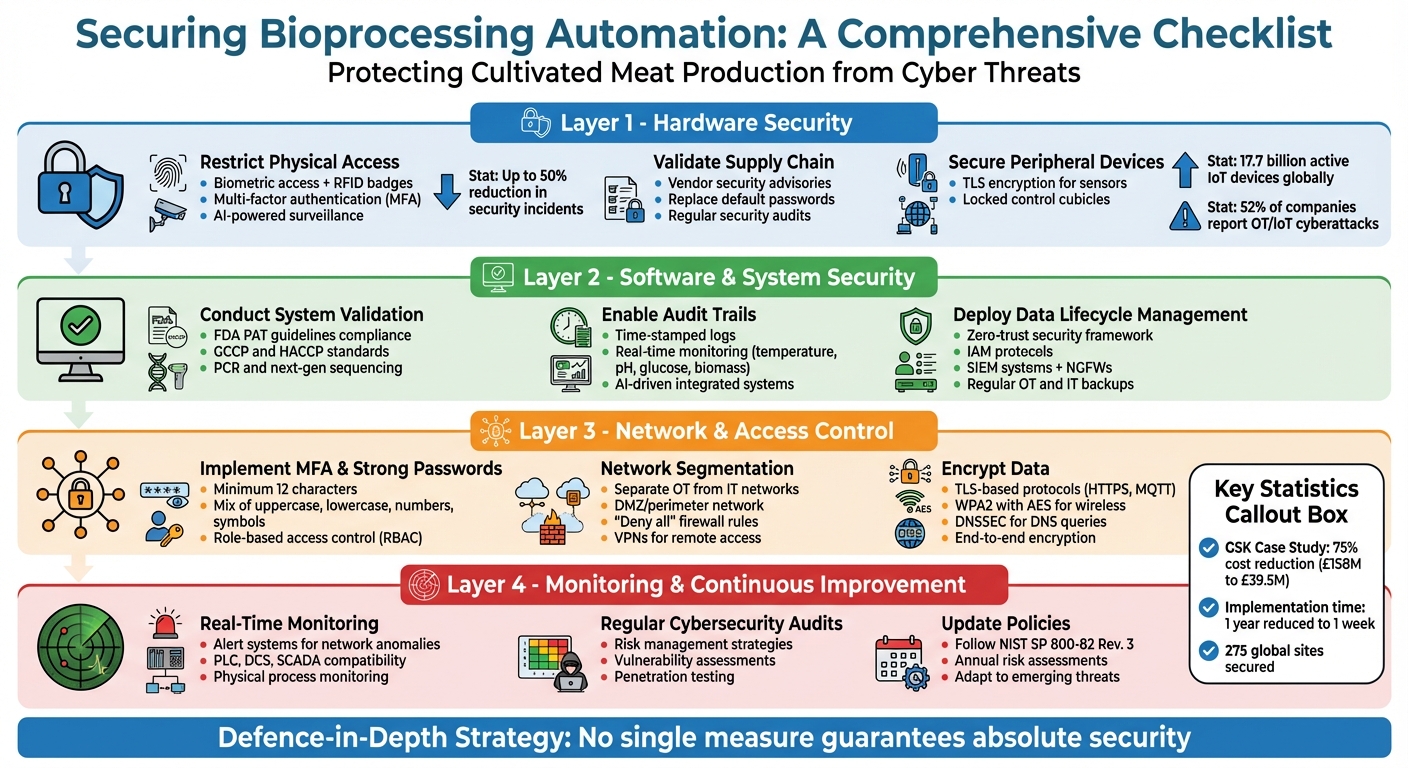

Automatiserade bioprocessystem är kritiska för produktion av odlat kött men är sårbara för cyberattacker. Hot som sabotage, datastöld och ransomware kan störa verksamheten, skada utrustning eller kompromettera produktkvaliteten. För att skydda dessa system är ett lagerbaserat säkerhetsangreppssätt nödvändigt, som kombinerar fysiska, mjukvaru- och nätverksåtgärder för att skydda kritiska processer och immateriell egendom.

Viktiga Höjdpunkter:

- Risker: Cyberattacker kan manipulera bioprocessparametrar, vilket leder till kvalitetsproblem eller produktionsförseningar.

- Fysisk Säkerhet: Använd biometrisk åtkomst, RFID-brickor och AI-övervakning för att kontrollera utrustningsåtkomst.

- Systemsäkerhet: Validera system, aktivera revisionsspår och säkerställ dataintegritet.

- Nätverkssäkerhet: Implementera multifaktorautentisering, segmentera nätverk och kryptera data.

- Kontinuerlig övervakning: Använd realtidsvarningar och genomför regelbundna cybersäkerhetsrevisioner.

Dessa åtgärder hjälper till att skapa en säker miljö för bioprocessautomatisering, minskar sårbarheter och säkerställer driftsäkerhet.

Fyra-lagers säkerhetschecklista för bioprocessautomatiseringssystem

Hårdvarusäkerhetschecklista

Begränsa fysisk åtkomst till utrustning

Skydd av bioprocessutrustning börjar med starka fysiska åtkomstkontroller. Att kombinera verktyg som biometrik, RFID-brickor och smarta kort skapar flera säkerhetslager för att förhindra obehörig åtkomst [1][2].Att lägga till multifaktorautentisering (MFA) stärker detta ytterligare - att kräva både en fysisk bricka och en PIN-kod eller mobil legitimation hjälper till att blockera användningen av klonade eller delade kort.

Data visar att dålig besökskontroll ofta leder till intrång, medan biometriska och RFID-system kan minska incidenter med upp till 50% [1]. Besökarhanteringssystem bör inkludera funktioner som förregistrering, foto-ID-verifiering och realtidsövervakning av gäster. Dessutom kan AI-driven övervakning upptäcka ovanliga aktiviteter, såsom att dröja sig kvar nära känslig utrustning eller följa efter genom säkra dörrar, och omedelbart varna säkerhetsteam [1][2].

Ett anmärkningsvärt exempel kommer från GSK, som 2025 införde identitetsbaserad mikrosegmentering över 275 globala platser under ledning av CISO Michael Elmore.Detta initiativ minskade tiden för att säkra en plats från ett år till bara en vecka, vilket sänkte kostnaderna från uppskattade £158 miljoner till £39,5 miljoner - en anmärkningsvärd minskning med 75% [3]. När han reflekterade över insatserna, uttalade Elmore:

När jag kom till Pharma och insåg att vi sätter saker i människors kroppar skrämde det mig som CISO. Oavsett om det är vaccin, HIV-medicin, de säkerhetskonsekvenser som följer med att inte få detta rätt håller mig vaken på natten [3].

Validera leveranskedjans integritet

Fysisk säkerhet är bara en del av pusslet - att säkra leveranskedjan är lika kritiskt. Implementera strikta säkerhetspolicyer för all hårdvara, lösningar och tjänsteleverantörer för att säkerställa konsekventa standarder [4].Leverantörssäkerhetsråd, som Siemens ProductCERT, kan hjälpa till att spåra och åtgärda sårbarheter i industriella produkter [4]. För engångssystem, bekräfta att komponenter som bioreaktorväskor uppfyller strikta regulatoriska standarder. Detta säkerställer inte bara säkerhet utan förhindrar också kostsamma förluster av högvärdiga satser [5].

Under driftsättning, byt omedelbart ut standardlösenord och avaktivera oanvända gränssnitt som USB, Ethernet/PROFINET och Bluetooth [4]. Inför noggrann testning av externa datamedier och kringutrustning innan de kommer in i produktionsområden. Regelbundna säkerhetsrevisioner är nödvändiga för att verifiera att dessa åtgärder effektivt minskar risker [4].

Företag inom odlat kött kan också förbättra leveranskedjans säkerhet genom att köpa hårdvara från verifierade leverantörer via betrodda B2B-plattformar som

Säkra Perifera Enheter

När hårdvaran är säkrad bör uppmärksamheten riktas mot anslutna enheter. Moderna Ethernet- eller Wi-Fi-sensorer måste inkludera TLS-kryptering, anti-replay signerade meddelanden och säkra autentiseringsprotokoll [6][7]. Kritiska automationskomponenter bör förvaras i låsta kontrollskåp eller rum utrustade med övervakningssystem och larm [4]. Med 17,7 miljarder aktiva IoT-enheter globalt och 52% av företagen som rapporterar OT- eller IoT-cyberattacker är robusta åtgärder icke-förhandlingsbara [7].

I mitten av 2025 implementerade Andelyn Biosciences identitetsbaserad säkerhet för sin avancerade genterapitillverkningsanläggning. Under ledning av IT-chef Bryan Holmes gav systemet detaljerad insyn och upprätthöll strikta policyer för att förhindra obehörig rörelse mellan tillverkningszoner. Detta tillvägagångssätt säkerställde att cybersäkerhetshot inte skulle äventyra patientsäkerheten eller försena produktutgivningen, även för behandlingar som kräver sex veckors produktionscykler [3].

För extra skydd, använd manipulationsdetekterande sensorer för att övervaka om enheter öppnas eller kablar kopplas ur - särskilt på avlägsna platser [6][8]. Inaktivera onödiga tjänster, såsom inbäddade webbservrar eller FTP, om de inte är nödvändiga för driften.Etablera en rutin för att utvärdera och tillämpa firmwareuppdateringar på sensorer och PLC:er, för att säkerställa att de förblir säkra och funktionella [4].

Checklista för programvara och systemets säkerhet

Genomför systemvalidering

För att säkerställa efterlevnad av FDA PAT riktlinjer, GCCP och HACCP, är det viktigt att övervaka nyckelparametrar i realtid [5][10][12]. Att integrera PCR och nästa generations sekvensering i valideringsprotokoll kan bekräfta frånvaron av kontaminering i cellkulturer [11].Dessutom bör in-line-sensorer som används i automation valideras för att fungera tillförlitligt i veckor utan att behöva omkalibreras och måste tåla sterilisationsprocesser utan att släppa oönskade komponenter [5].

Användning av automatiserade, slutna system för biopsier och bioreaktorer minimerar mänskliga fel och kontaminationsrisker, vilket är avgörande för att uppfylla regleringsmässiga säkerhetsstandarder [11]. För företag inom odlat kött kan inköp av förvaliderad utrustning från plattformar som

Efter att systemvalideringen är slutförd bör fokus skifta till att implementera omfattande revisionsspår och säkerställa dataintegritet för att bibehålla konsekvent prestanda.

Aktivera granskningsspår och dataintegritet

Etablera tidsstämplade granskningsspår, integrera PAT-drivna realtidsövervakningar och distribuera sensorarrayer för att spåra kritiska variabler, vilket säkerställer integriteten hos insamlad data [5][13]. Automatiserade provtagningssystem kan leverera exakt, frekvent data om nyckelfaktorer som metaboliter och näringsnivåer, vilket minskar riskerna för manuell intervention och potentiell kontaminering [13].

Realtidsövervakningsverktyg bör kontinuerligt spåra väsentliga variabler, inklusive temperatur, syre, koldioxid, pH-nivåer, glukos, biomassa och metaboliter [5]. Övergången från manuella och osammanhängande processer till integrerade, AI-drivna system hjälper till att säkerställa konsekventa arbetsflöden och förutsägbara resultat [13].

När validering och revisionsspår är på plats är det viktigt att säkra data under hela dess livscykel för att skydda mot potentiella hot.

Distribuera Data Lifecycle Management

Implementera en zero-trust säkerhetsram med strikta Identity and Access Management (IAM) protokoll och minst privilegierade åtkomstkontroller [14]. Utbilda anställda om korrekt hantering av autentiseringsuppgifter och återkalla omedelbart åtkomst för tidigare anställda eller tillfälliga användare för att upprätthålla säkerheten.

Använd Security Information and Event Management (SIEM) system och Next-Generation Firewalls (NGFWs) för att övervaka datapaket för misstänkt aktivitet och skadlig programvara. Som framhävt av Fortinet:

För att både återhämta och planera för ett säkrare system i framtiden behöver du ett forensiskt system som är manipuleringssäkert.Detta kan kräva implementering av ett oföränderligt säkerhetsloggsystem [14].

Säkerställ regelbundna säkerhetskopior av både OT- och IT-system för att möjliggöra återställning till ett säkert tillstånd vid kompromiss eller fel [9]. Använd dessutom CISA's Cyber Vulnerability and Web Applications Scanning-program för att identifiera och mildra potentiella hot i automatiserade system. Prioritera att åtgärda sårbarheter som listas i CISA's katalog över kända utnyttjade sårbarheter för att ytterligare stärka systemförsvaret [9].

Nätverk och åtkomstkontrollchecklista

Implementera multifaktorautentisering och starka lösenord

Multifaktorautentisering (MFA) lägger till ett extra skyddslager genom att kräva minst två separata verifieringsmetoder, såsom ett lösenord kombinerat med en mobilappkod eller en biometrisk skanning, för att säkra åtkomstpunkter [15][16]. Dr Ir Charles Lim, chef för Cybersecurity Research Centre vid E

MFA lägger till ett avgörande extra säkerhetslager, som kräver flera verifieringsmetoder (e.g., lösenord, kod från en mobilapp, biometrisk skanning) för åtkomst till kritiska system [15].

Detta tillvägagångssätt är särskilt viktigt för att säkra fjärråtkomstpunkter som VPN:er och fjärrskrivbordsportaler, vilka är vanliga mål för autentiseringsbaserade attacker [15][16].

För att ytterligare förbättra säkerheten, kombinera MFA med rollbaserad åtkomstkontroll (RBAC). Detta säkerställer att individer, såsom kliniska team eller utvecklare, endast kan komma åt de system eller data som är nödvändiga för deras specifika roller [16]. Dessutom, genomdriv starka lösenordspolicyer genom att kräva att lösenord är minst 12 tecken långa och inkluderar en blandning av stora och små bokstäver, siffror och symboler [15][4].När du skaffar ny automationsutrustning för bioprocesser, prioritera leverantörer som erbjuder "Secure by Demand"-produkter med robust autentisering och säkra standardinställningar [17]. För företag inom odlat kött, plattformar som

När åtkomstkontroller är på plats, är nästa steg att organisera ditt nätverk för bättre skydd av kritiska system.

Nätverkssegmentering och VPN-användning

Nätverkssegmentering är en nyckelåtgärd för att komplettera din befintliga säkerhetsinställning. För att skydda kritiska system, separera produktionsnätverk (OT) från företagsnätverk (IT) [4]. Siemens operativa riktlinjer ger ett tydligt exempel:

Direkt kommunikation mellan produktions- och företagsnätverken är helt blockerad av brandväggar; kommunikation kan endast ske indirekt via servrar i DMZ-nätverket [4].

En demilitariserad zon (DMZ) eller perimeternätverk säkerställer att all kommunikation mellan dessa nätverk sker säkert via dedikerade servrar. Inom produktionsnätverket, gruppera komponenter i säkrade celler baserat på deras skyddsbehov och tillämpa "behov-att-ansluta"-principen [4].

Brandväggar bör konfigureras med en "neka allt"-regel som standard, vilket endast tillåter åtkomst till de minimala resurser som krävs. Detta tillvägagångssätt stöder principen om minsta privilegium [18].För att ytterligare förbättra säkerheten, tillämpa bandbreddsbegränsningar vid cellbrandväggar eller switchar för att förhindra att externa nätverksöverbelastningar stör datatransfer inom kritiska celler [4]. Att inaktivera oanvända nätverksgränssnitt på kritiska system är ett annat effektivt sätt att minska riskerna. För fjärrunderhåll och intercellkommunikation, använd virtuella privata nätverk (VPN) för att etablera säkra, krypterade tunnlar över opålitliga nätverk [18][4].

Kryptera data i vila och under överföring

Kryptering är avgörande för att skydda information både under överföring och vid lagring. Använd TLS-baserade protokoll som HTTPS eller MQTT över TLS, tilldela individuella certifikat till PLC:er för att säkerställa säker och autentiserad kommunikation [4].Siemens operativa riktlinjer rekommenderar:

Endast TLS-baserade kommunikationsprotokoll, såsom HTTPS eller MQTT över TLS, rekommenderas för enhetsåtkomst och dataöverföring [4].

För trådlösa anslutningar, använd WPA2 med Advanced Encryption Standard (AES) för att säkra WLAN-data [4]. Skydda DNS-förfrågningar inom ditt nätverk genom att implementera DNS Security Extensions (DNSSEC) [18].

För att skydda data i vila, lagra känsliga industriella projektfiler i krypterade drivenheter för att skydda immateriell egendom [4]. Vid överföring av dessa filer, använd alltid krypterade kanaler. Verktyg för fjärrhantering bör också fungera inom en säker, krypterad ram och anpassas till din övergripande säkerhetsstrategi.För fjärråtkomstlösningar, prioritera de som erbjuder end-to-end-kryptering och integrerar kundägda identitetsleverantörer för maximal dataskydd [4].

sbb-itb-ffee270

Övervakning och Kontinuerlig Förbättring Checklista

Distribuera Realtidsövervakning och Larm

Operativa teknologisystem (OT) inom bioprocessering kräver robusta övervakningsverktyg för att upprätthålla prestanda, tillförlitlighet, säkerhet och datasäkerhet samtidigt som man hanterar kritiska fysiska processer som temperaturkontroll och bioreaktorvillkor.

Ställ in larm för att markera nätverksavvikelser och oväntade förändringar i fysiska mätningar eller processevent. Till exempel kan en obehörig ändring av en Programmerbar Logisk Styrenhet (PLC) äventyra en hel sats av odlat kött.NIST Guide till Operational Technology Security (SP 800-82r3) betonar vikten av denna åtskillnad:

OT omfattar ett brett spektrum av programmerbara system och enheter som interagerar med den fysiska miljön... Dessa system och enheter upptäcker eller orsakar en direkt förändring genom övervakning och/eller kontroll av enheter, processer och händelser

Designa ett varningssystem som prioriterar hot som påverkar fysisk säkerhet och processintegritet över rutinmässiga IT-relaterade notifikationer. Säkerställ att de övervakningsverktyg du använder är kompatibla med industriell hårdvara som PLC:er, Distributed Control Systems (DCS) och Supervisory Control and Data Acquisition (SCADA) system. Denna kompatibilitet är avgörande för att undvika störningar i känsliga bioprocessarbetsflöden. Dessa realtidsövervakningsåtgärder skapar en solid grund för regelbundna systemrevisioner för att verifiera motståndskraft.

Genomför regelbundna cybersäkerhetsrevisioner

Övervakning i realtid är bara det första steget; regelbundna cybersäkerhetsrevisioner är avgörande för att upptäcka sårbarheter innan de kan utnyttjas. I bioprocessmiljöer bör revisioner fokusera på de unika konfigurationerna av styrsystem, inklusive SCADA, DCS och PLC. Viktiga områden att undersöka inkluderar riskhanteringsstrategier, hotdetekteringsprocesser, sårbarhetsbedömningar och säkerheten för nätverk och sensorer.

Anpassa dina revisioner till de specifika behoven hos OT-system, istället för att enbart förlita dig på IT-fokuserade skanningar. Inkludera aspekter som fysiska åtkomstkontroller och miljöövervakningssystem i din granskning. Penetrationstester kan också vara ett värdefullt verktyg, som simulerar verkliga attackscenarier för att utvärdera systemförsvar. När du köper ny bioprocessutrustning, överväg plattformar som

Uppdatera policyer för nya hot

Cybersäkerhetshot utvecklas ständigt, och dina policyer måste anpassas för att hålla jämna steg. Den 28 september 2023 släppte NIST SP 800-82 Rev. 3, som ersätter versionen från 2015 och flyttar fokus från traditionella industriella styrsystem (ICS) till en bredare OT-ram. Denna förändring speglar den växande rollen av nätverksanslutna enheter, IoT-sensorer och cyber-fysiska system i modern bioprocessning, som alla kräver integrerade säkerhetsåtgärder.

Granska regelbundet dina systemtopologier för att identifiera nya sårbarheter som introduceras av kringutrustning eller IoT-integrationer. Se till att uppdateringar av dina policyer inte komprometterar realtidsprestanda eller säkerhet.Håll dig informerad om uppdateringar av riktlinjer för nationell säkerhet - NIST har till exempel flaggat för potentiella uppdateringar av SP 800-82 för juli 2024 för att hantera nya sårbarheter. Genomför riskbedömningar anpassade till ditt systems topologi minst en gång per år, och öka frekvensen när ny automatiseringsutrustning eller förändringar i anslutning introduceras.

Beyond Bioprocessing 4.0 - the Convergence of IT, OT, and Processing Technologies

Slutsats

Att skydda automatisering inom bioprocessering kräver en lagerbaserad Defence-in-Depth-strategi. Som Siemens påpekar:

Varken en enskild åtgärd eller en kombination av åtgärder kan garantera absolut säkerhet [4].

Detta är särskilt relevant för produktion av odlat kött, där systemen ofta innehåller värdefull immateriell egendom, vilket gör dem attraktiva mål för industriellt spionage eller sabotage [4][19].

Integrationen av IT- och OT-system har avsevärt breddat de potentiella sårbarheterna i moderna bioprocessanläggningar. Vad som en gång var isolerade produktionsmiljöer förlitar sig nu på sammankopplade enheter, molnplattformar och delning av realtidsdata [19].Att hantera denna utökade attackyta kräver en samordnad insats över tre nyckelområden: Anläggningssäkerhet (såsom fysiska åtkomstkontroller), Nätverkssäkerhet (inklusive segmentering och brandväggar), och Systemintegritet (som patchhantering och systemhärdning) [4].

Men effektivt skydd handlar inte bara om teknik. Siemens påminner oss om att industriell säkerhet är en pågående process som kräver samarbete mellan anläggningsoperatörer, systemintegratörer och utrustningstillverkare [4].

För att säkerställa heltäckande skydd kan en checklista förena de diskuterade säkerhetsåtgärderna. Detta kan inkludera att inaktivera oanvända USB-portar, implementera applikationsvitlistning, anta Zero Trust-arkitektur och genomföra årliga riskbedömningar.När du köper nya automationssystem, överväg att använda plattformar som

Cybersäkerhet är inte en engångsuppgift. Regelbundna riskanalyser - minst en gång per år eller efter varje anläggningsutvidgning - är nödvändiga. Att hålla sig informerad om nya hot genom resurser som NIST SP 800-82 Rev. 3 kan hjälpa dig att anpassa dig till nya utmaningar. Att återbesöka och uppdatera dina säkerhetsåtgärder säkerställer att dina system förblir motståndskraftiga och kapabla att motstå utvecklande cyberrisker. Genom att behandla säkerhet som en pågående prioritet kan du bättre skydda dina bioprocesseringsoperationer från framtida hot.

Vanliga frågor

Vilken påverkan kan cyberattacker ha på automatiserad bioprocessering i produktionen av odlat kött?

Cyberattacker som riktar sig mot automatiserade bioprocesseringssystem kan orsaka stora störningar i produktionen av odlat kött.Dessa attacker kan störa styrsystemen, vilket kan leda till förseningar, komprometterad produktkvalitet eller till och med fullständig driftstopp. Utöver operativa bakslag finns det också risken att känslig data stjäls - som proprietära recept eller detaljerad processinformation - vilket kan äventyra immateriella rättigheter.

I mer allvarliga fall kan cyberattacker utgöra säkerhetsrisker. Till exempel kan manipulering av kritisk utrustning eller processer äventyra både arbetskraften och produktionsmiljön. För att skydda verksamheten och säkerställa integriteten i produktionen av odlat kött är det inte bara rekommenderat att implementera starka cybersäkerhetsåtgärder - det är nödvändigt.

Vilka är de viktigaste elementen i en robust säkerhetsstrategi för automatiserade bioprocessystem?

En robust säkerhetsplan för automatiserade bioprocessystem bygger på en lagerbaserad försvarsstrategi, som hanterar risker på de fysiska, nätverks- och applikationsnivåerna. Börja med fysisk säkerhet genom att begränsa åtkomst till utrustning som bioreaktorer och använda manipuleringsskydd. På nätverkssidan, anta nätverkssegmentering för att hålla operativ teknik (OT) system separerade från IT-nätverk, vilket säkerställer att endast auktoriserade enheter kan interagera med kritiska komponenter. Stärk detta genom att genomdriva identitets- och åtkomsthantering, med hjälp av rollbaserade behörigheter och multifaktorautentisering för att kontrollera åtkomst inom varje nätverkszon.

Systemhärdning är ett annat viktigt steg - inaktivera alla onödiga tjänster, tillämpa säkra konfigurationer och begränsa funktionalitet för att minska potentiella sårbarheter. Skydda dataintegritet med säkra kommunikationer, såsom krypterade anslutningar (e.g., TLS) och signerade firmwareuppdateringar. För att ligga steget före hoten, implementera kontinuerlig övervakning genom loggning, avvikelsedetektering och regelbundna säkerhetsbedömningar. Dessutom, upprätthåll incidentresponsplaner, håll dig till ett regelbundet patchschema och säkerställ att säkerhetskopior är verifierade och redo för snabb återställning vid intrång.

För odlad köttproduktionslinjer kan detta tillvägagångssätt innebära att säkra bioreaktorkontrollskåp, isolera PLC:er och sensorer på dedikerade VLAN och kräva starka, unika lösenord för alla enheter. Att välja utrustning från leverantörer som

Varför är regelbundna cybersäkerhetsrevisioner avgörande för bioprocessanläggningar?

Regelbundna cybersäkerhetsrevisioner spelar en nyckelroll i att upptäcka och åtgärda svagheter som kan utsätta organisationer för dataintrång, driftsstörningar eller till och med avsiktliga attacker. Dessa kontroller är viktiga för att skydda immateriella rättigheter, upprätthålla tillförlitligheten hos automatiserade system och hålla känslig data säker från manipulation.

De säkerställer också efterlevnad av strikta regulatoriska krav, vilket är avgörande för att upprätthålla förtroende och undvika kostsamma juridiska eller ekonomiska konsekvenser.Att ligga steget före cybersäkerhetsrisker hjälper inte bara verksamheten att fungera smidigare utan skapar också en säkrare miljö för framsteg och nya idéer.