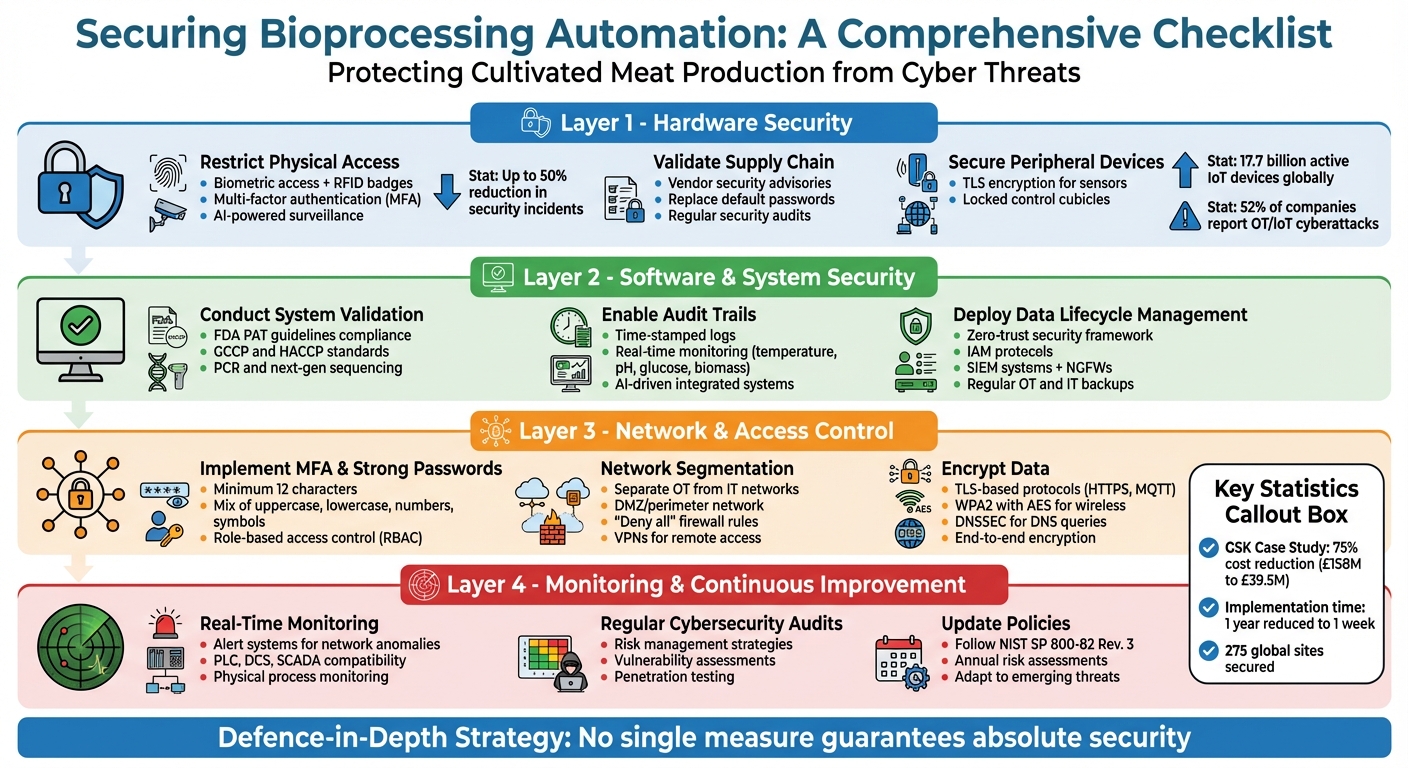

Les systèmes de biotraitement automatisés sont essentiels pour la production de viande cultivée mais sont vulnérables aux cyberattaques. Des menaces telles que le sabotage, le vol de données et les ransomwares peuvent perturber les opérations, endommager l'équipement ou compromettre la qualité du produit. Pour protéger ces systèmes, une approche de sécurité en couches est essentielle, combinant des mesures physiques, logicielles et réseau pour protéger les processus critiques et la propriété intellectuelle.

Points Clés:

- Risques: Les cyberattaques peuvent manipuler les paramètres de biotraitement, entraînant des problèmes de qualité ou des retards de production.

- Sécurité Physique: Utilisez l'accès biométrique, les badges RFID et la surveillance par IA pour contrôler l'accès à l'équipement.

- Sécurité du Système: Validez les systèmes, activez les pistes d'audit et assurez l'intégrité des données.

- Sécurité du Réseau: Mettez en œuvre l'authentification multifactorielle, segmentez les réseaux et cryptez les données.

- Surveillance Continue : Utilisez des alertes en temps réel et effectuez des audits réguliers de cybersécurité.

Ces mesures aident à cultiver un environnement sécurisé pour l'automatisation des bioprocédés, réduisant les vulnérabilités et assurant la fiabilité opérationnelle.

Liste de Contrôle de Sécurité en Quatre Couches pour les Systèmes d'Automatisation des Bioprocédés

Liste de Contrôle de Sécurité Matérielle

Restreindre l'Accès Physique à l'Équipement

La protection de l'équipement de bioprocédés commence par de solides contrôles d'accès physique. Combiner des outils comme la biométrie, les badges RFID et les cartes intelligentes crée plusieurs couches de sécurité pour empêcher l'entrée non autorisée [1][2]. L'ajout de l'authentification multi-facteurs (MFA) renforce encore cela - nécessitant à la fois un badge physique et un code PIN ou une accréditation mobile aide à bloquer l'utilisation de cartes clonées ou partagées.

Les données montrent que de mauvais contrôles des visiteurs conduisent souvent à des violations, tandis que les systèmes biométriques et RFID peuvent réduire les incidents jusqu'à 50% [1]. Les systèmes de gestion des visiteurs devraient inclure des fonctionnalités telles que la pré-inscription, la vérification de l'identité par photo et le suivi en temps réel des invités. De plus, la surveillance alimentée par l'IA peut repérer des activités inhabituelles, telles que le flânerie près d'équipements sensibles ou le passage en groupe par des portes sécurisées, et alerter instantanément les équipes de sécurité [1][2].

Un exemple notable vient de GSK, qui en 2025 a introduit la micro-segmentation basée sur l'identité à travers 275 sites mondiaux sous la direction du CISO Michael Elmore.Cette initiative a réduit le temps nécessaire pour sécuriser un site d'un an à seulement une semaine, réduisant les coûts d'un montant estimé de 158 millions de livres à 39,5 millions de livres - une réduction remarquable de 75% [3]. Réfléchissant aux enjeux, Elmore a déclaré:

En arrivant dans le secteur pharmaceutique et en reconnaissant que nous mettons des choses dans le corps des gens, cela m'a effrayé en tant que RSSI. Que ce soit un vaccin, un médicament contre le VIH, les impacts sur la sécurité liés à l'échec de cette mission me tiennent éveillé la nuit [3].

Valider l'intégrité de la chaîne d'approvisionnement

La sécurité physique n'est qu'une pièce du puzzle - sécuriser la chaîne d'approvisionnement est tout aussi crucial. Mettez en œuvre des politiques de sécurité strictes pour tout le matériel, les solutions et les fournisseurs de services afin d'assurer des normes cohérentes [4].Les avis de sécurité des fournisseurs, tels que Siemens ProductCERT, peuvent aider à suivre et à résoudre les vulnérabilités dans les produits industriels [4]. Pour les systèmes à usage unique, confirmez que des composants tels que les sacs de bioréacteur sont conformes à des normes réglementaires strictes. Cela garantit non seulement la sécurité, mais prévient également les pertes coûteuses de lots de grande valeur [5].

Lors de la mise en service, remplacez immédiatement les mots de passe par défaut et désactivez les interfaces inutilisées telles que USB, Ethernet/PROFINET et Bluetooth [4]. Introduisez des tests approfondis pour les supports de données externes et les périphériques avant qu'ils n'entrent dans les zones de production. Des audits de sécurité réguliers sont essentiels pour vérifier que ces mesures atténuent efficacement les risques [4].

Les entreprises de viande cultivée peuvent également améliorer la sécurité de la chaîne d'approvisionnement en s'approvisionnant en matériel auprès de fournisseurs vérifiés via des plateformes B2B de confiance comme

Périphériques sécurisés

Une fois le matériel sécurisé, l'attention doit se tourner vers les appareils connectés. Les capteurs Ethernet ou Wi-Fi modernes doivent inclure le chiffrement TLS, des messages signés anti-rejeu et des protocoles d'authentification sécurisés [6][7]. Les composants d'automatisation critiques doivent être stockés dans des armoires de contrôle verrouillées ou des salles équipées de systèmes de surveillance et d'alarmes [4]. Avec 17,7 milliards d'appareils IoT actifs dans le monde et 52 % des entreprises signalant des cyberattaques OT ou IoT, des mesures robustes sont non négociables [7].

À la mi-2025, Andelyn Biosciences a mis en œuvre une sécurité basée sur l'identité pour son installation de fabrication de thérapie génique avancée. Dirigé par le vice-président des technologies de l'information Bryan Holmes, le système a fourni une visibilité détaillée et appliqué des politiques strictes pour empêcher les mouvements non autorisés entre les zones de fabrication. Cette approche a garanti que les menaces de cybersécurité ne compromettraient pas la sécurité des patients ou ne retarderaient pas la libération des produits, même pour les traitements nécessitant des cycles de production de six semaines [3].

Pour une protection supplémentaire, utilisez des capteurs de détection de sabotage pour surveiller si les appareils sont ouverts ou si les câbles sont déconnectés - surtout dans les emplacements éloignés [6][8]. Désactivez les services inutiles, tels que les serveurs Web intégrés ou FTP, à moins qu'ils ne soient essentiels au fonctionnement.Établir une routine pour évaluer et appliquer les mises à jour du firmware aux capteurs et aux PLC, en veillant à ce qu'ils restent sécurisés et fonctionnels [4].

Liste de contrôle de la sécurité des logiciels et des systèmes

Effectuer la validation du système

Pour garantir la conformité avec les directives FDA PAT, GCCP et HACCP, il est essentiel de surveiller les paramètres clés en temps réel [5][10][12]. L'intégration de la PCR et du séquençage de nouvelle génération dans les protocoles de validation peut confirmer l'absence de contamination dans les cultures cellulaires [11].De plus, les capteurs en ligne utilisés dans l'automatisation doivent être validés pour fonctionner de manière fiable pendant des semaines sans nécessiter de recalibrage et doivent résister aux processus de stérilisation sans libérer de composants indésirables [5].

L'utilisation de biopsies et de bioréacteurs automatisés en système fermé minimise les erreurs humaines et les risques de contamination, ce qui est crucial pour respecter les normes de sécurité réglementaires [11]. Pour les entreprises de viande cultivée, se procurer des équipements pré-validés à partir de plateformes comme

Après avoir terminé la validation du système, l'accent doit être mis sur la mise en œuvre de pistes d'audit complètes et sur la garantie de l'intégrité des données pour maintenir une performance constante.

Activer les pistes d'audit et l'intégrité des données

Établir des pistes d'audit horodatées, intégrer une surveillance en temps réel pilotée par PAT et déployer des réseaux de capteurs pour suivre les variables critiques, garantissant l'intégrité des données collectées [5][13]. Les systèmes d'échantillonnage automatisés peuvent fournir des données précises et fréquentes sur des facteurs clés tels que les métabolites et les niveaux de nutriments, réduisant les risques d'intervention manuelle et de contamination potentielle [13].

Les outils de surveillance en temps réel doivent suivre en continu les variables essentielles, y compris la température, l'oxygène, le dioxyde de carbone, les niveaux de pH, le glucose, la biomasse et les métabolites [5]. La transition des processus manuels et disjoints vers des systèmes intégrés pilotés par l'IA aide à garantir des flux de travail cohérents et des résultats prévisibles [13].

Une fois que les validations et les pistes d'audit sont en place, il est crucial de sécuriser les données tout au long de leur cycle de vie pour se protéger contre les menaces potentielles.

Déployer la gestion du cycle de vie des données

Mettre en œuvre un cadre de sécurité à confiance zéro avec des protocoles stricts de gestion des identités et des accès (IAM) et des contrôles d'accès au moindre privilège [14]. Éduquer les employés sur la gestion appropriée des identifiants et révoquer rapidement l'accès pour les anciens employés ou les utilisateurs temporaires afin de maintenir la sécurité.

Utiliser des systèmes de gestion des informations et des événements de sécurité (SIEM) et des pare-feu de nouvelle génération (NGFW) pour surveiller les paquets de données à la recherche d'activités suspectes et de logiciels malveillants. Comme le souligne Fortinet:

Pour à la fois récupérer et planifier un système plus sécurisé à l'avenir, vous avez besoin d'un système de criminalistique inviolable.Cela peut nécessiter la mise en œuvre d'un système de journal de sécurité immuable [14].

Assurez-vous de sauvegardes régulières des systèmes OT et IT pour permettre une récupération à un état sécurisé en cas de compromission ou de défaillance [9]. De plus, exploitez les programmes de Cyber Vulnerability et de Scanning des Applications Web de CISA pour identifier et atténuer les menaces potentielles dans les systèmes automatisés. Priorisez la correction des vulnérabilités répertoriées dans le catalogue des Vulnérabilités Connues Exploitées de CISA pour renforcer davantage les défenses du système [9].

Liste de contrôle pour le réseau et le contrôle d'accès

Mettre en œuvre l'authentification multifactorielle et des mots de passe forts

L'authentification multifactorielle (MFA) ajoute une couche de protection supplémentaire en exigeant au moins deux méthodes de vérification distinctes, telles qu'un mot de passe combiné à un code d'application mobile ou une analyse biométrique, pour sécuriser les points d'accès [15][16]. Dr Ir Charles Lim, responsable du Centre de recherche en cybersécurité de l'Université Suisse Allemande, souligne son importance:

La MFA ajoute une couche de sécurité supplémentaire cruciale, nécessitant plusieurs méthodes de vérification (par exemple, mot de passe, code d'une application mobile, analyse biométrique) pour accéder aux systèmes critiques [15].

Cette approche est particulièrement vitale pour sécuriser les points d'entrée distants tels que les VPN et les portails de bureau à distance, qui sont des cibles courantes pour les attaques basées sur les identifiants [15][16].

Pour renforcer davantage la sécurité, associez l'authentification multifacteur (MFA) au contrôle d'accès basé sur les rôles (RBAC). Cela garantit que les individus, tels que les équipes cliniques ou les développeurs, ne peuvent accéder qu'aux systèmes ou aux données nécessaires à leurs rôles spécifiques [16]. De plus, appliquez des politiques de mot de passe strictes en exigeant que les mots de passe contiennent au moins 12 caractères et incluent un mélange de lettres majuscules et minuscules, de chiffres et de symboles [15][4].Lors de l'acquisition de nouveaux équipements d'automatisation des bioprocédés, privilégiez les fournisseurs qui proposent des produits "Secure by Demand" avec une authentification robuste et des paramètres par défaut sécurisés [17]. Pour les entreprises de viande cultivée, des plateformes comme

Une fois les contrôles d'accès en place, l'étape suivante consiste à organiser votre réseau pour une meilleure protection des systèmes critiques.

Segmentation du réseau et utilisation de VPN

La segmentation du réseau est une mesure clé pour compléter votre configuration de sécurité existante. Pour protéger les systèmes critiques, séparez les réseaux de production (OT) des réseaux d'entreprise (IT) [4]. Siemens directives opérationnelles fournissent un exemple clair:

La communication directe entre la production et les réseaux de l'entreprise est complètement bloquée par des pare-feu ; la communication ne peut avoir lieu que de manière indirecte via des serveurs dans le réseau DMZ [4].

Une zone démilitarisée (DMZ) ou réseau périmétrique garantit que toute communication entre ces réseaux se fait de manière sécurisée via des serveurs dédiés. Au sein du réseau de production, regroupez les composants en cellules sécurisées en fonction de leurs besoins de protection et appliquez le principe du "besoin de se connecter" [4].

Les pare-feu doivent être configurés avec une règle "tout refuser" par défaut, ne permettant l'accès qu'aux ressources minimales requises. Cette approche soutient le principe du moindre privilège [18].Pour renforcer davantage la sécurité, appliquez des restrictions de bande passante aux pare-feu ou commutateurs cellulaires pour empêcher les surcharges du réseau externe de perturber le transfert de données au sein des cellules critiques [4]. Désactiver les interfaces réseau inutilisées sur les systèmes critiques est un autre moyen efficace de réduire les risques. Pour la maintenance à distance et la communication inter-cellules, utilisez des réseaux privés virtuels (VPN) pour établir des tunnels sécurisés et chiffrés sur des réseaux non fiables [18][4].

Chiffrez les données au repos et en transit

Le chiffrement est essentiel pour protéger les informations à la fois lors du transfert et pendant le stockage. Utilisez des protocoles basés sur TLS comme HTTPS ou MQTT sur TLS, en attribuant des certificats individuels aux PLC pour garantir une communication sécurisée et authentifiée [4].Les directives opérationnelles de Siemens recommandent :

Seuls les protocoles de communication basés sur TLS, tels que HTTPS ou MQTT sur TLS, sont recommandés pour l'accès aux appareils et le transfert de données [4].

Pour les connexions sans fil, utilisez WPA2 avec Advanced Encryption Standard (AES) pour sécuriser les données WLAN [4]. Protégez les requêtes DNS au sein de votre réseau en mettant en œuvre les extensions de sécurité DNS (DNSSEC) [18].

Pour protéger les données au repos, stockez les fichiers de projets industriels sensibles dans des conteneurs de disques chiffrés pour protéger la propriété intellectuelle [4]. Lors de la transmission de ces fichiers, utilisez toujours des canaux chiffrés. Les outils de gestion à distance doivent également fonctionner dans un cadre sécurisé et chiffré et s'aligner sur votre stratégie de sécurité globale.Pour les solutions d'accès à distance, privilégiez celles qui offrent un chiffrement de bout en bout et intègrent des fournisseurs d'identité appartenant aux clients pour une protection maximale des données [4].

sbb-itb-ffee270

Liste de contrôle pour la surveillance et l'amélioration continue

Déployer la surveillance en temps réel et les alertes

Les systèmes de technologie opérationnelle (OT) dans le biotraitement nécessitent des outils de surveillance robustes pour maintenir la performance, la fiabilité, la sécurité et la sécurité des données tout en gérant des processus physiques critiques tels que le contrôle de la température et les conditions du bioréacteur.

Configurez des alertes pour signaler les anomalies du réseau et les changements inattendus dans les mesures physiques ou les événements de processus. Par exemple, un changement non autorisé à un contrôleur logique programmable (PLC) pourrait compromettre un lot entier de viande cultivée.Le guide NIST sur la sécurité des technologies opérationnelles (SP 800-82r3) souligne l'importance de cette distinction:

Les technologies opérationnelles (OT) englobent une large gamme de systèmes et dispositifs programmables qui interagissent avec l'environnement physique... Ces systèmes et dispositifs détectent ou provoquent un changement direct par le biais de la surveillance et/ou du contrôle des dispositifs, processus et événements

Concevez un système d'alerte qui priorise les menaces affectant la sécurité physique et l'intégrité des processus par rapport aux notifications de routine liées aux TI. Assurez-vous que les outils de surveillance que vous utilisez sont compatibles avec le matériel industriel tel que les automates programmables (PLC), les systèmes de contrôle distribués (DCS) et les systèmes de contrôle et d'acquisition de données (SCADA). Cette compatibilité est essentielle pour éviter les perturbations dans les flux de travail sensibles de biotraitement. Ces mesures de surveillance en temps réel créent une base solide pour des audits réguliers du système afin de vérifier la résilience.

Effectuer des audits de cybersécurité réguliers

La surveillance en temps réel n'est que la première étape ; les audits de cybersécurité réguliers sont essentiels pour découvrir les vulnérabilités avant qu'elles ne puissent être exploitées. Dans les environnements de biotraitement, les audits doivent se concentrer sur les configurations uniques des systèmes de contrôle, y compris SCADA, DCS et PLC. Les domaines clés à examiner incluent les stratégies de gestion des risques, les processus de détection des menaces, les évaluations des vulnérabilités et la sécurité des réseaux et des capteurs.

Personnalisez vos audits en fonction des besoins spécifiques des systèmes OT, plutôt que de vous fier uniquement aux analyses axées sur l'informatique. Incluez des aspects tels que les contrôles d'accès physique et les systèmes de surveillance environnementale dans votre examen. Les tests de pénétration peuvent également être un outil précieux, simulant des scénarios d'attaque réels pour évaluer les défenses du système. Lors de l'achat de nouveaux équipements de biotraitement, envisagez des plateformes comme

Mettre à jour les politiques pour les menaces émergentes

Les menaces de cybersécurité évoluent constamment, et vos politiques doivent s'adapter pour suivre le rythme. Le 28 septembre 2023, le NIST a publié le SP 800-82 Rev. 3, remplaçant la version de 2015 et déplaçant l'accent des systèmes de contrôle industriel traditionnels (ICS) vers un cadre OT plus large. Ce changement reflète le rôle croissant des appareils connectés, des capteurs IoT et des systèmes cyber-physiques dans le biotraitement moderne, qui exigent tous des mesures de sécurité intégrées.

Examinez régulièrement vos topologies système pour identifier les nouvelles vulnérabilités introduites par les périphériques ou les intégrations IoT. Assurez-vous que les mises à jour de vos politiques ne compromettent pas la performance en temps réel ou la sécurité.Restez informé des mises à jour des directives de sécurité nationale - NIST, par exemple, a signalé des mises à jour potentielles de SP 800-82 pour juillet 2024 afin de traiter les vulnérabilités émergentes. Effectuez des évaluations des risques adaptées à la topologie de votre système au moins une fois par an, et augmentez la fréquence chaque fois que de nouveaux équipements d'automatisation ou des changements de connectivité sont introduits.

Au-delà du Bioprocessing 4.0 - la Convergence des Technologies IT, OT et de Traitement

Conclusion

La protection de l'automatisation des bioprocédés nécessite une stratégie de Défense en Profondeur par couches. Comme le souligne Siemens:

Ni une seule mesure ni une combinaison de mesures ne peut garantir une sécurité absolue [4].

Cela est particulièrement pertinent pour la production de viande cultivée, où les systèmes contiennent souvent des propriétés intellectuelles précieuses, ce qui en fait des cibles attrayantes pour l'espionnage industriel ou le sabotage [4][19].

L'intégration des systèmes IT et OT a considérablement élargi les vulnérabilités potentielles dans les installations de biotraitement modernes. Ce qui était autrefois des configurations de production isolées repose désormais sur des appareils interconnectés, des plateformes cloud et le partage de données en temps réel [19].Pour aborder cette surface d'attaque élargie, il est nécessaire de coordonner les efforts dans trois domaines clés : Sécurité des Installations (comme les contrôles d'accès physiques), Sécurité Réseau (y compris la segmentation et les pare-feu), et Intégrité du Système (comme la gestion des correctifs et le renforcement du système) [4].

Cependant, une protection efficace ne se résume pas à la technologie. Siemens nous rappelle que la sécurité industrielle est un processus continu nécessitant la collaboration entre les opérateurs d'usine, les intégrateurs de systèmes et les fabricants d'équipements [4].

Pour garantir une couverture complète, une approche par liste de contrôle peut unifier les mesures de sécurité discutées. Cela pourrait inclure la désactivation des ports USB inutilisés, la mise en œuvre de listes blanches d'applications, l'adoption d'une architecture Zero Trust et la réalisation d'évaluations annuelles des risques.Lors de l'achat de nouveaux systèmes d'automatisation, envisagez d'utiliser des plateformes comme

La cybersécurité n'est pas une tâche ponctuelle. Des analyses de risques régulières - au moins une fois par an ou après toute expansion des installations - sont essentielles. Se tenir informé des menaces émergentes grâce à des ressources comme NIST SP 800-82 Rev. 3 peut vous aider à vous adapter aux nouveaux défis. Réviser et mettre à jour vos mesures de sécurité garantit que vos systèmes restent résilients et capables de résister aux risques cybernétiques en évolution. En traitant la sécurité comme une priorité continue, vous pouvez mieux protéger vos opérations de biotraitement contre les menaces futures.

FAQ

Quel impact les cyberattaques peuvent-elles avoir sur le biotraitement automatisé dans la production de viande cultivée ?

Les cyberattaques ciblant les systèmes de biotraitement automatisés peuvent causer des perturbations majeures dans la production de viande cultivée.Ces attaques pourraient interférer avec les systèmes de contrôle, entraînant des retards, une qualité de produit compromise, voire des arrêts opérationnels complets. Au-delà des revers opérationnels, il y a aussi le risque de vol de données sensibles - comme des recettes propriétaires ou des informations détaillées sur les processus - ce qui pourrait compromettre la propriété intellectuelle.

Dans les cas plus graves, les cyberattaques pourraient poser des risques pour la sécurité. Par exemple, la manipulation d'équipements ou de processus critiques pourrait mettre en danger à la fois le personnel et l'environnement de production. Pour protéger les opérations et assurer l'intégrité de la production de viande cultivée, la mise en œuvre de mesures de cybersécurité solides n'est pas seulement conseillée - elle est essentielle.Quels sont les éléments clés d'une stratégie de sécurité robuste pour les systèmes de biotraitement automatisés ?

Un plan de sécurité robuste pour les systèmes de biotraitement automatisés repose sur une stratégie de défense en couches, abordant les risques aux niveaux physique, réseau et application. Commencez par la sécurité physique en limitant l'accès aux équipements tels que les bioréacteurs et en utilisant des protections à preuve de falsification. Du côté du réseau, adoptez la segmentation du réseau pour séparer les systèmes de technologie opérationnelle (OT) des réseaux informatiques, en veillant à ce que seuls les appareils autorisés puissent interagir avec les composants critiques. Renforcez cela en appliquant la gestion des identités et des accès, en utilisant des autorisations basées sur les rôles et une authentification multi-facteurs pour contrôler l'accès au sein de chaque zone de réseau.

Le renforcement du système est une autre étape clé - désactivez tous les services inutiles, appliquez des configurations sécurisées et limitez les fonctionnalités pour réduire les vulnérabilités potentielles. Protégez l'intégrité des données avec des communications sécurisées, telles que des connexions cryptées (e.g., TLS) et des mises à jour de firmware signées. Pour anticiper les menaces, mettez en œuvre une surveillance continue grâce à la journalisation, à la détection d'anomalies et à des évaluations de sécurité régulières. De plus, maintenez des plans de réponse aux incidents, respectez un calendrier de correctifs régulier et assurez-vous que les sauvegardes sont vérifiées et prêtes pour une récupération rapide en cas de violation.

Pour les lignes de production de viande cultivée, cette approche pourrait impliquer la sécurisation des armoires de contrôle des bioréacteurs, l'isolation des PLC et des capteurs sur des VLAN dédiés, et l'exigence de mots de passe forts et uniques pour tous les appareils. Choisir des équipements auprès de fournisseurs comme

Pourquoi les audits réguliers de cybersécurité sont-ils cruciaux pour les installations de biotraitement ?

Les audits réguliers de cybersécurité jouent un rôle clé dans l'identification et la correction des faiblesses qui pourraient exposer les organisations à des violations de données, des perturbations opérationnelles, voire des attaques délibérées. Ces vérifications sont essentielles pour protéger la propriété intellectuelle, maintenir la fiabilité des systèmes automatisés et garder les données sensibles à l'abri des altérations.

Ils garantissent également la conformité aux exigences réglementaires strictes, ce qui est crucial pour maintenir la confiance et éviter des conséquences juridiques ou financières coûteuses. Rester en avance sur les risques de cybersécurité non seulement aide les opérations à se dérouler plus facilement, mais crée également un espace plus sûr pour le progrès et les nouvelles idées.