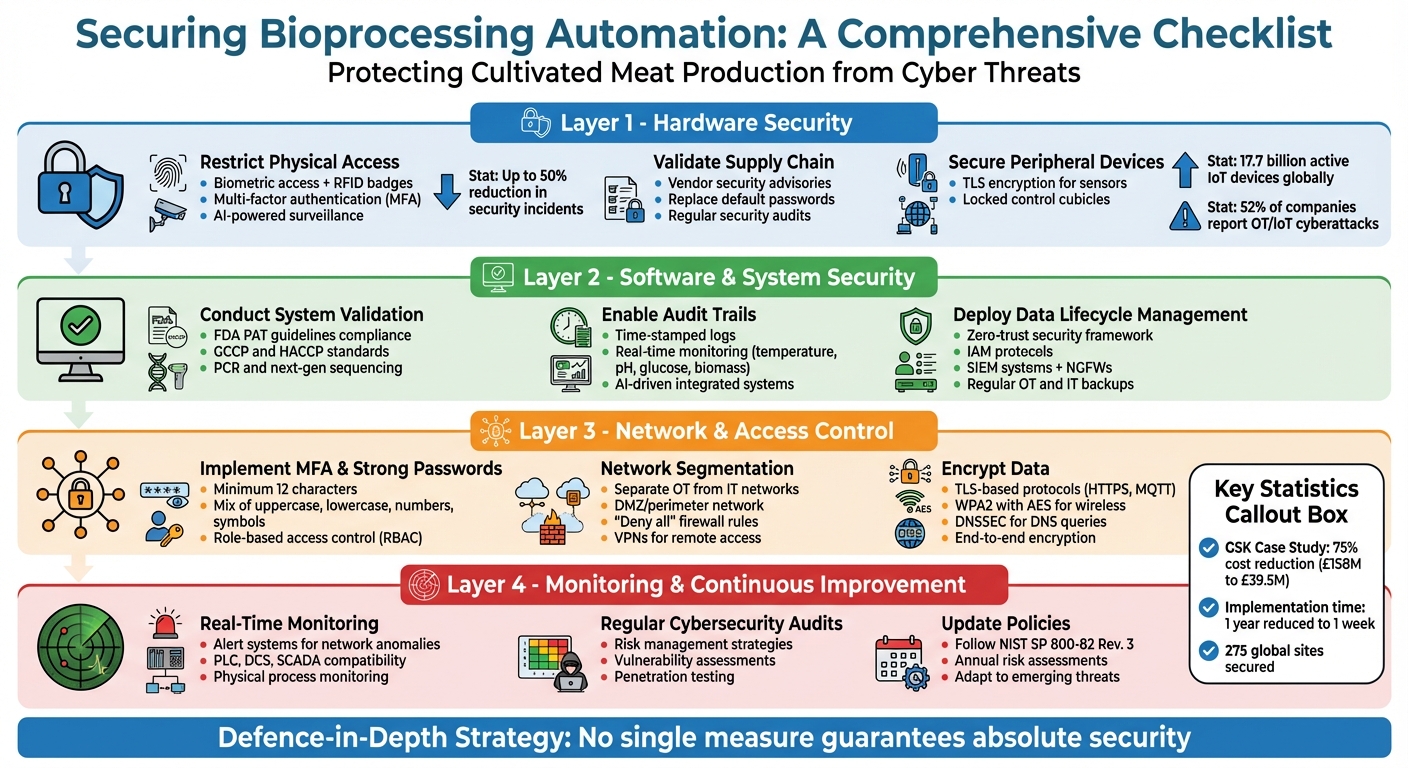

Zautomatyzowane systemy bioprocesowe są kluczowe dla produkcji mięsa hodowlanego, ale są podatne na cyberataki. Zagrożenia takie jak sabotaż, kradzież danych i oprogramowanie ransomware mogą zakłócić operacje, uszkodzić sprzęt lub zagrozić jakości produktu. Aby chronić te systemy, niezbędne jest podejście warstwowe do bezpieczeństwa, łączące środki fizyczne, programowe i sieciowe w celu ochrony kluczowych procesów i własności intelektualnej.

Kluczowe informacje:

- Ryzyka: Cyberataki mogą manipulować parametrami bioprocesów, prowadząc do problemów z jakością lub opóźnień w produkcji.

- Bezpieczeństwo fizyczne: Używaj dostępu biometrycznego, identyfikatorów RFID i nadzoru AI do kontrolowania dostępu do sprzętu.

- Bezpieczeństwo systemu: Waliduj systemy, włączaj ścieżki audytu i zapewniaj integralność danych.

- Bezpieczeństwo sieciowe: Wdrażaj uwierzytelnianie wieloskładnikowe, segmentuj sieci i szyfruj dane.

- Ciągłe monitorowanie: Używaj alertów w czasie rzeczywistym i przeprowadzaj regularne audyty cyberbezpieczeństwa.

Te środki pomagają w tworzeniu bezpiecznego środowiska dla automatyzacji bioprocesów, zmniejszając podatności i zapewniając niezawodność operacyjną.

Czterowarstwowa lista kontrolna bezpieczeństwa dla systemów automatyzacji bioprocesów

Lista kontrolna bezpieczeństwa sprzętu

Ogranicz dostęp fizyczny do sprzętu

Ochrona sprzętu do bioprocesów zaczyna się od silnych kontroli dostępu fizycznego. Łączenie narzędzi takich jak biometryka, identyfikatory RFID i karty inteligentne tworzy wiele warstw bezpieczeństwa, aby zapobiec nieautoryzowanemu wejściu [1][2].Dodanie uwierzytelniania wieloskładnikowego (MFA) wzmacnia to jeszcze bardziej - wymaganie zarówno fizycznej karty, jak i kodu PIN lub mobilnego poświadczenia pomaga zablokować użycie sklonowanych lub współdzielonych kart.

Dane wskazują, że słabe kontrole odwiedzających często prowadzą do naruszeń, podczas gdy systemy biometryczne i RFID mogą zmniejszyć incydenty nawet o 50% [1]. Systemy zarządzania odwiedzającymi powinny zawierać funkcje takie jak wstępna rejestracja, weryfikacja tożsamości ze zdjęciem oraz śledzenie gości w czasie rzeczywistym. Dodatkowo, nadzorowanie zasilane przez AI może wykrywać nietypowe działania, takie jak przebywanie w pobliżu wrażliwego sprzętu lub przechodzenie za kimś przez zabezpieczone drzwi, i natychmiast powiadamiać zespoły ochrony [1][2].

Znakomity przykład pochodzi od GSK, które w 2025 roku wprowadziło mikrosegmentację opartą na tożsamości w 275 globalnych lokalizacjach pod kierownictwem CISO Michaela Elmore'a.Ta inicjatywa skróciła czas zabezpieczenia strony z roku do zaledwie tygodnia, obniżając koszty z szacowanych 158 milionów funtów do 39,5 miliona funtów - co stanowi niezwykłą redukcję o 75% [3]. Odnosząc się do stawki, Elmore stwierdził:

Przechodząc do sektora farmaceutycznego i zdając sobie sprawę, że wprowadzamy rzeczy do ciała ludzi, przeraziło mnie to jako CISO. Niezależnie od tego, czy to szczepionka, leki na HIV, wpływ na bezpieczeństwo wynikający z nieprawidłowego działania, trzyma mnie to w nocy [3].

Weryfikacja integralności łańcucha dostaw

Bezpieczeństwo fizyczne to tylko jeden element układanki - zabezpieczenie łańcucha dostaw jest równie istotne. Wprowadź rygorystyczne polityki bezpieczeństwa dla całego sprzętu, rozwiązań i dostawców usług, aby zapewnić spójne standardy [4].Porady dotyczące bezpieczeństwa dostawców, takie jak Siemens ProductCERT, mogą pomóc w śledzeniu i rozwiązywaniu problemów z podatnościami w produktach przemysłowych [4]. W przypadku systemów jednorazowego użytku, upewnij się, że komponenty takie jak worki bioreaktorów spełniają rygorystyczne normy regulacyjne. To nie tylko zapewnia bezpieczeństwo, ale także zapobiega kosztownym stratom partii o wysokiej wartości [5].

Podczas uruchamiania natychmiast zastąp domyślne hasła i dezaktywuj nieużywane interfejsy, takie jak USB, Ethernet/PROFINET i Bluetooth [4]. Wprowadź dokładne testy dla zewnętrznych nośników danych i urządzeń peryferyjnych, zanim wejdą one do obszarów produkcyjnych. Regularne audyty bezpieczeństwa są niezbędne do weryfikacji, czy te środki skutecznie minimalizują ryzyko [4].

Firmy zajmujące się mięsem hodowlanym mogą również zwiększyć bezpieczeństwo łańcucha dostaw, pozyskując sprzęt od zweryfikowanych dostawców za pośrednictwem zaufanych platform B2B, takich jak

Bezpieczne urządzenia peryferyjne

Po zabezpieczeniu sprzętu należy zwrócić uwagę na podłączone urządzenia. Nowoczesne czujniki Ethernet lub Wi-Fi muszą zawierać szyfrowanie TLS, podpisane wiadomości anty-replay oraz bezpieczne protokoły uwierzytelniania [6][7]. Krytyczne elementy automatyzacji powinny być przechowywane w zamkniętych szafach sterowniczych lub pomieszczeniach wyposażonych w systemy monitoringu i alarmy [4]. Przy 17,7 miliarda aktywnych urządzeń IoT na całym świecie i 52% firm zgłaszających cyberataki na OT lub IoT, solidne środki są niezbędne [7].

W połowie 2025 roku Andelyn Biosciences wdrożyło zabezpieczenia oparte na tożsamości w swojej zaawansowanej fabryce terapii genowej. Pod kierownictwem wiceprezesa ds. technologii informacyjnej Bryana Holmesa, system zapewniał szczegółową widoczność i egzekwował surowe zasady, aby zapobiec nieautoryzowanemu przemieszczaniu się między strefami produkcyjnymi. Takie podejście zapewniało, że zagrożenia cyberbezpieczeństwa nie zagrażają bezpieczeństwu pacjentów ani nie opóźniają wydania produktów, nawet w przypadku terapii wymagających sześciotygodniowych cykli produkcyjnych [3].

Dla dodatkowej ochrony używaj czujników wykrywających manipulacje, aby monitorować, czy urządzenia są otwierane lub kable odłączane - szczególnie w zdalnych lokalizacjach [6][8]. Wyłącz niepotrzebne usługi, takie jak wbudowane serwery internetowe lub FTP, chyba że są one niezbędne do działania.Ustanowienie rutyny oceny i stosowania aktualizacji oprogramowania układowego dla czujników i PLC, zapewniając ich bezpieczeństwo i funkcjonalność [4].

Lista kontrolna bezpieczeństwa oprogramowania i systemu

Przeprowadzenie walidacji systemu

Aby zapewnić zgodność z wytycznymi FDA PAT, GCCP i HACCP, kluczowe jest monitorowanie kluczowych parametrów w czasie rzeczywistym [5][10][12]. Włączenie PCR i sekwencjonowania nowej generacji do protokołów walidacyjnych może potwierdzić brak zanieczyszczeń w hodowlach komórkowych [11].Dodatkowo, czujniki wbudowane w systemy automatyzacji powinny być zweryfikowane pod kątem niezawodnego działania przez tygodnie bez potrzeby ponownej kalibracji i muszą wytrzymywać procesy sterylizacji bez uwalniania niepożądanych składników [5].

Używanie zautomatyzowanych, zamkniętych systemów biopsji i bioreaktorów minimalizuje błędy ludzkie i ryzyko zanieczyszczenia, co jest kluczowe dla spełnienia regulacyjnych standardów bezpieczeństwa [11]. Dla firm zajmujących się mięsem hodowlanym, pozyskiwanie wstępnie zweryfikowanego sprzętu z platform takich jak

Po zakończeniu walidacji systemu, należy skupić się na wdrożeniu kompleksowych ścieżek audytu i zapewnieniu integralności danych, aby utrzymać spójność działania.

Włącz ścieżki audytu i integralność danych

Ustanów ścieżki audytu z oznaczeniem czasowym, zintegrowane monitorowanie w czasie rzeczywistym oparte na PAT oraz wdrażaj zestawy czujników do śledzenia krytycznych zmiennych, zapewniając integralność zbieranych danych [5][13]. Zautomatyzowane systemy pobierania próbek mogą dostarczać precyzyjne, częste dane na temat kluczowych czynników, takich jak metabolity i poziomy składników odżywczych, zmniejszając ryzyko interwencji manualnej i potencjalnego zanieczyszczenia [13].

Narzędzia monitorowania w czasie rzeczywistym powinny nieustannie śledzić istotne zmienne, w tym temperaturę, tlen, dwutlenek węgla, poziomy pH, glukozę, biomasę i metabolity [5]. Przejście od manualnych i rozproszonych procesów do zintegrowanych systemów opartych na AI pomaga zapewnić spójne przepływy pracy i przewidywalne wyniki [13].

Po wdrożeniu walidacji i ścieżek audytu, kluczowe jest zabezpieczenie danych przez cały ich cykl życia, aby chronić je przed potencjalnymi zagrożeniami.

Wdrożenie zarządzania cyklem życia danych

Wdrożenie modelu bezpieczeństwa zero-trust z rygorystycznymi protokołami zarządzania tożsamością i dostępem (IAM) oraz kontrolą dostępu o najmniejszych uprawnieniach [14]. Edukowanie pracowników w zakresie właściwego zarządzania poświadczeniami i natychmiastowe cofanie dostępu dla byłych pracowników lub użytkowników tymczasowych w celu utrzymania bezpieczeństwa.

Używanie systemów zarządzania informacjami i zdarzeniami bezpieczeństwa (SIEM) oraz zapór nowej generacji (NGFW) do monitorowania pakietów danych pod kątem podejrzanej aktywności i złośliwego oprogramowania. Jak podkreśla Fortinet:

Aby zarówno odzyskać, jak i zaplanować bardziej bezpieczny system w przyszłości, potrzebujesz systemu kryminalistycznego, który jest odporny na manipulacje.To może wymagać wdrożenia niezmiennego systemu rejestracji bezpieczeństwa [14].

Zapewnij regularne kopie zapasowe zarówno systemów OT, jak i IT, aby umożliwić odzyskanie do bezpiecznego stanu w przypadku naruszenia lub awarii [9]. Dodatkowo, wykorzystaj programy skanowania podatności cybernetycznych i aplikacji internetowych CISA, aby zidentyfikować i złagodzić potencjalne zagrożenia w systemach zautomatyzowanych. Priorytetowo traktuj łatanie podatności wymienionych w katalogu znanych wykorzystywanych podatności CISA, aby dodatkowo wzmocnić obronę systemu [9].

Lista kontrolna sieci i kontroli dostępu

Wdrożenie uwierzytelniania wieloskładnikowego i silnych haseł

Uwierzytelnianie wieloskładnikowe (MFA) dodaje dodatkową warstwę ochrony, wymagając co najmniej dwóch oddzielnych metod weryfikacji, takich jak hasło w połączeniu z kodem z aplikacji mobilnej lub skanem biometrycznym, aby zabezpieczyć punkty dostępu [15][16]. Dr Ir Charles Lim, Kierownik Centrum Badań nad Cyberbezpieczeństwem w

MFA dodaje kluczową dodatkową warstwę bezpieczeństwa, wymagając wielu metod weryfikacji (e.g., hasło, kod z aplikacji mobilnej, skan biometryczny) do uzyskania dostępu do krytycznych systemów [15].

To podejście jest szczególnie istotne dla zabezpieczenia zdalnych punktów dostępu, takich jak VPN i portale zdalnego pulpitu, które są częstymi celami ataków opartych na poświadczeniach [15][16].

Aby dodatkowo zwiększyć bezpieczeństwo, połącz MFA z kontrolą dostępu opartą na rolach (RBAC). To zapewnia, że osoby, takie jak zespoły kliniczne lub deweloperzy, mogą uzyskać dostęp tylko do systemów lub danych niezbędnych do ich konkretnych ról [16]. Dodatkowo, egzekwuj silne zasady dotyczące haseł, wymagając, aby hasła miały co najmniej 12 znaków i zawierały mieszankę wielkich i małych liter, cyfr oraz symboli [15][4].Kiedy nabywasz nowy sprzęt do automatyzacji bioprocesów, priorytetowo traktuj dostawców oferujących produkty "Secure by Demand" z solidnym uwierzytelnianiem i bezpiecznymi ustawieniami domyślnymi [17]. Dla firm zajmujących się mięsem hodowlanym, platformy takie jak

Gdy kontrola dostępu jest już wdrożona, kolejnym krokiem jest zorganizowanie sieci w celu lepszej ochrony krytycznych systemów.

Segmentacja sieci i użycie VPN

Segmentacja sieci jest kluczowym środkiem uzupełniającym istniejące zabezpieczenia. Aby chronić krytyczne systemy, oddziel sieci produkcyjne (OT) od sieci korporacyjnych (IT) [4].Siemens wytyczne operacyjne stanowią jasny przykład:

Bezpośrednia komunikacja między sieciami produkcyjnymi a firmowymi jest całkowicie zablokowana przez zapory; komunikacja może odbywać się tylko pośrednio za pośrednictwem serwerów w sieci DMZ [4].

Strefa zdemilitaryzowana (DMZ) lub sieć perymetryczna zapewnia, że wszelka komunikacja między tymi sieciami odbywa się bezpiecznie za pośrednictwem dedykowanych serwerów. W sieci produkcyjnej grupuj komponenty w zabezpieczone komórki w oparciu o ich potrzeby ochrony i egzekwuj zasadę "need-to-connect" [4].

Zapory powinny być skonfigurowane z regułą "odmów wszystko" jako domyślną, zezwalając tylko na dostęp do minimalnych wymaganych zasobów. Takie podejście wspiera zasadę najmniejszych uprawnień [18].Aby dodatkowo zwiększyć bezpieczeństwo, zastosuj ograniczenia przepustowości na zaporach ogniowych lub przełącznikach komórkowych, aby zapobiec przeciążeniom sieci zewnętrznej, które mogą zakłócać transfer danych w krytycznych komórkach [4]. Wyłączanie nieużywanych interfejsów sieciowych w systemach krytycznych to kolejny skuteczny sposób na zmniejszenie ryzyka. Do zdalnej konserwacji i komunikacji międzykomórkowej używaj sieci VPN (Virtual Private Networks), aby ustanowić bezpieczne, szyfrowane tunele przez niezaufane sieci [18][4].

Szyfrowanie danych w spoczynku i podczas przesyłania

Szyfrowanie jest niezbędne do ochrony informacji zarówno podczas transferu, jak i przechowywania. Używaj protokołów opartych na TLS, takich jak HTTPS lub MQTT przez TLS, przypisując indywidualne certyfikaty do PLC, aby zapewnić bezpieczną i uwierzytelnioną komunikację [4].Zalecenia operacyjne firmy Siemens obejmują:

Do dostępu do urządzeń i przesyłania danych zaleca się wyłącznie protokoły komunikacyjne oparte na TLS, takie jak HTTPS lub MQTT przez TLS [4].

Dla połączeń bezprzewodowych stosuj WPA2 z Advanced Encryption Standard (AES) w celu zabezpieczenia danych WLAN [4]. Chroń zapytania DNS w swojej sieci, wdrażając rozszerzenia zabezpieczeń DNS (DNSSEC) [18].

Aby chronić dane w spoczynku, przechowuj wrażliwe pliki projektów przemysłowych w zaszyfrowanych kontenerach dyskowych, aby chronić własność intelektualną [4]. Podczas przesyłania tych plików zawsze używaj zaszyfrowanych kanałów. Narzędzia do zdalnego zarządzania powinny również działać w bezpiecznym, zaszyfrowanym środowisku i być zgodne z ogólną strategią bezpieczeństwa.Dla rozwiązań zdalnego dostępu priorytetem powinny być te, które zapewniają szyfrowanie end-to-end i integrują dostawców tożsamości należących do klienta w celu maksymalnej ochrony danych [4].

sbb-itb-ffee270

Lista kontrolna monitorowania i ciągłego doskonalenia

Wdrażanie monitorowania w czasie rzeczywistym i alertów

Systemy technologii operacyjnej (OT) w bioprocesach wymagają solidnych narzędzi monitorujących, aby utrzymać wydajność, niezawodność, bezpieczeństwo i ochronę danych, zarządzając jednocześnie krytycznymi procesami fizycznymi, takimi jak kontrola temperatury i warunki bioreaktora.

Ustaw alerty, aby sygnalizować anomalie sieciowe i nieoczekiwane zmiany w pomiarach fizycznych lub zdarzeniach procesowych. Na przykład nieautoryzowana zmiana w sterowniku PLC (Programmable Logic Controller) mogłaby zagrozić całej partii hodowanego mięsa.Przewodnik NIST dotyczący bezpieczeństwa technologii operacyjnej (SP 800-82r3) podkreśla znaczenie tego rozróżnienia:

OT obejmuje szeroki zakres programowalnych systemów i urządzeń, które wchodzą w interakcję z fizycznym środowiskiem... Te systemy i urządzenia wykrywają lub powodują bezpośrednią zmianę poprzez monitorowanie i/lub kontrolę urządzeń, procesów i zdarzeń

Zaprojektuj system alarmowy, który priorytetowo traktuje zagrożenia wpływające na bezpieczeństwo fizyczne i integralność procesów ponad rutynowe powiadomienia związane z IT. Upewnij się, że używane narzędzia monitorujące są kompatybilne ze sprzętem przemysłowym, takim jak sterowniki PLC, systemy sterowania rozproszonego (DCS) i systemy nadzoru i akwizycji danych (SCADA). Ta kompatybilność jest kluczowa, aby uniknąć zakłóceń w wrażliwych przepływach pracy bioprocesów. Te środki monitorowania w czasie rzeczywistym tworzą solidną podstawę dla regularnych audytów systemu w celu weryfikacji odporności.

Przeprowadzaj regularne audyty bezpieczeństwa cybernetycznego

Monitorowanie w czasie rzeczywistym to tylko pierwszy krok; regularne audyty bezpieczeństwa cybernetycznego są niezbędne do wykrywania luk, zanim zostaną wykorzystane. W środowiskach bioprocesowych audyty powinny koncentrować się na unikalnych konfiguracjach systemów sterowania, w tym SCADA, DCS i PLC. Kluczowe obszary do zbadania obejmują strategie zarządzania ryzykiem, procesy wykrywania zagrożeń, oceny podatności oraz bezpieczeństwo sieci i czujników.

Dostosuj audyty do specyficznych potrzeb systemów OT, zamiast polegać wyłącznie na skanach skoncentrowanych na IT. Uwzględnij w przeglądzie takie aspekty, jak fizyczne kontrole dostępu i systemy monitorowania środowiska. Testy penetracyjne mogą być również cennym narzędziem, symulując scenariusze ataków w rzeczywistym świecie w celu oceny obrony systemu.Podczas zakupu nowego sprzętu do bioprocesów, rozważ platformy takie jak

Aktualizuj Polityki dla Nowych Zagrożeń

Zagrożenia cyberbezpieczeństwa stale się rozwijają, a Twoje polityki muszą się dostosowywać, aby nadążać. 28 września 2023 roku NIST wydał SP 800-82 Rev. 3, zastępując wersję z 2015 roku i przesuwając fokus z tradycyjnych systemów sterowania przemysłowego (ICS) na szersze ramy OT. Ta zmiana odzwierciedla rosnącą rolę urządzeń sieciowych, czujników IoT i systemów cyber-fizycznych we współczesnych bioprocesach, które wszystkie wymagają zintegrowanych środków bezpieczeństwa.

Regularnie przeglądaj topologie systemu, aby zidentyfikować nowe podatności wprowadzone przez urządzenia peryferyjne lub integracje IoT. Upewnij się, że aktualizacje polityk nie kompromitują wydajności w czasie rzeczywistym ani bezpieczeństwa.Bądź na bieżąco z aktualizacjami wytycznych dotyczących bezpieczeństwa narodowego - na przykład NIST wskazał potencjalne aktualizacje SP 800-82 na lipiec 2024, aby uwzględnić pojawiające się podatności. Przeprowadzaj oceny ryzyka dostosowane do topologii systemu co najmniej raz w roku i zwiększaj ich częstotliwość, gdy wprowadzane są nowe urządzenia automatyzacji lub zmiany w łączności.

Beyond Bioprocessing 4.0 - the Convergence of IT, OT, and Processing Technologies

Wniosek

Ochrona automatyzacji bioprocesów wymaga zastosowania warstwowej strategii Defence-in-Depth. Jak podkreśla Siemens:

Ani pojedyncze działanie, ani kombinacja działań nie mogą zagwarantować absolutnego bezpieczeństwa [4].

Jest to szczególnie istotne w produkcji mięsa hodowlanego, gdzie systemy często zawierają cenną własność intelektualną, co czyni je atrakcyjnymi celami dla szpiegostwa przemysłowego lub sabotażu [4][19].

Integracja systemów IT i OT znacznie poszerzyła potencjalne luki w nowoczesnych zakładach bioprocesowych. To, co kiedyś było odizolowanymi ustawieniami produkcyjnymi, teraz opiera się na połączonych urządzeniach, platformach chmurowych i udostępnianiu danych w czasie rzeczywistym [19].Adresowanie tego rozszerzonego obszaru ataku wymaga skoordynowanego wysiłku w trzech kluczowych obszarach: Bezpieczeństwo Zakładu (takie jak kontrola dostępu fizycznego), Bezpieczeństwo Sieci (w tym segmentacja i zapory sieciowe) oraz Integralność Systemu (jak zarządzanie poprawkami i wzmocnienie systemu) [4].

Jednak skuteczna ochrona to nie tylko technologia. Siemens przypomina nam, że bezpieczeństwo przemysłowe to ciągły proces wymagający współpracy między operatorami zakładów, integratorami systemów i producentami sprzętu [4].

Aby zapewnić kompleksowe pokrycie, podejście oparte na listach kontrolnych może zjednoczyć omawiane środki bezpieczeństwa. Może to obejmować wyłączanie nieużywanych portów USB, wdrażanie białych list aplikacji, przyjęcie architektury Zero Trust oraz przeprowadzanie corocznych ocen ryzyka.Podczas zakupu nowych systemów automatyzacji, rozważ użycie platform takich jak

Cyberbezpieczeństwo nie jest jednorazowym zadaniem. Regularne analizy ryzyka - przynajmniej raz w roku lub po każdej rozbudowie zakładu - są niezbędne. Pozostawanie na bieżąco z pojawiającymi się zagrożeniami dzięki zasobom takim jak NIST SP 800-82 Rev. 3 może pomóc w dostosowaniu się do nowych wyzwań. Ponowne przeglądanie i aktualizowanie środków bezpieczeństwa zapewnia, że systemy pozostają odporne i zdolne do wytrzymania ewoluujących zagrożeń cybernetycznych. Traktując bezpieczeństwo jako ciągły priorytet, możesz lepiej chronić swoje operacje bioprocesowe przed przyszłymi zagrożeniami.

Najczęściej zadawane pytania

Jaki wpływ mogą mieć cyberataki na zautomatyzowane bioprocesy w produkcji mięsa hodowlanego?

Cyberataki wymierzone w zautomatyzowane systemy bioprocesowe mogą powodować poważne zakłócenia w produkcji mięsa hodowlanego.Te ataki mogą zakłócać systemy kontrolne, prowadząc do opóźnień, pogorszenia jakości produktów, a nawet całkowitego wstrzymania operacji. Poza operacyjnymi niepowodzeniami, istnieje również ryzyko kradzieży wrażliwych danych - takich jak zastrzeżone receptury czy szczegółowe informacje o procesach - co mogłoby zagrozić własności intelektualnej.

W bardziej poważnych przypadkach cyberataki mogą stanowić zagrożenie dla bezpieczeństwa. Na przykład manipulowanie krytycznym sprzętem lub procesami może zagrażać zarówno pracownikom, jak i środowisku produkcyjnemu. Aby chronić operacje i zapewnić integralność produkcji mięsa hodowlanego, wdrożenie silnych środków cyberbezpieczeństwa nie jest tylko zalecane - jest niezbędne.

Jakie są kluczowe elementy solidnej strategii bezpieczeństwa dla zautomatyzowanych systemów bioprocesowych?

Solidny plan bezpieczeństwa dla zautomatyzowanych systemów bioprocesowych opiera się na strategii obrony warstwowej, która zajmuje się ryzykami na poziomie fizycznym, sieciowym i aplikacyjnym. Zacznij od bezpieczeństwa fizycznego, ograniczając dostęp do sprzętu, takiego jak bioreaktory, i stosując zabezpieczenia wykrywające manipulacje. Po stronie sieciowej zastosuj segmentację sieci, aby oddzielić systemy technologii operacyjnej (OT) od sieci IT, zapewniając, że tylko autoryzowane urządzenia mogą wchodzić w interakcje z krytycznymi komponentami. Wzmocnij to, egzekwując zarządzanie tożsamością i dostępem, używając uprawnień opartych na rolach i uwierzytelniania wieloskładnikowego do kontrolowania dostępu w każdej strefie sieciowej.

Utwardzanie systemu to kolejny kluczowy krok - wyłącz wszelkie niepotrzebne usługi, zastosuj bezpieczne konfiguracje i ogranicz funkcjonalność, aby zmniejszyć potencjalne podatności. Chroń integralność danych za pomocą bezpiecznych komunikacji, takich jak zaszyfrowane połączenia (e.g., TLS) i podpisane aktualizacje oprogramowania. Aby wyprzedzać zagrożenia, wdrażaj ciągłe monitorowanie poprzez logowanie, wykrywanie anomalii i regularne oceny bezpieczeństwa. Dodatkowo, utrzymuj plany reagowania na incydenty, przestrzegaj regularnego harmonogramu poprawek i upewnij się, że kopie zapasowe są zweryfikowane i gotowe do szybkiego odzyskiwania w przypadku naruszeń.

Dla linii produkcyjnych mięsa hodowlanego, podejście to może obejmować zabezpieczenie szaf sterowniczych bioreaktorów, izolowanie PLC i czujników na dedykowanych VLAN-ach oraz wymaganie silnych, unikalnych haseł dla wszystkich urządzeń.Wybór sprzętu od dostawców takich jak

Dlaczego regularne audyty cyberbezpieczeństwa są kluczowe dla zakładów bioprocesowych?

Regularne audyty cyberbezpieczeństwa odgrywają kluczową rolę w wykrywaniu i naprawianiu słabości, które mogą narażać organizacje na naruszenia danych, zakłócenia operacyjne lub nawet celowe ataki. Te kontrole są niezbędne do ochrony własności intelektualnej, utrzymania niezawodności zautomatyzowanych systemów i zabezpieczenia wrażliwych danych przed manipulacją.

Zapewniają również zgodność z rygorystycznymi wymaganiami regulacyjnymi, co jest kluczowe dla utrzymania zaufania i unikania kosztownych konsekwencji prawnych lub finansowych. Pozostawanie na czele zagrożeń związanych z cyberbezpieczeństwem nie tylko pomaga w sprawnym funkcjonowaniu operacji, ale także tworzy bezpieczniejszą przestrzeń dla postępu i nowych pomysłów.